RomCom amplía su alcance: distribución vía SocGholish compromete a empresa de ingeniería civil en EE. UU.

Introducción

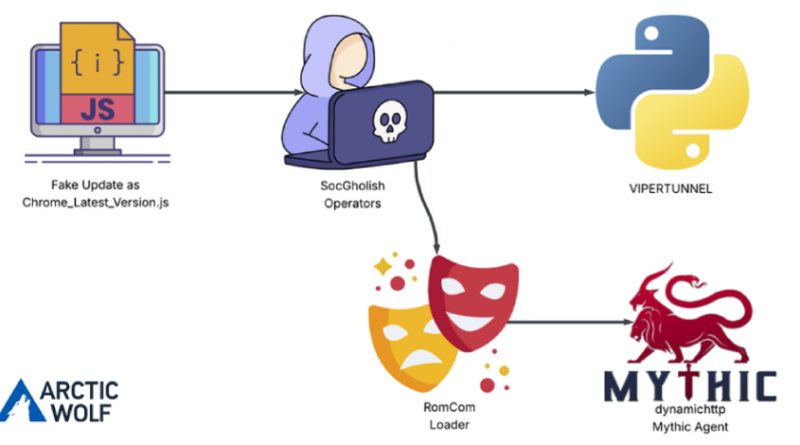

Durante los últimos días, se ha detectado un preocupante avance en las tácticas de los actores detrás del malware RomCom. Investigadores de Arctic Wolf Labs han confirmado que, por primera vez, este grupo ha recurrido al uso del conocido loader JavaScript SocGholish para distribuir su payload, apuntando específicamente contra una empresa estadounidense de ingeniería civil. Este movimiento marca una evolución significativa en el arsenal de los operadores de RomCom, integrando nuevas cadenas de infección y expandiendo su superficie de ataque.

Contexto del Incidente o Vulnerabilidad

RomCom, también conocido como “RomCom RAT”, es una familia de malware identificada por primera vez en campañas dirigidas a sectores gubernamentales y corporativos en 2022. Tradicionalmente, RomCom se ha distribuido a través de correos electrónicos de phishing y sitios web comprometidos. Sin embargo, la integración de SocGholish —un loader JavaScript utilizado en ataques de drive-by compromise— supone un cambio táctico relevante.

SocGholish, también conocido como “FakeUpdates”, es una herramienta que simula actualizaciones del navegador para inducir a los usuarios a ejecutar código malicioso. Su uso ha sido ampliamente documentado en campañas de infección inicial que desembocan en la distribución de cargas útiles como Cobalt Strike, ransomware y troyanos de acceso remoto (RATs).

Detalles Técnicos

El ataque recientemente observado sigue una cadena de infección compleja:

1. Vector de ataque inicial: SocGholish compromete sitios web legítimos, inyectando scripts que presentan falsos avisos de actualización a los visitantes.

2. Ejecución del payload: Al ejecutar el archivo supuestamente “actualizador”, la víctima descarga y ejecuta un loader JavaScript, que a su vez descarga y ejecuta el payload de RomCom.

3. Carga secundaria: En este caso concreto, se ha identificado la entrega del agente Mythic, un framework de C2 (Comando y Control) utilizado por pentesters y actores maliciosos para la gestión remota de sistemas comprometidos.

4. Técnicas, Tácticas y Procedimientos (TTP) MITRE ATT&CK relevantes:

– Initial Access: T1190 (Drive-by Compromise)

– Execution: T1059 (Command and Scripting Interpreter: JavaScript)

– Persistence: T1547 (Boot or Logon Autostart Execution)

– Command and Control: T1105 (Ingress Tool Transfer)

5. Indicadores de compromiso (IoC): Se han identificado hashes de los ejecutables, dominios comprometidos y direcciones IP asociadas tanto a SocGholish como a los servidores de C2 de RomCom y Mythic. Los IoC se han compartido en plataformas como VirusTotal e ISACs sectoriales.

A día de hoy, no se ha publicado un CVE específico vinculado al ataque, ya que la cadena de infección explota técnicas de ingeniería social y no vulnerabilidades software concretas.

Impacto y Riesgos

La campaña ha afectado inicialmente a una empresa de ingeniería civil en EE. UU., pero la naturaleza automatizada de SocGholish permite escalar el alcance a cualquier organización que visite los sitios web comprometidos. Arctic Wolf Labs estima que, históricamente, hasta el 8% de las organizaciones que interactúan con SocGholish pueden llegar a ejecutar el payload malicioso.

El uso de Mythic como agente secundario permite a los atacantes realizar movimientos laterales, exfiltración de datos y despliegue de cargas adicionales (ransomware, keyloggers, etc.). El riesgo inmediato es la pérdida de confidencialidad, integridad y disponibilidad de los sistemas, especialmente aquellos que gestionan infraestructuras críticas o datos personales sujetos a GDPR o legislación equivalente.

Medidas de Mitigación y Recomendaciones

– Actualización de firmas antimalware y sistemas EDR para la detección de SocGholish, RomCom y Mythic.

– Monitorización proactiva de logs de navegación y descarga, con especial atención a dominios y scripts sospechosos.

– Despliegue de soluciones de filtrado DNS y web para bloquear sitios comprometidos.

– Formación de usuarios para identificar avisos de actualización falsos y evitar la ejecución de descargas no autorizadas.

– Revisión de políticas de gestión de privilegios y segmentación de red para limitar el movimiento lateral.

– Aplicación de procedimientos de respuesta ante incidentes y análisis forense en sistemas potencialmente afectados.

Opinión de Expertos

Jacob Faires, investigador de Arctic Wolf Labs, subraya: “El uso combinado de SocGholish y RomCom eleva el nivel de sofisticación y automatización en la cadena de ataque, acortando el tiempo entre la infección inicial y el control total del sistema comprometido.” Otros expertos destacan la peligrosidad de Mythic, un framework open-source que facilita la modularidad y la evasión de controles tradicionales.

Implicaciones para Empresas y Usuarios

Para los CISOs y responsables de seguridad, este incidente recalca la importancia de la defensa en profundidad y la monitorización continua de los activos web y de usuario. El uso de loaders como SocGholish amplía la superficie de ataque y puede eludir controles tradicionales basados en endpoints. Las empresas sujetas a marcos regulatorios como NIS2 o GDPR deben intensificar sus prácticas de ciberhigiene y reforzar la capacitación de usuarios ante técnicas de ingeniería social cada vez más elaboradas.

Conclusiones

La colaboración entre actores de amenazas y la reutilización de herramientas como SocGholish para desplegar payloads avanzados como RomCom y Mythic refleja la evolución del panorama de amenazas. Las organizaciones deben anticipar el incremento de estos ataques combinados y reforzar tanto sus controles técnicos como la concienciación de sus empleados para mitigar el impacto potencial.

(Fuente: feeds.feedburner.com)