Exanalista de la CIA condenado a prisión por filtrar información clasificada: análisis del incidente y sus implicaciones para la gestión de datos sensibles

Introducción

El manejo inadecuado de información clasificada sigue representando una de las mayores amenazas internas para organismos gubernamentales y empresas privadas con acceso a datos críticos. El reciente caso de Asif William Rahman, exanalista de la Agencia Central de Inteligencia (CIA) de Estados Unidos, sentenciado a 37 meses de prisión por retener y transmitir información secreta de defensa nacional (National Defense Information, NDI), reaviva el debate en torno a la protección de secretos oficiales, la detección de fugas internas y las mejores prácticas de seguridad en entornos altamente regulados. Este análisis revisa los hechos, los vectores de ataque vinculados, las consecuencias legales y operativas, y las recomendaciones específicas para los responsables de seguridad de la información.

Contexto del Incidente

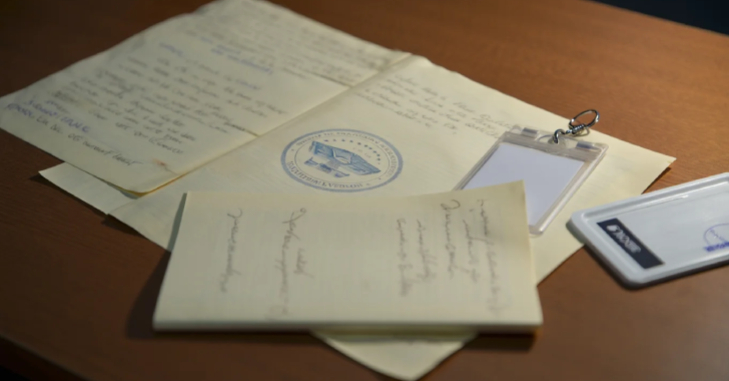

Asif William Rahman, de 34 años y residente en Vienna (Virginia), fue detenido y posteriormente condenado por delitos relacionados con la retención y transmisión ilegal de información clasificada de nivel “top secret” a personas no autorizadas. Los hechos, que se remontan a su etapa como empleado de la CIA, incluyen además intentos deliberados de ocultar las pruebas de su actividad ilícita. El caso pone de relieve los riesgos asociados al insider threat en organismos con acceso a información crítica para la seguridad nacional, así como la necesidad de mecanismos de control interno robustos y políticas de zero trust.

Detalles Técnicos

Aunque no se ha publicado un CVE específico relacionado con este incidente —dado que se trata de una filtración interna y no de una vulnerabilidad tecnológica explotada desde el exterior—, sí se identifican varios vectores y técnicas relevantes de acuerdo con el marco MITRE ATT&CK para amenazas internas:

– **Técnica T1081 (Credentials in Files):** Se presume que Rahman accedió y retuvo credenciales o archivos sensibles fuera de los sistemas autorizados.

– **Técnica T1078 (Valid Accounts):** Uso de cuentas legítimas para extraer o transferir datos clasificados.

– **Técnica T1485 (Data Destruction):** Intentos de borrar o modificar registros para dificultar la detección.

– **Técnica T1567 (Exfiltration Over Web Service):** Posible uso de canales cifrados o servicios web para la transmisión de datos fuera de la organización.

Los Indicadores de Compromiso (IoC) en este caso giran en torno al acceso fuera de horario, la extracción masiva de archivos, el uso de dispositivos extraíbles y el borrado de logs, todos ellos patrones detectables por un SIEM bien configurado y por sistemas DLP (Data Loss Prevention).

Impacto y Riesgos

El impacto principal de este tipo de incidentes es la exposición de datos clasificados, con consecuencias que pueden afectar tanto a la seguridad nacional como a la integridad de operaciones en curso. En el sector privado, un incidente similar podría suponer la pérdida de propiedad intelectual crítica, sanciones económicas bajo normativas como el GDPR o la NIS2, y un daño reputacional incalculable. Según un informe de Ponemon Institute, el coste medio de una brecha de datos interna supera los 11,45 millones de dólares, y el 38% de las fugas más dañinas en 2023 tuvieron origen en insiders maliciosos o negligentes.

Medidas de Mitigación y Recomendaciones

Para reducir el riesgo de incidentes similares, se recomienda a los responsables de seguridad implementar una estrategia combinada de hardening y monitorización continua:

– **Aplicación estricta del principio de mínimo privilegio y segmentación de acceso.**

– **Auditoría periódica y revisión de logs de acceso a información sensible.**

– **Implantación de soluciones DLP y SIEM avanzadas con correlación de eventos e IA.**

– **Formación continua en concienciación sobre amenazas internas y simulacros de fuga de información.**

– **Políticas de zero trust y autenticación multifactor (MFA) para el acceso a datos críticos.**

– **Protocolos claros de offboarding y revocación inmediata de credenciales tras la baja de empleados.**

Opinión de Expertos

Especialistas en ciberseguridad consultados coinciden en que los insiders representan uno de los riesgos más complejos de gestionar, dado su conocimiento de los sistemas y posibles motivaciones personales. Según Pablo Salazar, CISO en una multinacional tecnológica: “No existe una solución 100% eficaz contra la amenaza interna. Solo combinando tecnología, procedimientos y cultura organizativa se puede reducir el impacto potencial.” Otros expertos subrayan la importancia de la colaboración entre equipos legales y de seguridad para responder de forma ágil ante incidentes y cumplir con regulaciones como el GDPR, que exige notificación en menos de 72 horas en caso de fuga de datos personales.

Implicaciones para Empresas y Usuarios

El caso Rahman debe servir de advertencia no solo a organismos gubernamentales, sino también a empresas privadas con activos críticos. La adopción de tecnologías de monitorización, la gestión proactiva de privilegios y la creación de una cultura de seguridad robusta son imperativos en un contexto en el que el 60% de las organizaciones han sufrido algún tipo de fuga interna en los últimos dos años. Para los usuarios finales, la lección es clara: la confidencialidad y la custodia de datos no dependen solo de la tecnología, sino del factor humano y los procedimientos internos.

Conclusiones

La condena de Asif William Rahman pone de manifiesto la gravedad de las amenazas internas y la necesidad de reforzar los controles sobre la información sensible. Para los profesionales de la ciberseguridad, este caso es un recordatorio de la importancia de la monitorización continua, la formación en seguridad y el cumplimiento normativo. Solo a través de una aproximación multidisciplinar y adaptada a los riesgos actuales se pueden minimizar los daños potenciales de las fugas internas.

(Fuente: feeds.feedburner.com)