DNife: El Framework de Adversary-in-the-Middle de Origen Chino que Amenaza Gateways y Dispositivos Perimetrales

Introducción

En los últimos años, la sofisticación en las amenazas dirigidas a infraestructuras críticas y redes empresariales ha experimentado un crecimiento exponencial. Un reciente descubrimiento realizado por investigadores de ciberseguridad pone en el punto de mira a DKnife, un framework de adversary-in-the-middle (AitM) diseñado y operado por actores vinculados a China desde, al menos, 2019. Este conjunto de herramientas modulares, compuesto por implantes Linux de alta especialización, representa una amenaza significativa para gateways y dispositivos perimetrales, permitiendo la inspección profunda de paquetes, manipulación de tráfico y despliegue de malware. En este artículo se analizan en profundidad los aspectos técnicos, el alcance y las implicaciones de DKnife, así como las recomendaciones para su detección y mitigación.

Contexto del Incidente o Vulnerabilidad

DNife ha sido identificado como una plataforma utilizada en campañas sostenidas de ciberespionaje. Los investigadores han observado su uso dirigido principalmente a routers y dispositivos edge, explotando su posición privilegiada en la infraestructura de red para interceptar, manipular y redirigir el tráfico de datos. Aunque la atribución definitiva siempre es compleja, la telemetría, los TTP y la infraestructura hallada apuntan a grupos de amenaza vinculados a intereses estatales chinos, alineándose con campañas APT conocidas como Mustang Panda o RedDelta.

El framework ha estado operando de manera sigilosa durante al menos cinco años, lo que sugiere una capacidad operativa avanzada y un grado significativo de madurez en su desarrollo y despliegue. Las víctimas identificadas hasta ahora incluyen organizaciones gubernamentales, proveedores de servicios críticos y grandes empresas del sector industrial.

Detalles Técnicos: CVEs, Vectores de Ataque y TTP

DNife se compone de siete implantes desarrollados para sistemas Linux, diseñados para instalarse en routers y dispositivos edge vulnerables. Su despliegue inicial suele aprovechar vulnerabilidades conocidas en sistemas de administración remota de dispositivos de red. Entre los CVE explotados destacan:

– CVE-2019-1653 (Cisco RV320/RV325): Permite ejecución remota de comandos sin autenticación.

– CVE-2020-8515 (DrayTek Vigor): Permite ejecución remota de comandos en routers empresariales.

– CVE-2021-20090 (Dispositivos SOHO): Permite eludir autenticación y acceder a interfaces de administración.

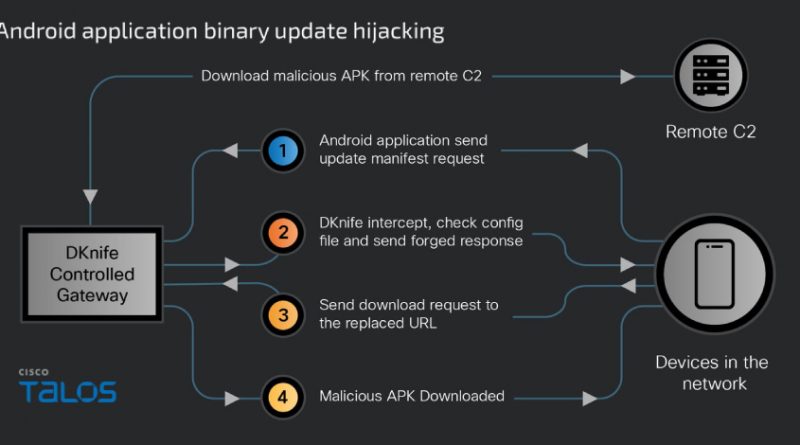

Una vez comprometido el dispositivo, el implante se instala como un proceso persistente. Los módulos identificados incluyen funciones de deep packet inspection (DPI), manipulación de tablas de enrutamiento, interceptación de credenciales y despliegue lateral de payloads adicionales (malware, troyanos personalizados, etc.).

El análisis forense muestra que DKnife utiliza técnicas de ataque MITM (MITRE ATT&CK T1557: Adversary-in-the-Middle) y manipulación de tráfico (T1040: Network Sniffing). El framework puede modificar o redirigir tráfico HTTPS, inyectar cargas maliciosas y establecer canales de C2 cifrados (TLS). Además, se han encontrado indicadores de uso de frameworks como Metasploit y Cobalt Strike para explotación y movimiento lateral posteriores.

IoCs relevantes incluyen hashes de los implantes, direcciones IP de C2 y patrones de tráfico anómalos en los logs de dispositivos edge.

Impacto y Riesgos

El riesgo principal radica en la posición estratégica de los dispositivos comprometidos: controlando gateways y routers, los atacantes pueden monitorizar, manipular y desviar tráfico de red sensible, acceder a credenciales, interceptar comunicaciones cifradas e inyectar malware en toda la red interna. El impacto potencial incluye:

– Intercepción masiva de datos corporativos y confidenciales.

– Puerta de entrada para ataques posteriores (ransomware, espionaje industrial).

– Compromiso de la cadena de suministro y propagación a partners.

– Incumplimientos regulatorios graves (GDPR, NIS2), con sanciones económicas significativas.

Se estima que, a nivel global, el 12% de las organizaciones con infraestructura edge expuesta podrían estar en riesgo ante este tipo de amenazas, especialmente aquellas con dispositivos no actualizados.

Medidas de Mitigación y Recomendaciones

Para mitigar el riesgo asociado a DKnife y amenazas AitM similares, se recomienda:

– Actualizar firmware y parches de seguridad en todos los dispositivos edge y routers.

– Deshabilitar accesos remotos innecesarios y restringir el tráfico de administración a redes internas.

– Implementar listas de control de acceso (ACLs) y segmentación de red.

– Monitorizar logs y tráfico en busca de IoCs y patrones anómalos, utilizando herramientas SIEM/SOC.

– Realizar análisis periódicos de vulnerabilidades y pentesting orientado a dispositivos perimetrales.

– Adoptar autenticación multifactor y certificados actualizados para el acceso a dispositivos.

Opinión de Expertos

Expertos en ciberseguridad señalan que el éxito de campañas como las basadas en DKnife se debe, en gran parte, a la falta de gestión adecuada y actualización de dispositivos edge, muchas veces olvidados o considerados de bajo riesgo. CISOs y responsables de seguridad deben entender que la periferia de la red es hoy uno de los objetivos prioritarios de los actores APT, siendo imprescindible aplicar un enfoque Zero Trust y defensa en profundidad.

Implicaciones para Empresas y Usuarios

Para las empresas, la amenaza de DKnife implica revisar de manera urgente la postura de seguridad de sus infraestructuras edge. La exposición de routers vulnerables puede derivar en brechas masivas, pérdida de propiedad intelectual y sanciones regulatorias. Los usuarios finales también pueden verse afectados por robos de credenciales, interceptación de datos y suplantación de identidad, especialmente en entornos de teletrabajo.

Conclusiones

DNife representa un salto cualitativo en la explotación de dispositivos de red por parte de grupos APT, evidenciando la necesidad de priorizar la seguridad en la periferia de las infraestructuras. La detección temprana, actualización continua y monitorización proactiva son elementos clave para contrarrestar este tipo de amenazas, cuya sofisticación seguirá creciendo en los próximos años.

(Fuente: feeds.feedburner.com)