Ataque a la cadena de suministro compromete la extensión Ethcode de VS Code: riesgos para entornos de desarrollo

Introducción

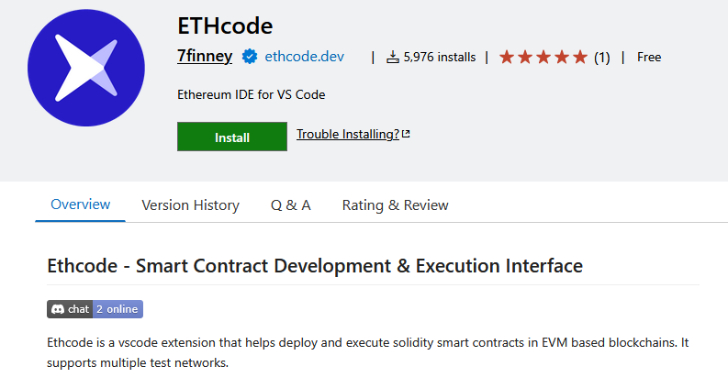

En junio de 2025, investigadores de ReversingLabs han identificado un ataque a la cadena de suministro dirigido a la extensión Ethcode para Visual Studio Code (VS Code), una herramienta popular entre desarrolladores de smart contracts y aplicaciones blockchain. El incidente pone de manifiesto la creciente sofisticación de los ataques dirigidos al ecosistema de desarrollo y subraya la importancia de la seguridad en dependencias y componentes de terceros. Ethcode, con más de 6.000 instalaciones desde su lanzamiento en 2022, se convierte así en el último ejemplo de cómo los actores maliciosos buscan explotar la confianza en herramientas ampliamente adoptadas.

Contexto del Incidente

Ethcode es una extensión de código abierto, inicialmente desarrollada por el usuario 7finney, que facilita la interacción con blockchains y la depuración de contratos inteligentes directamente desde VS Code. El 17 de junio de 2025, un usuario denominado Airez299 abrió un pull request en el repositorio de GitHub del proyecto, introduciendo código malicioso en la base de la extensión. Este vector de ataque aprovecha tanto la confianza inherente en los flujos de contribución open source como la falta de revisiones exhaustivas en proyectos con limitado mantenimiento activo.

Pese a su relativa baja popularidad frente a otras extensiones, Ethcode es empleada en entornos donde la confidencialidad y la integridad del código son críticas, lo que eleva el potencial impacto del compromiso. La extensión afectada estaba disponible para su descarga e instalación directa desde el marketplace de VS Code, lo que facilitó la propagación del vector malicioso.

Detalles Técnicos

El compromiso fue detectado tras un análisis de los cambios introducidos por el pull request de Airez299. El código malicioso añadía dependencias ofuscadas que, al activarse, permitían la ejecución remota de comandos arbitrarios en el equipo del desarrollador. Según el informe de ReversingLabs, el malware instalado era capaz de exfiltrar archivos sensibles, incluidas llaves privadas y credenciales de acceso a servicios de desarrollo y despliegue en blockchain.

El ataque se alinea con el patrón T1059 (Command and Scripting Interpreter) y T1071 (Application Layer Protocol) del framework MITRE ATT&CK, empleando scripts JavaScript/Node.js para la ejecución de comandos y la comunicación encubierta con el servidor de comando y control (C2). Los Indicadores de Compromiso (IoC) incluyen conexiones salientes a dominios sospechosos y la presencia de archivos ofuscados en el directorio de la extensión.

No se ha observado, hasta el momento, la explotación de exploits conocidos o el empleo de frameworks como Metasploit o Cobalt Strike en la campaña, aunque la naturaleza modular del código malicioso permitiría la integración de payloads adicionales en futuras iteraciones.

Impacto y Riesgos

El incidente afecta directamente a los entornos de desarrollo que hayan instalado o actualizado Ethcode a partir de la integración del pull request malicioso. Se estima que más de 6.000 instalaciones podrían estar comprometidas, aunque la cifra real dependerá del número de desarrolladores con actualizaciones automáticas habilitadas o que hayan clonado el repositorio tras la fecha señalada.

El riesgo es especialmente elevado en proyectos blockchain y DeFi, donde la exposición de credenciales o llaves privadas puede conducir al robo de activos digitales y comprometer la integridad de contratos inteligentes en producción. Además, el uso de la extensión en sistemas corporativos podría facilitar movimientos laterales y ataques de escalada de privilegios si las estaciones de desarrollo no están debidamente segmentadas.

Medidas de Mitigación y Recomendaciones

– Desinstalar de inmediato la extensión Ethcode en todas las instancias de VS Code hasta que se confirme una versión limpia y auditada.

– Analizar los equipos afectados en busca de IoC específicos: archivos ofuscados en el directorio de extensiones, conexiones a dominios sospechosos y actividad anómala de procesos Node.js.

– Revocar y reemitir todas las credenciales y llaves privadas utilizadas en proyectos que hayan interactuado con la extensión comprometida.

– Implementar controles de seguridad adicionales en los pipelines CI/CD, incluyendo escaneo automático de dependencias y monitorización de cambios en repositorios de terceros.

– Adoptar herramientas de detección de amenazas para entornos de desarrollo, como EDRs especializados y soluciones de análisis de comportamiento.

Opinión de Expertos

Especialistas en ciberseguridad y análisis de amenazas señalan que este incidente refuerza la necesidad de controles estrictos en la gestión de dependencias y extensiones de desarrollo. «La cadena de suministro del software sigue siendo uno de los eslabones más débiles, y la confianza en proyectos open source debe ir acompañada de mecanismos de verificación y monitorización continua», afirma un analista senior de un SOC europeo.

Por su parte, responsables de cumplimiento recuerdan que incidentes de este tipo pueden suponer una violación del GDPR y de la inminente directiva NIS2, que exige a las organizaciones garantizar la seguridad de los activos de software y la protección de datos personales frente a brechas causadas por terceros.

Implicaciones para Empresas y Usuarios

Las empresas que operan en sectores críticos, como el financiero y el tecnológico, deben reevaluar sus políticas de gestión de extensiones y dependencias. La proliferación de ataques de cadena de suministro, como el caso reciente de 3CX o SolarWinds, demuestra que la exposición no sólo se limita a soluciones comerciales, sino que afecta igualmente a herramientas open source adoptadas masivamente en entornos DevOps.

Para los desarrolladores individuales, el incidente es un recordatorio de la importancia de auditar las extensiones instaladas y mantener una postura de «zero trust» respecto a componentes de terceros.

Conclusiones

El ataque a la extensión Ethcode de VS Code evidencia la urgencia de fortalecer la seguridad en la cadena de suministro del software, especialmente en ecosistemas donde la integridad del código es crítica. La adopción de buenas prácticas, auditorías periódicas y el uso de soluciones de seguridad adaptadas al entorno de desarrollo deben convertirse en prioridades para prevenir futuros incidentes de esta naturaleza.

(Fuente: feeds.feedburner.com)