Campaña de SEO Poisoning distribuye el malware Oyster a través de descargas de herramientas manipuladas

Introducción

En las últimas semanas, investigadores de ciberseguridad han detectado una sofisticada campaña maliciosa que emplea técnicas de envenenamiento de resultados en buscadores (SEO poisoning) para distribuir el conocido malware loader Oyster, también identificado como Broomstick o CleanUpLoader. Según el equipo de Arctic Wolf, los actores de amenazas están utilizando tácticas de posicionamiento web y malvertising para promocionar sitios web fraudulentos que distribuyen versiones troyanizadas de utilidades ampliamente usadas por profesionales de TI y administradores de sistemas, como PuTTY y WinSCP. Este artículo analiza en profundidad el funcionamiento técnico de la campaña, los riesgos asociados y las recomendaciones de mitigación para los equipos de seguridad.

Contexto del Incidente

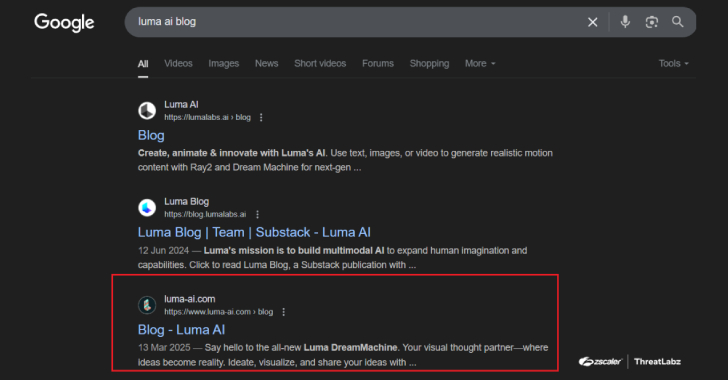

El envenenamiento de SEO, o SEO poisoning, es una táctica cada vez más común entre los grupos cibercriminales. Consiste en manipular los algoritmos de los motores de búsqueda para que enlaces maliciosos aparezcan en los primeros resultados cuando los usuarios buscan software legítimo. En este caso, los atacantes han focalizado su campaña en herramientas críticas para administradores de sistemas, pentesters y técnicos de soporte, como PuTTY (un cliente SSH y telnet) y WinSCP (un cliente SFTP/SCP), dos aplicaciones esenciales en entornos Windows.

A través de técnicas de SEO black hat y campañas de publicidad maliciosa (malvertising), los sitios web controlados por los atacantes simulan ser páginas oficiales o de confianza, creando una falsa sensación de legitimidad. Al descargar los instaladores desde estos portales, la víctima ejecuta un binario manipulado que actúa como loader para el malware Oyster.

Detalles Técnicos

CVE y vectores de ataque

Aunque la distribución del malware no explota una vulnerabilidad específica (no hay un CVE asociado a la descarga inicial), la campaña utiliza técnicas de ingeniería social y manipulación de resultados de búsqueda, combinadas con distribución de binarios alterados. Una vez ejecutado, el binario ofuscado instala Oyster (Broomstick/CleanUpLoader), un loader modular identificado previamente en campañas de acceso inicial.

Tácticas, Técnicas y Procedimientos (TTP) – MITRE ATT&CK

– T1195: Supply Chain Compromise (en este caso, manipulación del canal de distribución)

– T1566.002: Spearphishing via Service (basado en manipulación de servicios web legítimos)

– T1189: Drive-by Compromise

– T1204.002: User Execution: Malicious File

El malware Oyster actúa como punto de entrada, permitiendo la descarga y ejecución de payloads secundarios, típicamente RATs, stealer de credenciales o incluso ransomware. Se ha observado el uso de frameworks como Cobalt Strike y la integración con canales C2 (Command & Control) mediante HTTP/HTTPS y DNS tunneling.

Indicadores de Compromiso (IoC)

– Dominios y subdominios registrados recientemente que simulan portales oficiales de PuTTY y WinSCP.

– Hashes de los binarios alterados (SHA256 disponibles en los informes técnicos de Arctic Wolf).

– URLs de C2 dinámicas asociadas a Oyster (listas actualizadas en feeds de inteligencia).

– Actividad sospechosa de procesos tras la ejecución de los instaladores manipulados.

Impacto y Riesgos

El principal riesgo reside en la entrega de un loader multifunción capaz de desplegar amenazas adicionales en la infraestructura comprometida. Entre los impactos detectados:

– Compromiso de credenciales administrativas y de acceso remoto.

– Persistencia avanzada y movimiento lateral en redes corporativas.

– Potencial despliegue de ransomware, exfiltración de datos o ataques dirigidos.

– Alto índice de éxito en targets técnicos, dada la confianza en herramientas open source y la urgencia en descargas rápidas.

– Riesgo de incumplimiento de normativas como GDPR o NIS2 ante una brecha de datos o indisponibilidad de servicios.

Medidas de Mitigación y Recomendaciones

– Descargar siempre software directamente de los sitios oficiales o repositorios verificados.

– Implementar políticas de control de aplicaciones (allowlisting) y bloqueo de ejecución en rutas temporales y de usuario.

– Monitorizar la aparición de nuevos dominios relacionados con keywords de herramientas críticas.

– Integrar IOCs de la campaña en los sistemas SIEM y EDR.

– Capacitar a los usuarios técnicos sobre la existencia de campañas de SEO poisoning.

– Verificar las firmas digitales de los instaladores y comprobar los hashes antes de desplegarlos en entornos de producción.

– Reforzar la monitorización de conexiones salientes sospechosas, especialmente hacia dominios C2 conocidos.

Opinión de Expertos

Fuentes de Arctic Wolf y analistas de ciberseguridad como MalwareHunterTeam destacan la creciente sofisticación de estas campañas, que ya representan más del 20% de los casos de acceso inicial en ataques dirigidos a empresas del sector tecnológico. Señalan que la confianza excesiva en la primera página de resultados de buscadores representa una vulnerabilidad humana no técnica que requiere atención y formación. Además, advierten de que la proliferación de frameworks como Cobalt Strike y la facilidad de automatización de SEO black hat han reducido la barrera de entrada para este tipo de campañas.

Implicaciones para Empresas y Usuarios

Las organizaciones con equipos técnicos que descargan y actualizan software de forma frecuente son especialmente vulnerables. Un incidente de este tipo puede derivar en la pérdida de datos sensibles, interrupción de servicios críticos y sanciones regulatorias bajo GDPR y NIS2. Los usuarios deben extremar la precaución y los administradores deben reforzar los controles de acceso y ejecución de software. La monitorización proactiva y el threat hunting basado en inteligencia de amenazas son hoy imprescindibles para anticipar y contener estos ataques.

Conclusiones

La campaña de SEO poisoning que distribuye el loader Oyster a través de descargas manipuladas de herramientas técnicas evidencia la evolución de las tácticas de acceso inicial. El uso de técnicas de posicionamiento web malicioso, combinado con la confianza de los profesionales en resultados de búsqueda, amplía el alcance de la amenaza y pone en jaque incluso a entornos corporativos bien protegidos. La concienciación, el control estricto de fuentes de software y la integración de inteligencia de amenazas son claves para mitigar este riesgo emergente.

(Fuente: feeds.feedburner.com)