CastleLoader: el nuevo loader multietapa que impulsa campañas de phishing y distribución de RATs

Introducción

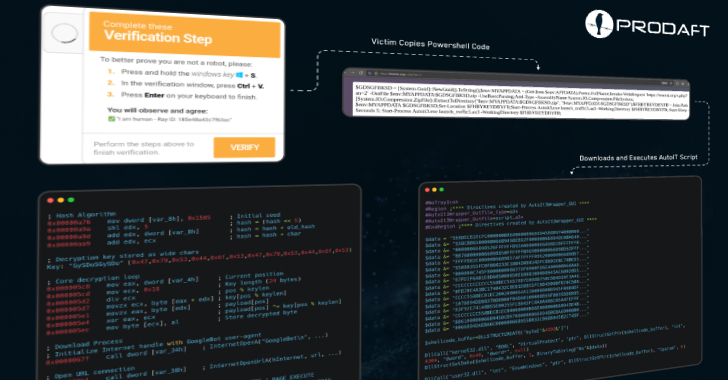

En los últimos meses, la comunidad de ciberseguridad ha detectado una nueva amenaza significativa: CastleLoader, un loader multietapa diseñado para distribuir una amplia gama de malware, incluidos infostealers y troyanos de acceso remoto (RATs). Investigadores de la firma suiza PRODAFT han documentado el uso de este loader en campañas sofisticadas que combinan ataques de phishing con señuelos temáticos de Cloudflare y repositorios falsos en GitHub. Esta evolución en los métodos de entrega de malware representa un desafío para los equipos de seguridad, ya que los atacantes aprovechan infraestructuras legítimas para aumentar la eficacia y el sigilo de sus operaciones.

Contexto del incidente o vulnerabilidad

CastleLoader ha surgido en un contexto de creciente profesionalización del cibercrimen, donde los grupos atacantes buscan optimizar sus cadenas de infección y evadir los controles tradicionales. El loader se ha empleado en campañas que distribuyen familias de malware bien conocidas como RedLine Stealer, Lumma Stealer, y varios RATs (por ejemplo, Remcos y njRAT). Los atacantes emplean métodos de ingeniería social avanzados, destacando el uso de campañas de phishing ClickFix con temáticas relacionadas con Cloudflare, así como la creación de repositorios fraudulentos en GitHub que simulan pertenecer a aplicaciones legítimas, lo que dificulta la detección y el bloqueo preventivo.

Detalles técnicos

CastleLoader funciona como un loader multietapa capaz de desplegar diversas cargas útiles. Según PRODAFT, las campañas observadas en 2024 han utilizado las siguientes tácticas, técnicas y procedimientos (TTP):

– **CVE y vectores de ataque:** No se ha asociado directamente con vulnerabilidades tipo CVE, ya que la infección inicial se basa en técnicas de phishing y descargas maliciosas desde repositorios falsos.

– **TTP MITRE ATT&CK:**

– Phishing (T1566)

– Malicious File (T1204)

– Command and Scripting Interpreter (T1059)

– Application Layer Protocol (T1071.001)

– Scheduled Task (T1053)

– **Infraestructura:**

– Repositorios falsos en GitHub que simulan actualizaciones o instaladores de aplicaciones legítimas.

– Sitios web falsos con branding de Cloudflare y mecanismos de “ClickFix” para persuadir a la víctima a descargar ejecutables maliciosos.

– **Carga útil:**

– CastleLoader descarga y ejecuta infostealers (RedLine, Lumma), RATs (Remcos, njRAT), y herramientas de post-explotación (como Cobalt Strike beacons).

– El loader utiliza técnicas de evasión como empaquetado personalizado, cifrado de cargas y verificación del entorno mediante anti-VM y anti-debugging.

– **IoC (Indicadores de Compromiso):**

– Dominios de phishing que simulan servicios de Cloudflare.

– Hashes de archivos y rutas de repositorios GitHub fraudulentos.

– Cadenas de User-Agent inusuales en las conexiones salientes de la máquina infectada.

– **Herramientas y exploits conocidos:**

– Uso reportado de frameworks como Metasploit y Cobalt Strike para el control post-infección.

– Automatización mediante scripts PowerShell y batch en la fase de entrega.

Impacto y riesgos

El impacto de CastleLoader es significativo tanto para empresas como para usuarios finales. Su capacidad para distribuir distintos tipos de malware aumenta el riesgo de robo de credenciales, exfiltración de información sensible, acceso remoto persistente y despliegue de ransomware en fases posteriores. PRODAFT estima que al menos un 15% de las infecciones detectadas en Europa occidental durante el primer trimestre de 2024 estuvieron relacionadas con CastleLoader o sus variantes. El riesgo es mayor en organizaciones con políticas laxas de control de descargas y actualizaciones, especialmente aquellas que permiten la ejecución de binarios desde ubicaciones no verificadas.

Medidas de mitigación y recomendaciones

1. **Filtrado y bloqueo de accesos a repositorios no verificados y dominios de phishing.**

2. **Actualización y endurecimiento de políticas de correo electrónico** para detectar campañas de phishing con temáticas de Cloudflare y ClickFix.

3. **Implementación de EDR y soluciones de sandboxing** para analizar binarios descargados desde fuentes externas.

4. **Monitorización de IoC** publicados por PRODAFT y otras fuentes de inteligencia de amenazas.

5. **Restricción de permisos de usuario** para evitar la ejecución de scripts y binarios no autorizados.

6. **Concienciación y formación continua** para empleados, especialmente en relación con descargas de repositorios abiertos y correos de soporte técnico.

Opinión de expertos

Expertos de PRODAFT y otros analistas de amenazas consultados destacan la sofisticación de CastleLoader y su capacidad de modularidad. “Estamos viendo cómo los actores de amenazas adoptan rápidamente infraestructuras legítimas como GitHub para aumentar la tasa de éxito de sus campañas. La combinación de phishing temático y repositorios falsos crea una superficie de ataque difícil de mitigar solo con controles tradicionales”, señala un analista senior de amenazas de PRODAFT.

Implicaciones para empresas y usuarios

Para las empresas, CastleLoader supone un riesgo directo para la confidencialidad, integridad y disponibilidad de sus sistemas. La facilidad con la que puede desplegar RATs y robadores de información lo convierte en una herramienta atractiva para campañas de espionaje y cibercrimen financiero. Además, la utilización de plataformas como GitHub y la tematización con servicios cloud obligan a reforzar los procesos de verificación de software y la monitorización de tráfico saliente. Para los usuarios, el riesgo es la pérdida de credenciales, robo de identidad y exposición a ataques secundarios.

Conclusiones

CastleLoader representa una evolución preocupante en el panorama de loaders, combinando técnicas de ingeniería social, infraestructuras legítimas y capacidades multietapa para maximizar el impacto. La respuesta efectiva exige una combinación de tecnologías de defensa avanzadas, inteligencia actualizada y una cultura de ciberseguridad robusta en toda la organización. La colaboración entre equipos SOC, responsables de cumplimiento (GDPR, NIS2) y usuarios finales será clave para limitar la propagación de amenazas como CastleLoader en el futuro inmediato.

(Fuente: feeds.feedburner.com)