Ciberdelincuentes modernizan el malware Noodlophile con spear-phishing dirigido a empresas globales

Introducción

El panorama de amenazas actual se encuentra en constante evolución, y los actores maliciosos perfeccionan sus técnicas para sortear los controles de seguridad de las empresas. Un ejemplo reciente es la campaña sostenida de Noodlophile, un malware de robo de información que ha renovado sus métodos de entrega y focaliza sus ataques mediante campañas de spear-phishing dirigidas a organizaciones en Estados Unidos, Europa, países bálticos y la región Asia-Pacífico (APAC). En este artículo, se examinan en profundidad el contexto, los vectores técnicos, el impacto, las recomendaciones y las implicaciones para las organizaciones.

Contexto del Incidente

La campaña Noodlophile permanece activa desde hace más de un año, con una clara especialización en el compromiso de empresas medianas y grandes pertenecientes a diversos sectores, como tecnología, manufactura, consultoría y servicios financieros. Los atacantes han evolucionado su enfoque, abandonando técnicas masivas de phishing y recurriendo a correos electrónicos altamente personalizados (spear-phishing). Estos mensajes simulan comunicaciones legítimas, como notificaciones de supuestas infracciones de derechos de autor o solicitudes legales, con el objetivo de inducir a empleados específicos a descargar y ejecutar archivos maliciosos.

La diversificación geográfica de los ataques sugiere una infraestructura distribuida y una notable capacidad de investigación previa por parte de los operadores, que seleccionan cuidadosamente a sus objetivos y adaptan el contenido del phishing al contexto local, los idiomas y las normativas vigentes en cada país.

Detalles Técnicos

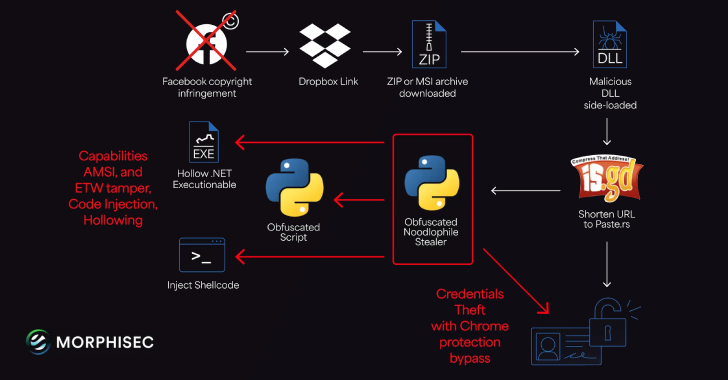

El principal vector de acceso inicial identificado es el spear-phishing, concretamente mediante correos electrónicos que suplantan entidades de gestión de derechos de autor o bufetes de abogados. Los correos incluyen adjuntos en formatos habituales (docx, pdf, xlsx) o enlaces a servicios cloud legítimos (OneDrive, Google Drive) que alojan los ejecutables maliciosos.

El análisis forense de muestras recientes ha confirmado la utilización de variantes actualizadas del stealer Noodlophile, aún sin CVE asignado pero con funcionalidades avanzadas de evasión y persistencia. Entre las técnicas y procedimientos observados (MITRE ATT&CK):

– T1566.001 (Phishing: Spearphishing Attachment)

– T1204.002 (User Execution: Malicious File)

– T1055 (Process Injection)

– T1027 (Obfuscated Files or Information)

– T1041 (Exfiltration over C2 Channel)

Los artefactos IoC más relevantes incluyen hashes de ejecutables, direcciones IP y dominios asociados a C2 situados en infraestructuras comprometidas en Europa del Este y APAC. En cuanto a herramientas, se han detectado cargas útiles empaquetadas con packers personalizados y uso de frameworks de post-explotación como Cobalt Strike en fases posteriores a la infección, principalmente para movimientos laterales y exfiltración de credenciales.

Impacto y Riesgos

El impacto de Noodlophile se centra en el robo selectivo de credenciales, información empresarial sensible (acuerdos, contratos, bases de datos internas) y datos de acceso a servicios corporativos (VPN, correo, aplicaciones SaaS). La capacidad de persistencia y movimiento lateral incrementa el riesgo de escalada de privilegios y afectación transversal de los sistemas.

Según análisis recientes, hasta un 17% de las empresas atacadas sufrieron accesos no autorizados prolongados (dwell time > 20 días), lo que eleva el impacto potencial en términos de pérdida de datos, daño reputacional y exposición a extorsiones. Las pérdidas económicas directas asociadas a incidentes de este tipo pueden superar los 1,2 millones de euros por empresa, sin incluir sanciones regulatorias derivadas del RGPD o la inminente NIS2.

Medidas de Mitigación y Recomendaciones

Para mitigar estos riesgos, se recomienda:

– Formación continua en concienciación de phishing dirigida a empleados con acceso a información crítica.

– Refuerzo de controles de acceso y autenticación multifactor (MFA) en todos los servicios críticos.

– Monitorización activa de logs de correo y endpoints en busca de IoC relacionados con Noodlophile.

– Implementación de soluciones EDR/XDR con capacidades de análisis de comportamiento y detección de packers personalizados.

– Segmentación de red y privilegios mínimos para limitar movimientos laterales.

– Simulaciones regulares de campañas de phishing y ejercicios de respuesta a incidentes.

Opinión de Expertos

Analistas de ciberamenazas de firmas como Mandiant y Group-IB coinciden en que la campaña Noodlophile representa una tendencia clara hacia el phishing dirigido y el uso de malware modular, difícil de detectar por firmas tradicionales. “La personalización y el uso de servicios cloud legítimos como canal de entrega dificultan enormemente la detección temprana”, señala José María Paniagua, CISO de una multinacional tecnológica española.

Implicaciones para Empresas y Usuarios

El resurgimiento de spear-phishing avanzado obliga a las organizaciones a revisar sus políticas de seguridad, especialmente en ámbitos regulados por el RGPD y la futura directiva NIS2. Un incidente puede desencadenar investigaciones regulatorias, sanciones económicas y pérdida de confianza por parte de clientes y socios. Además, los usuarios finales deben extremar la precaución con mensajes inesperados, incluso si parecen proceder de fuentes legítimas.

Conclusiones

La campaña Noodlophile confirma que el phishing dirigido y el malware de robo de información siguen siendo vectores críticos para la cadena de ciberataques contra empresas. La sofisticación y actualización de las técnicas utilizadas exigen una respuesta integral: tecnología, formación, monitorización y procedimientos de respuesta efectivos. Las organizaciones deben anticiparse y reforzar de forma proactiva sus defensas para evitar convertirse en la próxima víctima de campañas como esta.

(Fuente: feeds.feedburner.com)