### Crecen los ataques ClickFix: manipulación de CAPTCHA y scripts maliciosos en el navegador

#### Introducción

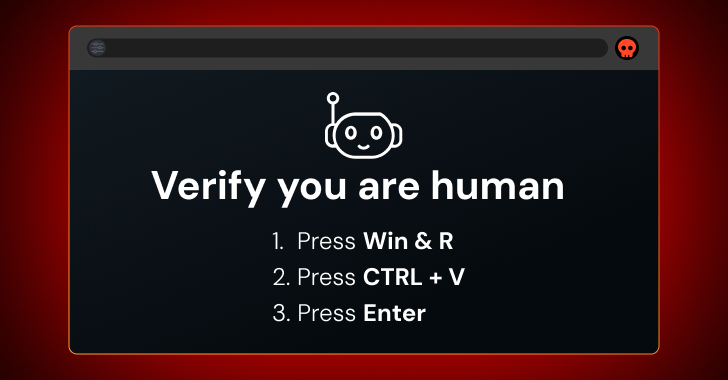

El panorama de amenazas en ciberseguridad evoluciona constantemente, obligando a los profesionales del sector a mantenerse alerta frente a nuevas técnicas de ataque. Un método que ha ganado popularidad en los últimos meses es el denominado “ClickFix”, también conocido como “FileFix” o ataques de falso CAPTCHA. Estas campañas explotan la interacción del usuario con elementos aparentemente legítimos en el navegador para ejecutar scripts maliciosos que comprometen la seguridad tanto de usuarios individuales como de organizaciones. En este artículo, analizamos en profundidad el funcionamiento de estos ataques, su impacto, los riesgos asociados y las mejores estrategias para su mitigación.

#### Contexto del Incidente o Vulnerabilidad

Los ataques ClickFix surgen en un contexto donde la ingeniería social y la explotación de la psicología del usuario son armas habituales en el arsenal de los actores maliciosos. A diferencia de las amenazas tradicionales que requieren la explotación directa de vulnerabilidades técnicas, ClickFix capitaliza la confianza y la familiaridad de los usuarios con ciertas interfaces, como los CAPTCHA o mensajes de error comunes en la web. Los atacantes presentan un desafío (generalmente un CAPTCHA falso o la solicitud de corregir un supuesto error), induciendo al usuario a ejecutar acciones que desencadenan la carga de scripts maliciosos, sin que este sea consciente del peligro que corre.

#### Detalles Técnicos

Las campañas de ClickFix suelen distribuirse mediante sitios web comprometidos, correos electrónicos de phishing o publicidad maliciosa (malvertising). El vector más común implica la inserción de código JavaScript ofuscado que se activa tras una interacción específica por parte del usuario, como hacer clic en un botón “Verifica que no eres un robot” o “Soluciona el error”.

En muchos casos, los scripts descargados ejecutan cargas útiles que pueden variar desde troyanos de acceso remoto (RATs) hasta scripts destinados a eludir controles de seguridad del navegador, robar credenciales o desplegar ransomware. Se han observado campañas que emplean exploits conocidos para vulnerabilidades en navegadores y plugins (por ejemplo, CVE-2023-4863 para Chrome) combinados con frameworks como Metasploit o Cobalt Strike para el movimiento lateral y la persistencia.

Los TTP (Tactics, Techniques and Procedures) asociados con ClickFix encajan en los siguientes apartados del MITRE ATT&CK:

– **Initial Access**: Spearphishing via Service (T1194), Drive-by Compromise (T1189)

– **Execution**: User Execution (T1204), Exploitation for Client Execution (T1203)

– **Credential Access**: Input Capture (T1056)

– **Command and Control**: Web Service (T1102)

Indicadores de Compromiso (IoC) incluyen:

– URLs que contienen parámetros como `/captcha-verify/`, `/fix-error/` o dominios recién registrados que imitan sitios legítimos.

– Descarga y ejecución de archivos .js, .exe o .zip tras la interacción.

– Comunicaciones C2 a direcciones IP asociadas a infraestructuras maliciosas conocidas.

#### Impacto y Riesgos

El impacto de los ataques ClickFix es significativo. Según datos recientes de firmas de ciberseguridad, el 18% de las brechas por malware en 2023 involucraron algún tipo de interacción maliciosa en navegadores, con pérdidas económicas asociadas que superan los 150 millones de euros solo en la Unión Europea. Las empresas que operan bajo marcos regulatorios como GDPR y NIS2 se enfrentan a sanciones potenciales si se demuestra que la fuga de datos se debió a una falta de diligencia en la protección contra ataques basados en scripts.

Para los SOC, la detección se complica dado que el tráfico generado por estos scripts suele enmascararse como legítimo (por ejemplo, utilizando TLS o servidores proxy). Los pentesters y analistas deben prestar especial atención a los logs de eventos y a la monitorización del comportamiento inusual en endpoints y navegadores.

#### Medidas de Mitigación y Recomendaciones

Las estrategias de defensa ante ClickFix requieren una aproximación integral:

– **Endurecimiento del navegador**: Configuración estricta de políticas de seguridad de contenido (CSP) y deshabilitación de la ejecución automática de scripts externos no verificados.

– **Educación del usuario**: Formación continua sobre detección de elementos sospechosos, especialmente en interfaces de CAPTCHA o mensajes de error no esperados.

– **Soluciones EDR y XDR**: Implementación de herramientas que monitoricen y bloqueen la ejecución de scripts maliciosos, incluso si son activados manualmente por el usuario.

– **Parcheo proactivo**: Actualización frecuente de navegadores, extensiones y sistemas operativos para evitar la explotación de vulnerabilidades conocidas (CVE).

– **Monitorización avanzada**: Uso de SIEM y análisis de tráfico en tiempo real para detectar patrones asociados a IoCs de ClickFix.

#### Opinión de Expertos

Según Carlos Álvarez, CISO de una multinacional tecnológica, “Los ataques que requieren la intervención del usuario, como ClickFix, son especialmente peligrosos porque sortean muchas de las defensas perimetrales tradicionales. La concienciación y la monitorización contextual son ahora más clave que nunca”. Por su parte, Ana Méndez, analista de amenazas en un CERT nacional, destaca que “el uso de frameworks como Cobalt Strike en campañas de ClickFix demuestra la profesionalización de los grupos criminales y su capacidad para adaptar tácticas a los hábitos de los usuarios”.

#### Implicaciones para Empresas y Usuarios

Las organizaciones deben revisar sus políticas de seguridad, reforzando los controles sobre la navegación y el acceso a recursos web. El cumplimiento normativo (GDPR, NIS2) exige la implementación de medidas técnicas y organizativas adecuadas para proteger los datos personales y operativos, lo que incluye la prevención de ataques basados en scripts maliciosos. Los usuarios, por su parte, deben adoptar una actitud crítica ante cualquier mensaje inesperado que requiera interacción en la web.

#### Conclusiones

El auge de los ataques ClickFix confirma que la frontera de la ciberseguridad sigue desplazándose hacia el usuario final. Solo una combinación de tecnología avanzada, procesos sólidos y una cultura de seguridad robusta permitirá mitigar los riesgos de estos nuevos vectores de ataque. La vigilancia continua y la adaptación a las tendencias emergentes son esenciales para mantener protegidos los activos críticos de las organizaciones.

(Fuente: feeds.feedburner.com)