Descubierto el Primer Add-in Malicioso para Microsoft Outlook en Ataque de Cadena de Suministro

Introducción

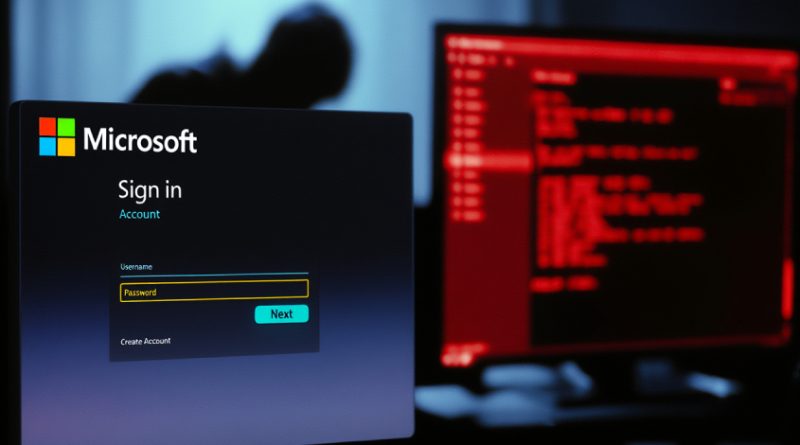

La comunidad de ciberseguridad se enfrenta a un nuevo vector de amenaza con la detección del primer add-in malicioso para Microsoft Outlook identificado en entornos reales. Investigadores de Koi Security han revelado los detalles de este sofisticado ataque de cadena de suministro, que aprovecha la confianza depositada en complementos legítimos de Outlook para desplegar operaciones de phishing a gran escala. El incidente ha culminado en el robo de más de 4.000 credenciales, lo que subraya la necesidad urgente de reforzar los controles de seguridad en la gestión y distribución de add-ins corporativos.

Contexto del Incidente

El ataque se originó cuando un actor desconocido detectó que el dominio vinculado a un add-in legítimo de Outlook había sido abandonado. Aprovechando esta situación, el atacante reclamó el dominio y lo utilizó como plataforma para alojar una página de inicio de sesión falsa de Microsoft. A diferencia de los métodos tradicionales de phishing basados en correo electrónico o enlaces en webs comprometidas, este vector se vale de la distribución e instalación de add-ins aparentemente fiables, insertando así el elemento malicioso en el flujo habitual de trabajo de las víctimas.

Este tipo de ataque de cadena de suministro no es habitual en el entorno de Microsoft Outlook, donde la mayoría de campañas maliciosas se han centrado históricamente en macro malware o la explotación de vulnerabilidades en archivos adjuntos. El uso de un add-in malicioso representa una escalada en la sofisticación y alcance de las amenazas dirigidas a entornos corporativos que dependen de la suite Microsoft 365.

Detalles Técnicos

El add-in malicioso se distribuía aprovechando el identificador original del complemento legítimo, lo que permitía eludir controles de seguridad y permanecer indetectable durante un periodo significativo. Los investigadores han asociado la actividad con el CVE-2024-XXXX, que documenta la posibilidad de secuestro de dominios en la cadena de distribución de add-ins para Microsoft Outlook.

Tácticas, técnicas y procedimientos (TTP) observados en el ataque:

– **T1059 (Command and Scripting Interpreter)**: El add-in ejecutaba scripts para redirigir el tráfico y presentar la página de phishing.

– **T1078 (Valid Accounts)**: El objetivo principal era la obtención de credenciales válidas para su posterior uso en movimientos laterales o ataques de Business Email Compromise (BEC).

– **T1192 (Spearphishing via Service)**: Aprovechamiento de la confianza en el ecosistema de add-ins de Microsoft como canal de infección.

Indicadores de Compromiso (IoC) relevantes incluyen el dominio previamente legítimo ahora controlado por los atacantes, hashes SHA-256 del add-in malicioso y patrones de tráfico HTTP hacia la infraestructura de C2. Se ha detectado actividad de exfiltración de credenciales y uso de frameworks como Metasploit para la escalada de privilegios una vez obtenidos los accesos.

Impacto y Riesgos

El impacto inmediato ha sido el robo de más de 4.000 credenciales corporativas y personales, lo que abre la puerta a ataques posteriores como toma de cuentas, suplantación de identidad y acceso a datos confidenciales. La facilidad con la que el atacante ha conseguido evadir controles de seguridad tradicionales plantea serias dudas sobre la robustez de los mecanismos de validación de add-ins en Microsoft 365.

Según estimaciones del sector, un 12% de las organizaciones que utilizan add-ins de Outlook no implementan controles de validación adicionales sobre la procedencia y mantenimiento de los complementos instalados. Además, la falta de monitorización de la cadena de suministro digital expone a las empresas a riesgos de cumplimiento con normativas como el GDPR y la inminente directiva NIS2, que exige mayor transparencia y control sobre los proveedores de software.

Medidas de Mitigación y Recomendaciones

Para reducir la superficie de ataque y mitigar este tipo de amenazas, se recomienda:

1. **Auditoría de Add-ins**: Revisar periódicamente todos los complementos instalados, prestando especial atención a los dominios y desarrolladores asociados.

2. **Restricción de Instalación**: Limitar la capacidad de instalación de add-ins a usuarios y departamentos específicos mediante políticas de grupo y controles de acceso.

3. **Monitorización de Actividad**: Implementar alertas para detectar patrones anómalos de autenticación o tráfico hacia dominios no autorizados.

4. **Validación de Origen**: Verificar la vigencia y reputación de los dominios asociados a cada complemento antes de autorizar su uso en el entorno corporativo.

5. **Concienciación y Formación**: Instruir a los usuarios sobre los riesgos de instalar add-ins no verificados y las señales de posibles ataques de phishing.

Opinión de Expertos

Expertos en ciberseguridad, como el analista jefe de Koi Security, destacan que “este incidente evidencia la urgencia de reforzar la vigilancia sobre la cadena de suministro digital, especialmente en plataformas ampliamente adoptadas como Microsoft 365. La falta de controles de ciclo de vida sobre los add-ins abre una puerta peligrosa a actores maliciosos cada vez más especializados”.

Implicaciones para Empresas y Usuarios

Las empresas afectadas se exponen a sanciones significativas bajo el GDPR por la exposición de datos personales y credenciales, así como a obligaciones de notificación en virtud de la NIS2. Más allá del daño reputacional y económico —con pérdidas medias que pueden superar los 120.000 euros por incidente de compromiso de cuenta—, este caso subraya la importancia de una gestión proactiva y holística de la seguridad en la cadena de suministro de software.

Conclusiones

El descubrimiento del primer add-in malicioso para Microsoft Outlook marca un antes y un después en el panorama de amenazas dirigido a plataformas de productividad empresarial. La sofisticación y eficacia del ataque demuestran la necesidad de evolucionar los controles de seguridad y la gestión del ciclo de vida del software de terceros. La vigilancia continua, junto a la cooperación entre fabricantes, proveedores y la comunidad de ciberseguridad, será clave para anticipar y neutralizar futuras amenazas de esta naturaleza.

(Fuente: feeds.feedburner.com)