El botnet AISURU/Kimwolf ejecuta el mayor ataque DDoS de la historia con 31,4 Tbps de tráfico

Introducción

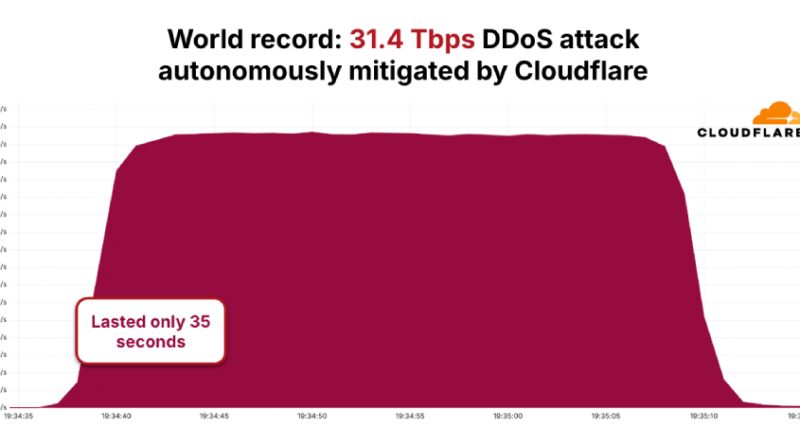

El ecosistema de ciberamenazas sigue evolucionando a un ritmo vertiginoso, y los ataques distribuidos de denegación de servicio (DDoS) se consolidan como una de las principales preocupaciones para los responsables de seguridad. El último incidente registrado por Cloudflare ha marcado un nuevo hito: el botnet conocido como AISURU/Kimwolf ha orquestado un ataque DDoS HTTP que alcanzó un pico sin precedentes de 31,4 Terabits por segundo (Tbps), aunque solo durante 35 segundos, en el cuarto trimestre de 2025. Este episodio pone de manifiesto los nuevos retos a los que se enfrentan los profesionales de la ciberseguridad ante las campañas de ataques hipervolumétricos.

Contexto del Incidente

El ataque atribuido a AISURU/Kimwolf no solo destaca por su magnitud, sino también por la tendencia creciente de campañas hipervolumétricas de corta duración. Cloudflare, plataforma líder en mitigación de DDoS, fue el objetivo de este ataque y pudo detectarlo y neutralizarlo automáticamente gracias a su infraestructura distribuida. Según la compañía, durante los últimos meses se ha observado un incremento notable en el número de ataques DDoS HTTP que superan los 10 Tbps, consolidando la profesionalización y sofisticación de los operadores de botnets.

El botnet AISURU/Kimwolf ha sido rastreado desde principios de 2024 y se distingue por su capacidad para comprometer dispositivos IoT y servidores expuestos mediante técnicas automatizadas de explotación de vulnerabilidades y credenciales débiles.

Detalles Técnicos

El ataque DDoS de 31,4 Tbps fue ejecutado sobre el protocolo HTTP, con un enfoque en saturar los recursos de aplicación y red del objetivo. Los análisis forenses de Cloudflare indican que el botnet AISURU/Kimwolf utilizó una botnet distribuida globalmente, compuesta por más de 150.000 nodos activos en ese momento, principalmente dispositivos IoT y servidores mal configurados.

Vectores de ataque:

– HTTP GET/POST Floods: Solicitudes masivas destinadas a agotar los recursos de capa 7.

– Amplificación a través de servicios expuestos y proxies abiertos.

– Utilización de técnicas de evasión, como rotación de User-Agent y manipulación de encabezados HTTP, para eludir reglas de mitigación tradicionales.

CVE y explotación:

– CVE-2023-1389 (vulnerabilidad en routers TP-Link, explotada para tomar control de dispositivos IoT).

– CVE-2024-2413 (ejecución remota de código en cámaras IP expuestas).

– Uso de scripts de explotación automatizados y frameworks como Mirai y variantes personalizadas de Metasploit para la infección inicial.

TTPs MITRE ATT&CK relevantes:

– T1071 (Application Layer Protocol)

– T1498 (Network Denial of Service)

– T1583.006 (Botnet Command and Control Infrastructure)

Indicadores de Compromiso (IoCs):

– IPs de origen distribuidas en más de 40 países, con especial concentración en Asia y Sudamérica.

– Patrones de tráfico anómalos en puertos 80, 443 y 8080.

– Firmas de paquetes HTTP con encabezados personalizados y payloads ofuscados.

Impacto y Riesgos

El impacto potencial de un ataque de estas características es devastador, especialmente para organizaciones que dependen de la disponibilidad de servicios online. Un ataque de 31,4 Tbps podría saturar infraestructuras de red completas, provocar la caída de servicios críticos y generar pérdidas económicas millonarias. Según estimaciones de ENISA, el coste medio de una hora de interrupción por DDoS para grandes empresas supera los 300.000 euros.

Además, la brevedad del ataque (35 segundos) sugiere estrategias de ataque hit-and-run para dificultar la atribución y maximizar el daño antes de activar sistemas de mitigación. Las implicaciones legales bajo marcos normativos como el GDPR y la directiva NIS2 también son significativas, ya que una caída prolongada puede traducirse en sanciones regulatorias.

Medidas de Mitigación y Recomendaciones

Para mitigar el riesgo ante ataques de esta magnitud, los expertos recomiendan:

– Implementar soluciones avanzadas de mitigación DDoS basadas en la nube, con capacidad de absorción en Tbps.

– Configuración adecuada de firewalls y WAFs, con reglas específicas para ataques HTTP volumétricos y patrones anómalos.

– Monitorización en tiempo real de tráfico y generación de alertas ante picos inusuales.

– Segmentación de redes y redundancia geográfica de infraestructuras críticas.

– Parcheo y endurecimiento de dispositivos IoT y servidores accesibles desde Internet.

– Coordinación con ISPs y CSIRTs nacionales para respuesta inmediata.

Opinión de Expertos

Analistas de Cloudflare y otros proveedores de ciberseguridad coinciden en que la automatización y el despliegue masivo de botnets IoT han elevado el listón de los ataques DDoS. Según Martin Jartelius, CISO de Outpost24, “los ataques hipervolumétricos ya no son una rareza, sino una amenaza constante. La defensa eficaz requiere inteligencia en tiempo real y colaboración entre proveedores y clientes”.

Implicaciones para Empresas y Usuarios

Las empresas deben revisar urgentemente sus estrategias de resiliencia ante DDoS, especialmente en sectores regulados y operaciones críticas. La protección debe extenderse a toda la cadena de suministro digital, incluyendo partners y dispositivos IoT. Los usuarios, por su parte, deben ser conscientes del riesgo de dispositivos inseguros en sus redes domésticas y empresariales.

Conclusiones

El ataque DDoS de 31,4 Tbps ejecutado por AISURU/Kimwolf marca un antes y un después en la escala y sofisticación de las amenazas DDoS. La preparación, la automatización defensiva y la colaboración sectorial se consolidan como elementos clave para afrontar este nuevo paradigma de ciberamenazas, en un contexto cada vez más regulado y exigente.

(Fuente: feeds.feedburner.com)