### El grupo GS7 perfecciona ataques de phishing dirigidos a banca estadounidense con réplicas casi idénticas de portales corporativos

#### Introducción

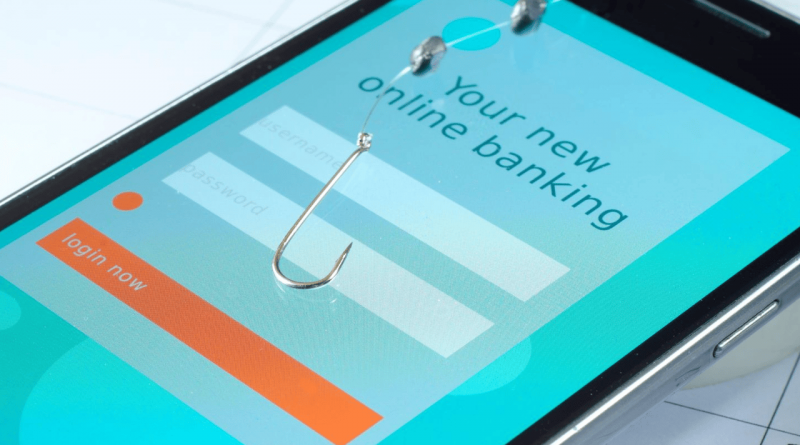

El panorama de amenazas contra entidades financieras en Estados Unidos se ha intensificado con la actividad reciente del grupo cibercriminal GS7. Esta organización ha desplegado campañas sofisticadas de phishing que emplean sitios web falsificados de alta fidelidad para robar credenciales y obtener acceso remoto a sistemas internos de bancos y empresas del sector financiero. El perfeccionamiento de sus técnicas sitúa a GS7 como una de las amenazas más relevantes para los equipos de ciberseguridad, especialmente en un contexto de digitalización acelerada y un entorno regulatorio cada vez más exigente.

#### Contexto del Incidente o Vulnerabilidad

Durante el segundo trimestre de 2024, analistas de amenazas detectaron un aumento significativo en ataques de phishing dirigidos específicamente a empleados de bancos estadounidenses, compañías de seguros y firmas de inversión. GS7 ha sido identificado como el actor detrás de una serie de campañas en las que se distribuyen enlaces a portales corporativos falsos, indistinguibles de los originales tanto en diseño como en experiencia de usuario.

A diferencia de campañas anteriores, centradas en el envío masivo de correos electrónicos genéricos, GS7 emplea técnicas avanzadas de spear-phishing. Sus objetivos principales son empleados con acceso privilegiado a sistemas financieros críticos, departamentos de TI y áreas de tesorería, lo que incrementa el potencial impacto de sus operaciones.

#### Detalles Técnicos (CVE, vectores de ataque, TTP MITRE ATT&CK, IoC…)

Las campañas de GS7 han sido catalogadas bajo el patrón MITRE ATT&CK T1566.002 (Phishing: Spearphishing Link) y T1078 (Valid Accounts). El grupo utiliza dominios registrados con nombres muy similares a los de las instituciones objetivo, a menudo incorporando técnicas de homógrafos y typosquatting para evadir filtros automáticos. Según análisis de DNS y telemetría de EDR, las infraestructuras de GS7 rotan direcciones IP cada 12-24 horas, dificultando el bloqueo tradicional por listas negras (Indicators of Compromise: múltiples dominios con certificados SSL válidos emitidos por Let’s Encrypt).

Los portales fraudulentos clonan de manera casi perfecta los sistemas Single Sign-On (SSO) y portales internos de grandes bancos estadounidenses, capturando credenciales en tiempo real y redirigiendo a los usuarios a la página legítima para evitar sospechas. Se ha identificado el uso de frameworks de automatización como Evilginx2, que permite la interceptación de tokens de autenticación multifactor (MFA), comprometiendo incluso a usuarios que emplean 2FA basado en TOTP o push notifications.

En algunos casos, se han observado cargas útiles adicionales entregadas tras la obtención de credenciales, incluyendo scripts de PowerShell ofuscados y troyanos de acceso remoto (RAT), principalmente Cobalt Strike Beacon y variantes customizadas de Metasploit.

#### Impacto y Riesgos

La capacidad de GS7 para evadir controles tradicionales de seguridad y capturar credenciales con acceso privilegiado supone un riesgo crítico para la continuidad operativa, la integridad de los datos y el cumplimiento normativo. El acceso no autorizado a sistemas financieros puede derivar en fraude, manipulación de datos contables, desvío de fondos y filtración de información regulada bajo GDPR y NIS2.

Según estimaciones recientes, aproximadamente un 8% de las entidades financieras estadounidenses han sido objeto de intentos de phishing de GS7 durante los últimos tres meses, con al menos un 1,2% confirmando accesos no autorizados a redes internas. El coste promedio de un incidente de estas características supera los 4,3 millones de dólares, según datos de IBM Cost of a Data Breach Report (2023).

#### Medidas de Mitigación y Recomendaciones

Los equipos de seguridad deberían priorizar las siguientes acciones:

– Implementar soluciones de detección de phishing basadas en IA que analicen tanto el contenido como la similitud visual de los portales de autenticación.

– Desplegar controles de acceso adaptativos y políticas de Zero Trust, minimizando privilegios y monitorizando el uso de cuentas de alto riesgo.

– Reforzar la autenticación multifactor, priorizando métodos resistentes al phishing (FIDO2/WebAuthn).

– Actualizar reglas de detección en SIEM y EDR para identificar patrones de acceso anómalos y dominios sospechosos (IoC compartidos por ISACs del sector financiero).

– Realizar simulacros de phishing regulares y formar a empleados en la identificación de ataques dirigidos.

– Monitorizar y bloquear el registro de dominios similares a los corporativos mediante servicios de Brand Protection.

#### Opinión de Expertos

Especialistas en ciberinteligencia consultados destacan la profesionalización y especialización de GS7. “Estamos ante un actor que conoce en profundidad los flujos de autenticación y los sistemas internos de banca”, señala Marta Rodríguez, analista senior en ciberseguridad bancaria. “Su uso de técnicas de bypass de MFA y la automatización avanzada les sitúa a la vanguardia del cibercrimen financiero”. Otros expertos recomiendan un enfoque proactivo: “Las entidades deben anticiparse con inteligencia de amenazas y simulaciones de ataque realistas”, añade Juan García, responsable de un SOC financiero.

#### Implicaciones para Empresas y Usuarios

La sofisticación de GS7 obliga a las instituciones financieras a revisar de manera urgente sus estrategias de defensa y respuesta ante incidentes. No solo está en juego la protección de activos digitales, sino también la confianza del usuario y el cumplimiento de regulaciones como GDPR y NIS2, que exigen notificación rápida de brechas y sancionan negligencias en la protección de datos sensibles.

Las empresas deben invertir en tecnologías avanzadas de detección, pero también en formación y concienciación de sus empleados, quienes siguen siendo el eslabón más vulnerable. El refuerzo de la colaboración sectorial, mediante el intercambio de IoCs y mejores prácticas, será clave para frenar el avance de grupos como GS7.

#### Conclusiones

Las campañas de GS7 representan una evolución significativa en el phishing dirigido contra el sector financiero estadounidense. Su capacidad para clonar portales corporativos y evadir controles de seguridad tradicionales exige una respuesta inmediata, combinando tecnología, formación y colaboración sectorial. Solo así se podrá mitigar el impacto de esta amenaza y garantizar la resiliencia frente a futuras campañas aún más sofisticadas.

(Fuente: www.darkreading.com)