El grupo ruso COLDRIVER acelera el desarrollo de malware y refuerza su ofensiva cibernética

Introducción

En los últimos meses, la actividad del grupo de amenazas persistentes avanzadas (APT) conocido como COLDRIVER, vinculado al Estado ruso, ha experimentado un notable aumento tanto en la frecuencia como en la sofisticación de sus operaciones. Según el último informe publicado por Google Threat Intelligence Group (GTIG), desde mayo de 2025 el colectivo ha intensificado el desarrollo y despliegue de nuevas variantes de malware, reflejando una clara aceleración en su “tempo operacional”. Esta tendencia ha encendido las alarmas en el sector de la ciberseguridad, donde analistas y responsables de protección de infraestructuras críticas observan con preocupación la evolución técnica de este actor.

Contexto del Incidente o Vulnerabilidad

COLDRIVER, también conocido en la comunidad de inteligencia como Callisto, Star Blizzard o Seaborgium, lleva varios años protagonizando campañas dirigidas principalmente contra entidades gubernamentales, empresas de defensa, think tanks y organizaciones de investigación, tanto en Europa como en Estados Unidos. Tradicionalmente, sus tácticas han incluido el spear phishing y la explotación de vulnerabilidades conocidas para lograr acceso inicial y exfiltrar información sensible. No obstante, el informe de GTIG destaca que desde mayo de 2025 se ha detectado una notable transformación en la naturaleza y cadencia de sus herramientas ofensivas, con ciclos de desarrollo y despliegue de nuevas variantes que apenas superan los cinco días de duración.

Detalles Técnicos

El análisis técnico de GTIG revela que las nuevas muestras de malware desarrolladas por COLDRIVER presentan mejoras significativas en su capacidad de evasión y persistencia. Si bien aún no se ha asignado un CVE específico a las últimas variantes, se ha identificado el uso de módulos personalizados diseñados para evadir soluciones EDR (Endpoint Detection and Response) y mecanismos antimalware tradicionales. Entre los vectores de ataque destacan:

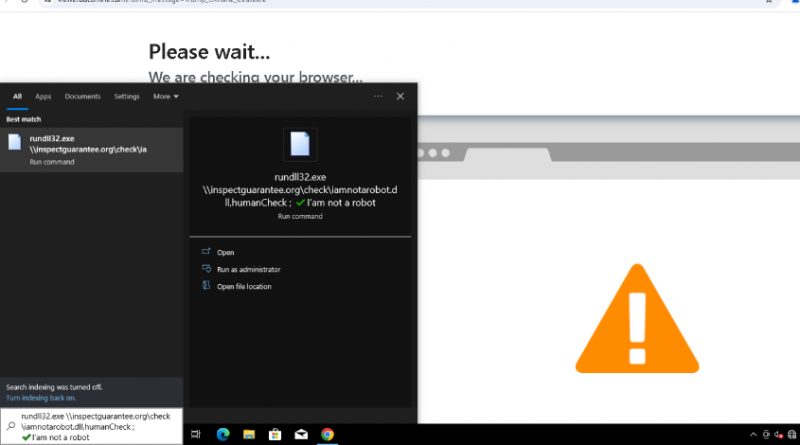

– Campañas de spear phishing con documentos maliciosos (DOCX, PDF) que explotan macros ofuscadas y técnicas de living-off-the-land (LOTL).

– Utilización de servicios legítimos (OneDrive, Google Drive) para el alojamiento y distribución de payloads cifrados.

– Mecanismos de persistencia basados en la manipulación de tareas programadas y claves de registro en Windows.

– Incorporación de técnicas MITRE ATT&CK como T1566 (Phishing), T1059 (Command and Scripting Interpreter) y T1027 (Obfuscated Files or Information).

Los Indicadores de Compromiso (IoC) compartidos por GTIG incluyen hashes SHA-256 de ejecutables, direcciones IP de infraestructura asociada, URLs de descarga de payload y patrones de tráfico de Command & Control (C2) característicos de la familia COLDRIVER. Se ha observado la integración de frameworks como Metasploit y Cobalt Strike en fases de post-explotación, lo que facilita la lateralización y el movimiento dentro de redes comprometidas.

Impacto y Riesgos

El rápido ciclo de desarrollo y despliegue de nuevas variantes incrementa significativamente el riesgo para organizaciones que no dispongan de capacidades avanzadas de detección y respuesta. Según estimaciones de GTIG, aproximadamente un 18% de las entidades gubernamentales europeas han sido objeto de intentos de intrusión relacionados con COLDRIVER en el primer semestre de 2025. Entre los riesgos identificados se incluyen:

– Exfiltración de credenciales y documentos clasificados.

– Acceso no autorizado a sistemas críticos.

– Potenciales incidentes de ransomware o sabotaje de infraestructuras.

– Exposición a sanciones regulatorias bajo GDPR y NIS2 ante filtraciones de datos personales o servicios esenciales.

Medidas de Mitigación y Recomendaciones

Ante la evolución de las TTP (Tácticas, Técnicas y Procedimientos) de COLDRIVER, los expertos recomiendan reforzar la postura de seguridad mediante:

– Actualización continua de firmas y reglas de detección en EDR y SIEM.

– Implementación de doble factor de autenticación (2FA) en todos los accesos remotos y servicios críticos.

– Monitorización proactiva de IoC relacionados y análisis de tráfico anómalo.

– Realización de simulacros de spear phishing y formación específica para usuarios de alto riesgo.

– Segmentación de redes y aplicación estricta del principio de mínimo privilegio.

– Evaluación periódica de estrategias de backup y recuperación ante incidentes.

Opinión de Expertos

Tal y como señala Marta Álvarez, CISO de una multinacional tecnológica europea, “la agilidad táctica de COLDRIVER evidencia un grado de madurez operacional comparable al de otros APT patrocinados por estados. La reducción del ciclo de desarrollo de malware a apenas cinco días desafía la capacidad de respuesta incluso de los SOC más avanzados”. Por su parte, Rubén García, analista de amenazas en una firma de inteligencia, añade: “La combinación de técnicas LOTL y el abuso de servicios cloud legítimos dificulta la detección tradicional y obliga a evolucionar hacia modelos de análisis de comportamiento y Threat Hunting proactivo”.

Implicaciones para Empresas y Usuarios

El aumento del ritmo operativo de COLDRIVER implica que tanto empresas como organismos públicos deben revisar y adaptar continuamente sus estrategias de defensa. La inercia regulatoria impulsada por NIS2 y la presión de la GDPR refuerzan la necesidad de contar con procesos de respuesta a incidentes robustos y capacidades avanzadas de Threat Intelligence. Para los administradores de sistemas y equipos SOC, el reto es anticiparse a los movimientos del adversario y reducir la ventana de exposición mediante inteligencia contextualizada y colaboración intersectorial.

Conclusiones

La evolución del grupo COLDRIVER representa un claro exponente de la escalada en la guerra cibernética patrocinada por estados. La capacidad de iterar y desplegar nuevas variantes de malware en plazos tan reducidos obliga al sector a abandonar enfoques reactivos y abrazar modelos de defensa activa y automatizada. La colaboración entre organizaciones, el refuerzo de la inteligencia proactiva y la formación continua de usuarios serán claves para minimizar el impacto de estas amenazas en un contexto de creciente presión regulatoria y sofisticación técnica.

(Fuente: feeds.feedburner.com)