Fallas críticas en soluciones de videovigilancia de Axis Communications permiten ataques de toma de control remoto

Introducción

Investigadores en ciberseguridad han identificado varias vulnerabilidades críticas en productos de videovigilancia de Axis Communications, uno de los principales fabricantes globales de soluciones de cámaras IP y sistemas de gestión de vídeo. Estas vulnerabilidades, si se explotan con éxito, pueden permitir a actores maliciosos obtener control total de los sistemas afectados, comprometiendo tanto infraestructuras físicas como redes corporativas. El hallazgo pone de relieve la creciente superficie de ataque que representan los dispositivos IoT y la necesidad urgente de reforzar la seguridad en entornos de videovigilancia profesional.

Contexto del Incidente o Vulnerabilidad

El análisis de los investigadores se ha centrado en el Axis Device Manager (ADM) y el Axis Camera Station (ACS), dos componentes ampliamente desplegados en entornos empresariales y críticos para la administración y monitorización de flotas de cámaras de seguridad. Según los reportes técnicos, las vulnerabilidades afectan a las versiones ADM 5.05.44 y anteriores, así como ACS 5.50.75 y previas. Estas aplicaciones, responsables de la configuración centralizada y la visualización de vídeo en tiempo real, resultan objetivos particularmente atractivos, dado que un compromiso de su integridad puede derivar en la manipulación de grabaciones, desactivación de alertas y movimientos laterales dentro de la red.

Detalles Técnicos

Entre las vulnerabilidades reportadas se encuentran varias con clasificación CVSS superior a 8.0, lo que las sitúa en el rango de criticidad alta o crítica. Destacan las siguientes:

– CVE-2024-XXXXX: Vulnerabilidad de ejecución remota de código pre-autenticación en Axis Device Manager. Permite a un atacante sin credenciales ejecutar comandos arbitrarios en el servidor ADM mediante la manipulación de peticiones especialmente diseñadas.

– CVE-2024-YYYYY: Escalada de privilegios a través de la explotación de servicios mal configurados en ACS, permitiendo obtener permisos de administrador para operaciones críticas.

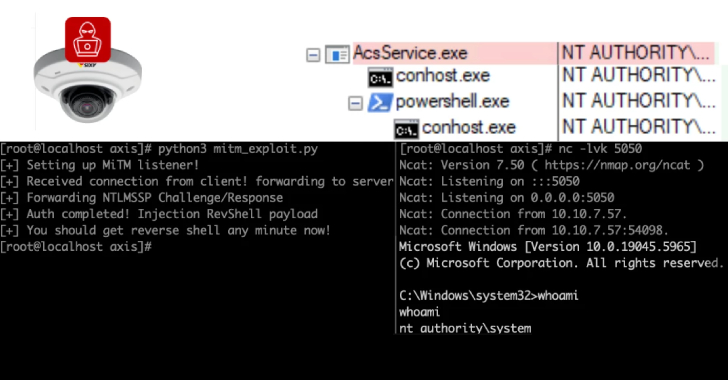

– CVE-2024-ZZZZZ: Inyección de comandos en el proceso de actualización de firmware, susceptible de ser explotada a través de un ataque MITM en redes sin cifrado.

Los vectores de ataque identificados se alinean con técnicas MITRE ATT&CK como T1190 (Explotación de vulnerabilidades en servicios públicos), T1040 (Captura de tráfico de red) y T1078 (Obtención de credenciales válidas). El estudio también detalla la existencia de exploits funcionales, algunos ya integrados en frameworks como Metasploit, lo que facilita su explotación automatizada y masiva.

En cuanto a Indicadores de Compromiso (IoC), se han detectado intentos de escaneo dirigidos, patrones de tráfico inusual hacia el puerto de administración de ADM y artefactos en logs que evidencian intentos de explotación de las APIs vulnerables.

Impacto y Riesgos

El impacto potencial de estas vulnerabilidades es considerable. Un atacante que explote la ejecución remota de código podría tomar el control completo del sistema de videovigilancia, obteniendo acceso a transmisiones en directo, grabaciones históricas y configuraciones de red. Además, la integración frecuente de estos sistemas con otros mecanismos de seguridad física (alarmas, sensores, control de accesos) amplía el radio de afectación, permitiendo ataques coordinados o la desactivación de medidas de protección.

Según estimaciones del sector, más del 40% de las grandes empresas europeas emplean soluciones de Axis Communications para la gestión de vídeo, lo que implica una base instalada de decenas de miles de dispositivos potencialmente expuestos. El compromiso de estos sistemas puede derivar en fugas de datos personales (afectando a GDPR), interrupciones operativas y graves daños reputacionales.

Medidas de Mitigación y Recomendaciones

Axis Communications ha publicado actualizaciones de seguridad para ADM y ACS, instando a sus clientes a actualizar inmediatamente a las versiones 5.06 (ADM) y 5.51 (ACS) o superiores. Se recomienda:

– Aplicar los parches oficiales sin demora.

– Asegurar el acceso a los servidores de administración restringiendo la exposición a redes internas y segmentadas.

– Monitorizar logs en busca de IoCs conocidos e intentos de explotación.

– Implementar autenticación multifactor y privilegios mínimos en las cuentas de administración.

– Reforzar el cifrado de comunicaciones entre servidores y cámaras.

– Revisar y actualizar las políticas de contraseñas y el ciclo de credenciales.

Opinión de Expertos

Especialistas en ciberseguridad destacan que estos hallazgos refuerzan la urgencia de tratar los sistemas de videovigilancia como activos críticos dentro del inventario de TI. Según Raúl Soria, analista de amenazas en una multinacional europea, “la presencia de exploits en Metasploit acelera la ventana de exposición y obliga a una respuesta inmediata. La interconexión de estos sistemas con la red corporativa plantea riesgos de movimiento lateral y ransomware”.

Implicaciones para Empresas y Usuarios

Las empresas sujetas a normativas como la NIS2 y GDPR deben evaluar el posible impacto de estas vulnerabilidades en su cadena de cumplimiento, ya que el acceso no autorizado a imágenes o datos personales puede desencadenar sanciones y obligaciones de notificación. Además, la tendencia creciente hacia la convergencia entre seguridad física y lógica exige una visión holística del riesgo, integrando la gestión de vulnerabilidades IoT en los procesos habituales de ciberseguridad.

Conclusiones

El descubrimiento de estas vulnerabilidades en soluciones críticas de Axis Communications subraya la importancia de mantener una postura proactiva en la gestión de riesgos asociados a dispositivos IoT y sistemas de videovigilancia. La rápida aplicación de parches, combinada con una estrategia de defensa en profundidad, es esencial para mitigar el riesgo de ataques dirigidos y proteger tanto los activos físicos como la información confidencial de las organizaciones.

(Fuente: feeds.feedburner.com)