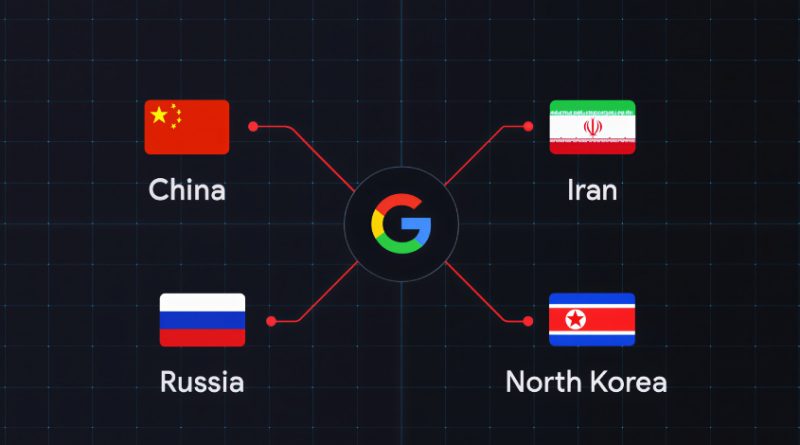

Grupos estatales y cibercriminales de China, Irán, Corea del Norte y Rusia intensifican ataques al sector de defensa industrial

Introducción

El sector de la base industrial de defensa (DIB, por sus siglas en inglés) se ha convertido en un objetivo prioritario para actores estatales, hacktivistas y grupos criminales organizados provenientes de China, Irán, Corea del Norte y Rusia. Así lo revela un reciente informe publicado por Google Threat Intelligence Group (GTIG), la división de inteligencia de amenazas de Google, que detalla la creciente sofisticación y persistencia de estos adversarios en sus campañas dirigidas contra organizaciones clave de defensa, tanto públicas como privadas, en Occidente.

Contexto del Incidente o Vulnerabilidad

La actividad maliciosa detectada por GTIG abarca desde ciberespionaje hasta sabotaje y robo de propiedad intelectual, pasando por campañas de desinformación y extorsión digital. Los grupos respaldados por estos estados están aprovechando vulnerabilidades en la cadena de suministro, aplicaciones empresariales y sistemas de correo electrónico, así como la manipulación de identidades digitales y el abuso de credenciales comprometidas. Este contexto se enmarca en un escenario geopolítico cada vez más tensionado, donde la competencia tecnológica y militar trasciende los campos de batalla físicos y se traslada al ciberespacio.

Detalles Técnicos

Los ataques identificados por GTIG se articulan en torno a cuatro grandes ejes:

1. **Compromiso de la cadena de suministro**: Aprovechando vulnerabilidades en proveedores de software y hardware críticos para la industria de defensa. Destacan CVEs como CVE-2023-23397 (Microsoft Outlook) y CVE-2023-34362 (MOVEit Transfer), explotados ampliamente en campañas recientes.

2. **Ataques de spear-phishing altamente personalizados**: Utilizando técnicas avanzadas de ingeniería social, suplantación de identidad (spoofing) y explotación de vulnerabilidades en clientes de correo (por ejemplo, Outlook y Zimbra).

3. **Explotación de vulnerabilidades de día cero**: Los grupos APT como APT29 (Rusia), APT10 (China), y Lazarus Group (Corea del Norte) han empleado exploits de día cero para obtener acceso inicial y persistencia. Se ha observado el uso de frameworks como Metasploit, Cobalt Strike y Sliver para el movimiento lateral y la exfiltración de datos.

4. **Tácticas de Living-off-the-land (LoTL)**: Uso de herramientas legítimas del sistema operativo (como PowerShell, WMI, CertUtil) para evitar la detección y mantener la persistencia.

En términos de TTPs, los ataques se alinean con múltiples técnicas del marco MITRE ATT&CK, destacando T1192 (Spearphishing Link), T1210 (Exploitation of Remote Services), T1071 (Application Layer Protocol) y T1566 (Phishing). Los Indicadores de Compromiso (IoC) incluyen dominios de phishing, hashes de malware personalizados, direcciones IP de C2 y archivos BAT/Powershell modificados.

Impacto y Riesgos

El impacto para el sector DIB es crítico: las brechas pueden exponer secretos industriales, diseños de armamento, planes de despliegue estratégico y credenciales de acceso a infraestructuras críticas. Se estima que más del 40% de las organizaciones de defensa occidentales han sido blanco de al menos un intento de intrusión de este tipo en los últimos 12 meses. Las pérdidas económicas asociadas a espionaje industrial y fuga de propiedad intelectual se cifran en miles de millones de euros anuales. Además, la exposición de información sensible puede tener implicaciones directas en la seguridad nacional y comprometer alianzas estratégicas internacionales.

Medidas de Mitigación y Recomendaciones

Entre las medidas recomendadas por GTIG y expertos del sector destacan:

– **Actualización inmediata de sistemas y revisión de parches**: Priorizar la mitigación de vulnerabilidades críticas (especialmente CVEs explotadas activamente).

– **Implementación de autenticación multifactor (MFA) reforzada** y privilegios mínimos.

– **Monitorización continua de eventos y telemetría avanzada** mediante SIEM y EDR, con reglas específicas para detectar técnicas LoTL y actividades anómalas.

– **Simulaciones regulares de ataques (Red/Purple Teaming)** para evaluar la resiliencia ante técnicas APT.

– **Formación y concienciación específica para empleados** con acceso a información sensible.

– **Colaboración con CERTs nacionales** y participación en iniciativas sectoriales de intercambio de inteligencia (ISACs).

Opinión de Expertos

Xabier Corral, CISO de una empresa aeroespacial europea, señala: “El nivel de sofisticación observado en los ataques de los últimos meses es inédito. El uso combinado de exploits de día cero, técnicas de evasión y campañas multivectoriales nos obliga a replantear la defensa en profundidad y a invertir más en threat hunting proactivo”. Por su parte, Marta Sánchez, consultora en ciberinteligencia, añade: “La colaboración público-privada y el intercambio rápido de IoCs son ahora mismo la mejor defensa ante adversarios con recursos estatales”.

Implicaciones para Empresas y Usuarios

La exposición de la DIB no solo afecta a grandes contratistas, sino también a pymes que forman parte de la cadena de suministro, muchas veces con recursos limitados para ciberdefensa. El cumplimiento de normativas como el GDPR y el emergente marco NIS2 se hace imprescindible, tanto para evitar sanciones como para garantizar la resiliencia organizativa y la protección de datos sensibles. Las organizaciones deben prepararse para auditorías regulatorias más exigentes, así como para responder ante incidentes de seguridad con planes de contingencia sólidos y procedimientos de notificación temprana.

Conclusiones

La presión sobre el sector de defensa industrial por parte de actores estatales y criminales es creciente y está evolucionando hacia campañas más sofisticadas, persistentes y adaptativas. Solo mediante una combinación de innovación tecnológica, colaboración sectorial y cumplimiento normativo podrá el sector mitigar los riesgos y proteger los activos críticos frente a amenazas cada vez más avanzadas.

(Fuente: feeds.feedburner.com)