Hackers lanzan campañas de phishing y malware contra usuarios del navegador Perplexity Comet

Introducción

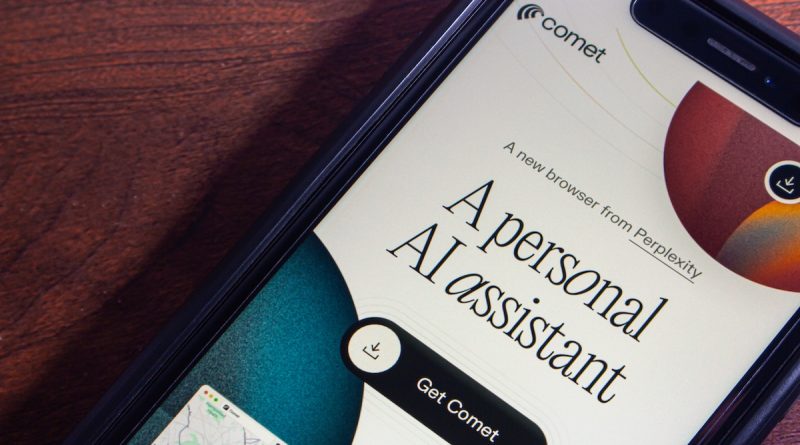

El lanzamiento de un nuevo navegador siempre supone una oportunidad para que los ciberdelincuentes exploren vectores de ataque novedosos, especialmente cuando la expectación mediática es elevada. Esto es exactamente lo que ha ocurrido con Perplexity Comet, el nuevo navegador impulsado por inteligencia artificial, cuyo debut ha sido rápidamente explotado por actores maliciosos. En cuestión de días, se han detectado múltiples dominios fraudulentos y aplicaciones falsas diseñadas para engañar a los usuarios y comprometer sus dispositivos.

Contexto del Incidente

Perplexity Comet, presentado como una alternativa avanzada para la navegación web con funciones integradas de IA, ha atraído la atención tanto de usuarios legítimos como de la comunidad cibercriminal. Tan solo unas horas después de su lanzamiento oficial, investigadores de diversas firmas de ciberseguridad identificaron un aumento significativo en el registro de dominios typosquatting y la publicación de aplicaciones falsas en repositorios no oficiales.

El fenómeno no es novedoso: cada vez que una solución tecnológica alcanza notoriedad, los atacantes buscan capitalizar el desconocimiento y la falta de medidas preventivas iniciales. En el caso de Comet, el desconocimiento sobre la procedencia legítima de las descargas y la ausencia de una política de seguridad madura han facilitado la proliferación de amenazas.

Detalles Técnicos

Los investigadores han documentado la aparición de al menos 35 dominios fraudulentos relacionados con “perplexity”, “comet” y variantes comunes utilizadas en campañas de typosquatting (por ejemplo, “perplexityc0met[.]com”, “cometbrowser-download[.]site”, “perplexitybrowser[.]pro”). Estos dominios, en su mayoría, albergan instaladores troyanizados o redirigen a usuarios a sitios de phishing.

En paralelo, se han identificado aplicaciones maliciosas para Windows y Android distribuidas fuera de los canales oficiales. Los análisis de muestras obtenidas revelan la utilización de troyanos bancarios, stealers como RedLine y Vidar, e incluso la integración de frameworks como Metasploit para la ejecución de payloads personalizados. Los scripts utilizados suelen emplear técnicas de living-off-the-land, aprovechando utilidades del sistema operativo para dificultar la detección.

En términos de MITRE ATT&CK, los vectores principales corresponden a las técnicas T1566.001 (Phishing vía Web), T1071 (Transferencia de datos a través de Protocolo de Aplicación), y T1204 (Ejecutar contenido malicioso). Los indicadores de compromiso (IoC) más relevantes incluyen hashes SHA256 de los instaladores falsos, direcciones IP asociadas a los paneles de C2 y patrones de tráfico HTTPS sospechosos.

Impacto y Riesgos

El impacto potencial de estos ataques es considerable. Usuarios que descarguen e instalen versiones fraudulentas de Comet pueden ver comprometidas sus credenciales, sufrir robo de información confidencial o incluso verse involucrados en botnets utilizadas para campañas de spam o DDoS.

En entornos empresariales, la amenaza es especialmente crítica si los dispositivos infectados tienen acceso a recursos internos o credenciales privilegiadas. El riesgo de escalada lateral y movimiento dentro de la red es elevado, facilitando ataques de ransomware o exfiltración de datos sensibles, con consecuencias directas sobre el cumplimiento normativo (GDPR, NIS2) y la reputación corporativa.

Medidas de Mitigación y Recomendaciones

Para reducir la superficie de ataque asociada al navegador Perplexity Comet, se recomienda:

– Descargar siempre desde el sitio web oficial y verificar la firma digital de los instaladores.

– Bloquear dominios identificados como maliciosos mediante listas negras (blacklists) en proxys y firewalls.

– Monitorizar los endpoints para detectar la instalación de software no autorizado y comportamientos anómalos.

– Desplegar soluciones EDR capaces de identificar payloads asociados a stealers y frameworks como Metasploit.

– Concienciar a los usuarios sobre los riesgos del phishing y la descarga de software desde fuentes no verificadas.

– Actualizar las políticas de acceso a la red para segmentar dispositivos potencialmente comprometidos.

Opinión de Expertos

Según Carlos López, analista senior en un SOC del sector financiero, “este tipo de campañas son cada vez más sofisticadas y aprovechan la falta de madurez en la gestión de software emergente. Es vital que los equipos de seguridad incluyan filtros DNS y monitorización de logs HTTP/S para detectar comportamientos anómalos desde el primer momento”.

Por su parte, Marta Ruiz, consultora de cumplimiento normativo, advierte: “Un incidente de este tipo podría exponer datos personales sujetos a GDPR, lo que implica riesgos legales y sanciones económicas considerables para las organizaciones”.

Implicaciones para Empresas y Usuarios

Las empresas deben revisar sus herramientas de gestión de activos, reforzar el control sobre el software autorizado y actualizar sus estrategias de threat intelligence para cubrir nuevas amenazas asociadas a tecnologías emergentes. Los usuarios individuales, por su parte, deben extremar la precaución y evitar instalar aplicaciones desde enlaces no verificados, ya que los ataques de supply chain mediante navegadores son cada vez más frecuentes y rentables para los atacantes.

Conclusiones

La rápida aparición de campañas maliciosas tras el lanzamiento de Perplexity Comet demuestra el dinamismo y la capacidad de adaptación del cibercrimen. Solo una estrategia de seguridad proactiva, basada en inteligencia de amenazas, formación continua y control estricto de la cadena de suministro digital, permitirá mitigar estos riesgos en un entorno cada vez más complejo y heterogéneo.

(Fuente: www.securityweek.com)