Nueva Cepa de Ransomware Introduce Modo de Borrado Irreversible y Multiplica el Riesgo para Empresas

Introducción

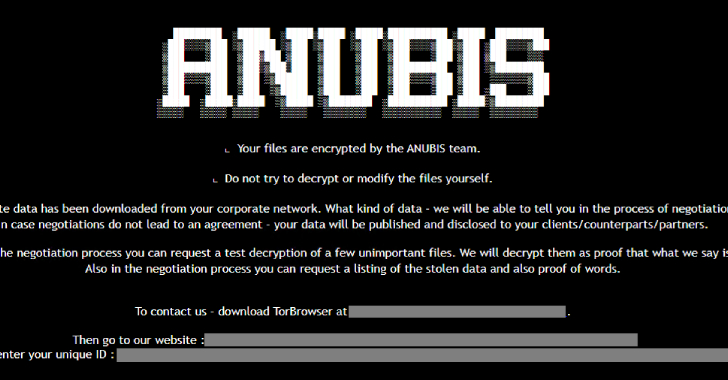

La aparición de un nuevo ransomware con capacidades duales ha encendido las alarmas en la comunidad de ciberseguridad. Identificado recientemente por investigadores de Trend Micro, este malware no solo cifra los archivos de la víctima, sino que también incorpora un “modo de borrado” que elimina permanentemente los datos, imposibilitando su recuperación incluso tras el pago del rescate. Este avance representa una amenaza significativa para organizaciones de todos los sectores y exige una revisión urgente de las estrategias de defensa y recuperación ante incidentes.

Contexto del Incidente o Vulnerabilidad

El ransomware, cuya denominación aún no ha sido oficializada, ha sido detectado en campañas dirigidas principalmente a empresas de Europa y América del Norte. Según los analistas Maristel Policarpio y Sarah Pearl Camiling de Trend Micro, este desarrollo supone una evolución en las tácticas de extorsión, moviéndose más allá del tradicional cifrado de datos hacia el borrado irreversible como mecanismo de presión. El objetivo: forzar el pago inmediato del rescate bajo la amenaza de una pérdida total de la información crítica.

Hasta la fecha, se han identificado incidentes en infraestructuras empresariales con sistemas Windows Server 2016, 2019 y 2022, así como estaciones de trabajo con Windows 10 y 11, aunque no se descarta la adaptación a otros entornos.

Detalles Técnicos

La variante descubierta utiliza un ejecutable de 64 bits, desarrollado en C++ y ofuscado para dificultar su análisis. El ransomware emplea técnicas avanzadas de evasión, como la desactivación de soluciones antimalware (T1059.003, MITRE ATT&CK) y la manipulación de políticas de grupo para neutralizar copias de seguridad (T1485).

El vector de ataque inicial se asocia principalmente a campañas de phishing dirigidas, con archivos adjuntos maliciosos en formato ZIP o ISO que contienen scripts de PowerShell (T1059.001) para desplegar el payload. Posteriormente, el ransomware utiliza credenciales comprometidas o herramientas como Cobalt Strike y Metasploit para moverse lateralmente por la red (T1075, T1569.002).

El “wipe mode” se activa mediante un flag específico en el ejecutable, sobrescribiendo los sectores de disco de los archivos objetivo antes de su borrado, usando técnicas similares al comando “cipher /w” pero a nivel de API propia. Esta acción elimina cualquier posibilidad de recuperación, incluso con herramientas forenses avanzadas.

Actualmente, no existe un CVE asignado, ya que se trata de una amenaza de malware emergente y no de una vulnerabilidad en un producto específico.

Indicadores de Compromiso (IoC) incluyen hashes SHA-256 específicos, direcciones IP de C2 en Europa del Este y patrones inusuales de acceso a archivos en logs de EDR.

Impacto y Riesgos

El riesgo principal radica en la imposibilidad de recuperación de datos tras la activación del modo wipe, dejando a las empresas sin alternativas, incluso si deciden pagar el rescate. El impacto potencial se extiende a la interrupción total de operaciones, pérdida de propiedad intelectual, daños reputacionales y posibles sanciones por incumplimiento normativo.

Según estimaciones de Trend Micro, alrededor del 8% de los ataques de ransomware detectados en el primer trimestre de 2024 han incorporado alguna forma de borrado de datos, lo que supone un incremento del 70% respecto al año anterior.

Además, el uso de TTPs asociados a marcos como MITRE ATT&CK y la integración de herramientas de post-explotación elevan el riesgo de escalada de privilegios y exfiltración de información previa al cifrado o borrado.

Medidas de Mitigación y Recomendaciones

Ante esta amenaza, se recomienda:

– Refuerzo de la autenticación multifactor (MFA) en todos los accesos críticos.

– Monitorización continua de logs y detección de patrones anómalos mediante SIEM y EDR.

– Segmentación de red y limitación de privilegios para reducir el movimiento lateral.

– Pruebas regulares de restauración de backups, asegurando su almacenamiento offline o inmutable.

– Formación continua en concienciación sobre phishing y simulaciones periódicas.

– Actualización sistemática de sistemas y aplicaciones vulnerables.

– Despliegue de YARA rules y listas negras de IoC proporcionadas por proveedores de threat intelligence.

Opinión de Expertos

Expertos como José María Pérez, CISO de una multinacional tecnológica, advierten: “El modo wipe marca un antes y un después. La resiliencia operativa y la rapidez en la respuesta a incidentes serán determinantes para la supervivencia empresarial en caso de un ataque exitoso”.

Por su parte, Analía González, analista senior SOC, subraya la importancia de la inteligencia de amenazas y la actualización continua de los controles defensivos: “La detección proactiva y la colaboración con equipos de threat hunting serán claves para anticipar este tipo de ataques”.

Implicaciones para Empresas y Usuarios

Para las empresas, el impacto trasciende la pérdida de datos: la activación del modo wipe puede suponer el incumplimiento del GDPR o de la Directiva NIS2, con sanciones que pueden alcanzar el 4% de la facturación anual global. Sectores críticos como sanidad, energía o finanzas deben extremar las precauciones ante la tendencia creciente hacia la destrucción total de la información como vector de presión.

Los usuarios domésticos también se ven afectados, aunque en menor medida, y deben reforzar sus hábitos de backup y protección endpoint.

Conclusiones

La irrupción de ransomware con capacidades de borrado irreversible representa un cambio de paradigma en la ciberextorsión. Las organizaciones deben evolucionar sus estrategias de defensa, priorizando la prevención, la resiliencia y la respuesta ágil para mitigar el impacto de una amenaza que ya no solo secuestra, sino que destruye de manera definitiva.

(Fuente: feeds.feedburner.com)