**Nuevo vector de ataque: campañas de phishing distribuyen el backdoor VShell en sistemas Linux**

### Introducción

En las últimas semanas, investigadores en ciberseguridad han detectado una campaña maliciosa dirigida específicamente a sistemas Linux, en la que atacantes emplean correos de phishing para distribuir VShell, un backdoor de código abierto. Este ataque se diferencia de los métodos tradicionales, ya que el payload no se oculta en macros ni en el contenido de archivos, sino que está codificado directamente en un archivo adjunto comprimido. Esta amenaza, documentada por el equipo de Trellix, plantea desafíos significativos para la detección y respuesta ante incidentes en entornos empresariales y servidores críticos.

### Contexto del Incidente

El incidente se caracteriza por una campaña de spam dirigida a administradores y usuarios de sistemas Linux. El correo malicioso incluye, como archivo adjunto, un fichero RAR que contiene el código necesario para desplegar el backdoor VShell. Según Sagar Bade, investigador de Trellix, este vector de ataque representa una evolución respecto a las técnicas de entrega de malware observadas en años anteriores, aprovechando la confianza depositada en archivos comprimidos y evadiendo, así, múltiples capas de protección.

Esta campaña se inscribe en una tendencia creciente de ataques dirigidos a infraestructuras Linux, tradicionalmente consideradas menos expuestas, pero que en la actualidad gestionan servicios críticos en la nube y servidores de alto valor.

### Detalles Técnicos

#### Descripción del Malware y Cadena de Ataque

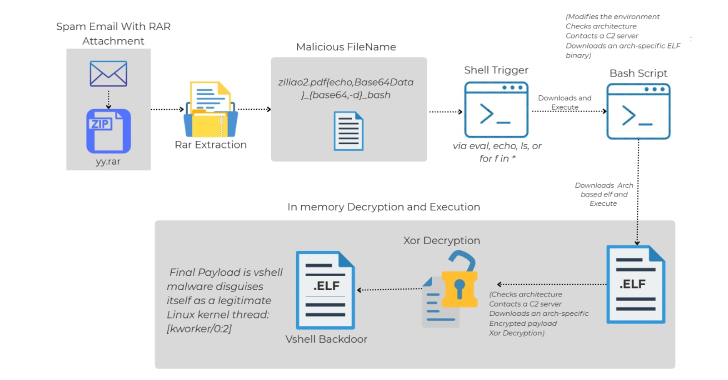

El backdoor VShell, distribuido bajo licencia de código abierto, es capaz de establecer canales de comunicación remota persistentes entre el atacante y la máquina comprometida. La cadena de infección comienza cuando la víctima recibe un correo electrónico de phishing que simula ser una comunicación legítima y que incluye un archivo RAR adjunto.

A diferencia de otros ataques, el payload no reside dentro del contenido de un documento ni depende de la ejecución de macros. El código malicioso está codificado en base64 en el propio archivo comprimido, lo que dificulta su detección por herramientas de análisis estático convencionales.

Una vez abierto el archivo y extraído el contenido, un script de shell ejecuta el código decodificado, estableciendo la conexión con el servidor de comando y control (C2). Los TTPs identificados corresponden principalmente a las técnicas MITRE ATT&CK T1566 (Phishing), T1059 (Command and Scripting Interpreter) y T1071 (Application Layer Protocol).

#### Indicadores de Compromiso (IoC)

– Archivos RAR adjuntos con nombres aleatorios o que simulan documentación interna.

– Presencia de scripts de shell con rutinas de decodificación base64.

– Conexiones salientes a dominios o direcciones IP previamente asociados a infraestructuras de C2.

– Hashes de archivos y artefactos relacionados publicados por Trellix.

#### CVEs y Herramientas Relacionadas

Hasta el momento, no se ha vinculado la campaña con ninguna vulnerabilidad específica (CVE) en sistemas Linux, sino que aprovecha la interacción del usuario para ejecutar el malware. Se han documentado intentos de integrar el módulo VShell en frameworks como Metasploit para su explotación automatizada.

### Impacto y Riesgos

El impacto potencial de esta amenaza resulta significativo, especialmente en entornos corporativos con servidores Linux expuestos o usuarios que gestionan información sensible. Según estimaciones iniciales, cerca de un 2% de los sistemas Linux expuestos a Internet han recibido correos con esta campaña en las primeras dos semanas de actividad.

El backdoor VShell otorga a los atacantes capacidad para ejecutar comandos arbitrarios, exfiltrar datos e incluso pivotar hacia otros sistemas internos, comprometiendo la confidencialidad, integridad y disponibilidad del entorno. Este vector de ataque puede suponer además una vulneración grave de la normativa GDPR y la Directiva NIS2, especialmente en sectores regulados.

### Medidas de Mitigación y Recomendaciones

– **Filtrado de correos**: Implementar soluciones avanzadas de filtrado de spam capaces de analizar archivos comprimidos y detectar patrones anómalos en archivos adjuntos.

– **Monitorización de endpoints**: Desplegar agentes EDR con capacidades de análisis de scripts y decodificación en tiempo real.

– **Bloqueo de IoCs**: Mantener actualizadas las listas de hashes, dominios y direcciones IP publicados por los equipos de Threat Intelligence.

– **Concienciación**: Refrescar los programas de formación a empleados, especialmente en la identificación de correos de phishing y el manejo de archivos comprimidos.

– **Restricción de ejecución**: Configurar políticas de ejecución restrictivas en sistemas Linux para prevenir la ejecución de scripts no autorizados.

### Opinión de Expertos

Para Rubén Martínez, CISO especializado en infraestructuras Linux, “el hecho de que el payload esté oculto mediante técnicas de codificación y no dependa de vulnerabilidades conocidas, incrementa la sofisticación de la campaña y dificulta su detección”. Otros analistas advierten sobre la tendencia creciente de ataques personalizados contra Linux, motivados por la migración de cargas de trabajo críticas a la nube y la percepción de menor riesgo en estos entornos.

### Implicaciones para Empresas y Usuarios

El despliegue de backdoors como VShell en sistemas Linux puede facilitar ataques de ransomware, espionaje industrial y robo de credenciales a gran escala. Empresas con infraestructuras mixtas (Windows y Linux) deben revisar sus estrategias de defensa y asegurarse de que la monitorización, respuesta y formación cubran todos los sistemas operativos en igual medida.

El cumplimiento normativo (GDPR, NIS2) se ve amenazado ante la posible exfiltración de datos personales y confidenciales, exponiendo a las organizaciones a sanciones económicas y reputacionales.

### Conclusiones

La campaña de phishing detectada, que distribuye el backdoor VShell empleando archivos comprimidos y técnicas de codificación, evidencia la necesidad de reforzar la seguridad en entornos Linux, tradicionalmente menos vigilados. La sofisticación del ataque, junto con su potencial para evadir soluciones convencionales, obliga a las organizaciones a implementar estrategias de defensa en profundidad y mantener una vigilancia constante frente a nuevas amenazas.

(Fuente: feeds.feedburner.com)