Qilin Ransomware acelera su ofensiva: asistencia legal para afiliados y nuevas tácticas de extorsión

Introducción

El ecosistema del ransomware evoluciona a un ritmo vertiginoso, impulsado por la competencia entre grupos criminales y la búsqueda constante de nuevas técnicas para maximizar beneficios ilícitos. Un reciente informe de Cybereason revela que Qilin, un notorio grupo de ransomware-as-a-service (RaaS), ha dado un paso más allá en la sofisticación de su modelo criminal, incorporando asesoramiento legal directo para sus afiliados. Esta innovadora táctica pretende aumentar la presión sobre las víctimas y optimizar las operaciones de extorsión, especialmente tras la desarticulación parcial de rivales como LockBit, lo que deja un vacío en el mercado del cibercrimen.

Contexto del Incidente o Vulnerabilidad

Qilin, también conocido como Agenda, opera bajo el modelo RaaS, ofreciendo su plataforma a afiliados que realizan los ataques a cambio de un porcentaje de los rescates. Desde su aparición en 2022, el grupo ha ido ganando notoriedad por su enfoque profesionalizado y su capacidad para adaptarse a las tendencias del sector. Con la caída temporal de operadores como Conti y la presión internacional contra LockBit, Qilin ha intensificado su actividad, tratando de captar a afiliados experimentados y ampliar su cuota de mercado.

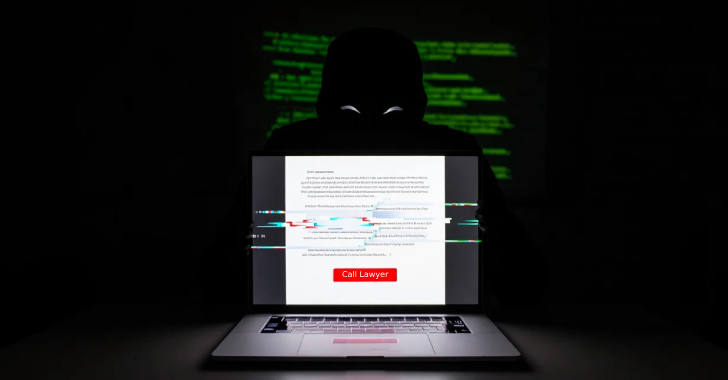

Según los datos recogidos por Cybereason y corroborados por análisis de foros clandestinos, el grupo está desplegando una estrategia de diferenciación, incorporando servicios adicionales en su panel de afiliados. Entre estos servicios destaca la función «Call Lawyer», que permite a los operadores acceder a asesoramiento legal para gestionar las negociaciones y amenazas durante el proceso de extorsión.

Detalles Técnicos

El ransomware Qilin se distribuye principalmente a través de phishing dirigido, vulnerabilidades no parcheadas en servicios expuestos (como RDP y VPNs), y mediante el uso de credenciales comprometidas obtenidas en mercados underground. Las variantes identificadas de Qilin presentan compatibilidad con sistemas Windows y Linux, y se sabe que emplean técnicas de evasión avanzadas como la desactivación de soluciones EDR y el uso de cargas cifradas.

– **CVE y vectores de ataque:** Qilin explota CVEs recientes como CVE-2023-34362 (MOVEit Transfer), CVE-2023-0669 (GoAnywhere MFT) y vulnerabilidades no divulgadas en dispositivos perimetrales.

– **TTPs de MITRE ATT&CK:** El grupo utiliza técnicas como T1566 (Phishing), T1078 (Credenciales válidas), T1486 (Cifrado de datos para impacto) y T1556 (Manipulación de autenticación).

– **Herramientas y frameworks:** Se ha detectado el uso de Cobalt Strike para el movimiento lateral y persistencia, así como de Metasploit para el acceso inicial. En algunos casos, Qilin incorpora scripts personalizados para la exfiltración de datos antes del cifrado.

– **IoC:** Hashes de muestras recientes, direcciones IP de C2 y dominios asociados con Qilin han sido publicados en feeds de inteligencia, permitiendo a los SOC ajustar sus reglas de detección.

El nuevo panel de afiliados, según capturas filtradas, incluye un botón que permite solicitar asesoría legal en tiempo real, presumiblemente a través de intermediarios en jurisdicciones con legislaciones laxas respecto al cibercrimen.

Impacto y Riesgos

El impacto potencial de estas nuevas tácticas es significativo. El asesoramiento legal permite a los afiliados aumentar la presión psicológica sobre las víctimas, argumentando supuestas consecuencias legales por no pagar el rescate o por intentar negociar con las autoridades. Este enfoque incrementa la tasa de éxito de los pagos, que según estimaciones de Chainalysis, ronda el 41% en 2023 para ransomware RaaS.

Las verticales más afectadas incluyen administración pública, sanidad, educación y manufactura. Se estima que las operaciones de Qilin han causado daños económicos superiores a los 80 millones de euros en el último año, con un incremento del 30% en incidentes reportados desde la caída de LockBit.

Medidas de Mitigación y Recomendaciones

– **Actualización y parcheo:** Priorizar la actualización de sistemas expuestos y la monitorización de vulnerabilidades críticas (especialmente en VPNs y soluciones de transferencia de archivos).

– **Seguridad de credenciales:** Implementar MFA en todos los accesos remotos y monitorizar el uso de credenciales privilegiadas.

– **Detección y respuesta:** Afinar las reglas de EDR/SIEM para identificar técnicas asociadas (ejecución de Cobalt Strike, actividades anómalas de PowerShell, exfiltración de datos).

– **Simulación de ataques:** Realizar ejercicios de Red Team y simulaciones de ransomware para evaluar la resiliencia de los sistemas.

– **Plan de respuesta:** Disponer de un plan de respuesta a incidentes conforme a la directiva NIS2 y la normativa GDPR, contemplando la notificación a las autoridades competentes.

Opinión de Expertos

Raúl Álvarez, analista principal de amenazas en Cybereason, destaca: “La profesionalización de grupos como Qilin y su capacidad para ofrecer servicios de asesoría legal a afiliados supone un salto cualitativo en el modelo RaaS, acercándose cada vez más a la estructura de una empresa criminal transnacional”.

Por su parte, Isabel García, CISO de una multinacional europea, alerta: “El riesgo reputacional y legal para las empresas aumenta si los atacantes emplean argumentos jurídicos para presionar en la negociación, lo que obliga a las organizaciones a reforzar tanto sus medidas preventivas como su capacitación en gestión de crisis”.

Implicaciones para Empresas y Usuarios

La incorporación de servicios legales en el arsenal de Qilin puede conllevar un incremento en la presión sobre las víctimas, dificultando la negociación y aumentando la probabilidad de pago. Las empresas deben reforzar los controles de acceso, revisar sus pólizas de ciberseguro y preparar protocolos de comunicación ante incidentes, en cumplimiento con la GDPR y la directiva NIS2.

Los usuarios, especialmente en sectores críticos, deben estar alerta ante campañas de phishing y participar en programas de concienciación y formación continua.

Conclusiones

La evolución del ransomware-as-a-service, ejemplificada por el caso de Qilin, confirma la transición hacia un modelo criminal cada vez más profesionalizado y orientado a maximizar la eficacia de la extorsión. La colaboración entre equipos de ciberseguridad, organismos reguladores y proveedores tecnológicos es clave para mitigar estos riesgos en un escenario cada vez más adverso.

(Fuente: feeds.feedburner.com)