### VoidLink: el framework de malware para Linux que amenaza la seguridad en entornos cloud

#### Introducción

El panorama de amenazas avanza a un ritmo vertiginoso, especialmente en entornos cloud, donde la infraestructura basada en Linux se ha convertido en el estándar de facto para la mayoría de las organizaciones. En este contexto, la reciente publicación de Check Point Research sobre VoidLink, un framework de malware altamente sofisticado y hasta ahora no documentado, pone en alerta a responsables de seguridad, analistas SOC y equipos de respuesta ante incidentes. VoidLink está diseñado específicamente para garantizar un acceso persistente, sigiloso y a largo plazo en despliegues cloud basados en Linux, empleando técnicas avanzadas de evasión y una arquitectura modular que permite personalizar su funcionamiento según los objetivos del atacante.

#### Contexto del Incidente o Vulnerabilidad

VoidLink representa una evolución significativa respecto a las amenazas tradicionales dirigidas contra sistemas Linux. A diferencia de otros malware detectados en este entorno, VoidLink ha sido construido desde cero con el objetivo de operar en entornos cloud nativos, explotando tanto configuraciones comunes como debilidades propias de la virtualización y la orquestación de contenedores. El framework ha sido observado en ataques dirigidos a proveedores de servicios cloud y a empresas con infraestructuras críticas, aprovechando la creciente dependencia de servicios como AWS, Azure y Google Cloud Platform.

La aparición de VoidLink coincide con un aumento del 40% en los ataques dirigidos a entornos cloud Linux en el último año, según Check Point. Esto subraya no solo la sofisticación técnica del framework, sino también la tendencia creciente de los actores de amenazas a focalizar sus campañas en este tipo de infraestructuras, donde la visibilidad y la monitorización suelen ser más complejas.

#### Detalles Técnicos

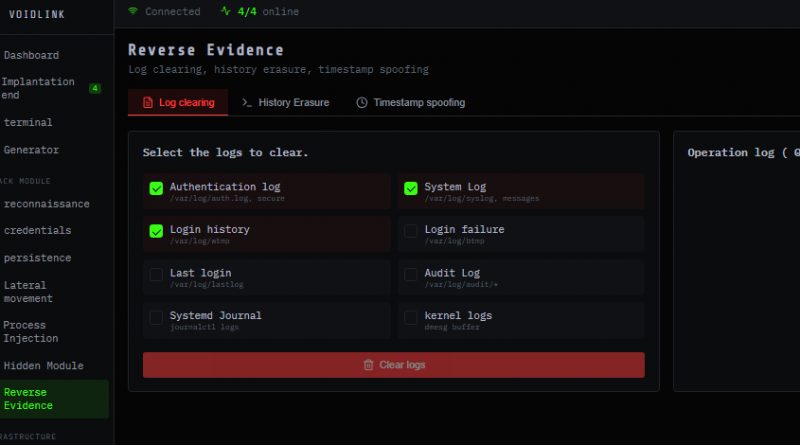

VoidLink se compone de varios módulos integrados:

– **Loaders personalizados:** responsables de cargar los componentes principales del framework en la memoria, evitando la escritura en disco y dificultando la detección por soluciones tradicionales de EDR y antivirus.

– **Implantes (implants):** permiten la ejecución remota de comandos, la exfiltración de datos, el movimiento lateral y la manipulación del entorno.

– **Rootkits a nivel de kernel:** diseñados para ocultar procesos, conexiones de red y archivos relacionados con la presencia de VoidLink, dificultando enormemente la labor de los analistas forenses.

– **Módulos de persistencia y comunicación C2 (Command and Control):** usan cifrado personalizado y técnicas de ofuscación para mantener el acceso y la comunicación con los servidores de los atacantes.

– **Framework modular:** su arquitectura permite la carga dinámica de nuevos plugins según las necesidades del operador.

Hasta el momento, la investigación ha identificado la explotación de vulnerabilidades conocidas en servicios expuestos, tales como CVE-2021-3156 (Baron Samedit, sudo heap-based buffer overflow) y CVE-2022-0847 (Dirty Pipe), ambos ampliamente utilizados en exploits de escalada de privilegios en sistemas Linux modernos. VoidLink también ha mostrado compatibilidad con frameworks de post-explotación como Metasploit y Cobalt Strike, integrando sus cargas útiles en la cadena de ataque.

En cuanto a TTPs, VoidLink se alinea con varias técnicas del marco MITRE ATT&CK para Linux, como:

– **Persistence (T1547)**

– **Defense Evasion (T1562, T1216)**

– **Command and Control (T1071, T1095)**

– **Credential Access (T1003)**

Se han identificado varios IoC (Indicators of Compromise), incluyendo direcciones IP y dominios de C2, hashes de archivos y patrones de tráfico cifrado no habitual en entornos cloud legítimos.

#### Impacto y Riesgos

La capacidad de VoidLink para operar de forma sigilosa durante largos periodos incrementa notablemente el riesgo de robo de datos, espionaje industrial y sabotaje de infraestructuras críticas. El framework ha sido utilizado para mantener acceso persistente en entornos cloud durante meses sin ser detectado, permitiendo la exfiltración masiva de información confidencial y credenciales de acceso a otros sistemas.

Según estimaciones de Check Point, hasta un 15% de las empresas que operan entornos cloud basados en Linux podrían estar potencialmente expuestas a VoidLink, especialmente aquellas con configuraciones por defecto o políticas laxas de control de acceso.

A nivel regulatorio, incidentes de este tipo pueden conllevar sanciones severas bajo normativas como el GDPR o la directiva NIS2, dada la posibilidad de brechas de datos de carácter personal y la afectación a servicios esenciales.

#### Medidas de Mitigación y Recomendaciones

Los expertos recomiendan una estrategia de defensa en profundidad, incluyendo:

– **Actualización inmediata de sistemas y parches de vulnerabilidades críticas** (especialmente CVE-2021-3156, CVE-2022-0847 y otras relevantes en entornos Linux).

– **Monitorización avanzada de logs y tráfico de red** para identificar patrones anómalos asociados a VoidLink.

– **Implementación de controles de acceso estrictos, segmentación de red y autenticación multifactor** en todos los accesos remotos y privilegiados.

– **Despliegue de EDRs con capacidades específicas para entornos Linux cloud-native** y soluciones de escaneo de rootkits a nivel kernel.

– **Revisión periódica de configuraciones cloud** y auditorías de seguridad orientadas a la detección de artefactos y persistencias no autorizadas.

#### Opinión de Expertos

Varios analistas de ciberseguridad coinciden en que VoidLink marca un salto cualitativo en la sofisticación del malware dirigido a Linux. “No se trata simplemente de un nuevo troyano, sino de una plataforma de ataque modular y adaptable que puede ser personalizada para cada víctima”, señala Maya Horowitz, VP de Investigación en Check Point. Expertos alertan de que la adopción de frameworks como VoidLink por parte de grupos APT podría disparar la frecuencia y el impacto de ataques dirigidos a sectores estratégicos.

#### Implicaciones para Empresas y Usuarios

Para las empresas, VoidLink representa una amenaza directa a la confidencialidad, integridad y disponibilidad de los servicios cloud. La dificultad para detectar y erradicar este tipo de malware obliga a replantear las estrategias de monitorización y respuesta. Los usuarios finales también pueden verse afectados por interrupciones de servicios o filtración de información personal, con efectos reputacionales y económicos significativos para las organizaciones afectadas.

#### Conclusiones

VoidLink es un claro exponente de la evolución de las amenazas dirigidas a entornos Linux y cloud-native. Su aparición subraya la necesidad urgente de reforzar las capacidades de detección y respuesta ante incidentes, así como de adoptar una postura proactiva en la gestión de vulnerabilidades y la protección de infraestructuras críticas. La colaboración entre equipos de seguridad, proveedores cloud y la comunidad de ciberseguridad será clave para frenar el avance de este tipo de frameworks avanzados.

(Fuente: feeds.feedburner.com)