Hackers utilizan GitHub como infraestructura para propagar el troyano bancario Astaroth

Introducción

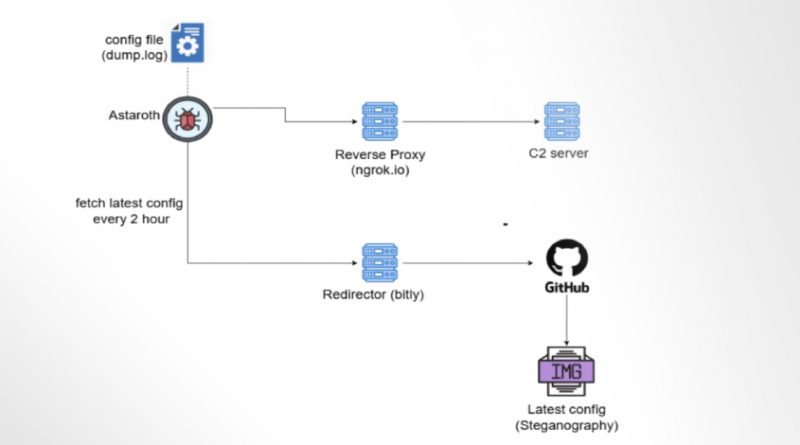

En una evolución significativa de las tácticas de cibercrimen financiero, investigadores en ciberseguridad han detectado una campaña activa que distribuye el troyano bancario Astaroth (también conocido como Guildma), utilizando repositorios de GitHub como elemento central de su infraestructura. Este enfoque está permitiendo a los atacantes esquivar los tradicionales mecanismos de defensa y mitigación basados en la detección y desmantelamiento de servidores de comando y control (C2), complicando así los esfuerzos de respuesta y contención por parte de equipos de seguridad y proveedores de servicios de inteligencia de amenazas.

Contexto del Incidente

Astaroth es un troyano bancario de origen latinoamericano, en circulación desde al menos 2017, famoso por su capacidad de evasión y sus técnicas de fileless malware. Tradicionalmente, los operadores de Astaroth han utilizado métodos de entrega por correo electrónico (malspam) y la explotación de scripts legítimos de Windows para ejecutar sus cargas útiles, evitando así la detección basada en archivos y firmas.

La campaña recientemente identificada marca un cambio estratégico: los atacantes han comenzado a utilizar GitHub, una plataforma legítima y ampliamente utilizada para el alojamiento de código, como pieza clave de su red de distribución. Este movimiento responde al creciente éxito de las fuerzas de seguridad y equipos de respuesta a incidentes en desactivar la infraestructura C2 convencional, obligando a los actores maliciosos a buscar alternativas resilientes y menos sospechosas.

Detalles Técnicos

La campaña detectada utiliza correos electrónicos de phishing como vector inicial, adjuntando archivos comprimidos o enlaces que, al ser abiertos por la víctima, ejecutan scripts maliciosos (PowerShell o JavaScript). Estos scripts descargan componentes adicionales directamente desde repositorios de GitHub controlados por los atacantes, en vez de servidores C2 tradicionales. De este modo, el flujo de ataque aprovecha dominios de confianza, lo que reduce la efectividad de las listas negras y otros controles perimetrales.

El troyano Astaroth es conocido por sus técnicas anti-análisis y evasión, incluyendo el uso de Living-off-the-Land Binaries (LOLBins) como WMIC, CertUtil y bitsadmin para descargar y ejecutar payloads. Además, emplea técnicas de inyección de procesos y utiliza módulos de keylogging, robo de credenciales y capturas de pantalla para exfiltrar información bancaria y credenciales de acceso.

Los investigadores han identificado que la campaña hace uso de técnicas asociadas al marco MITRE ATT&CK, particularmente:

– Initial Access (T1566.001 – Spearphishing Attachment)

– Command and Control (T1105 – Ingress Tool Transfer)

– Defense Evasion (T1218 – Signed Binary Proxy Execution, T1027 – Obfuscated Files or Information)

– Credential Access (T1056 – Input Capture)

Los indicadores de compromiso (IoC) incluyen URLs de GitHub específicas, hashes de archivos de scripts y DLLs maliciosas, así como patrones de tráfico inusual hacia la plataforma GitHub desde endpoints internos.

Impacto y Riesgos

El uso de GitHub como infraestructura para la distribución y control de Astaroth incrementa notablemente el riesgo para empresas y usuarios, ya que dificulta la identificación y el bloqueo de la actividad maliciosa. Organizaciones con controles basados en reputación de dominios o listas blancas pueden verse especialmente expuestas, ya que github.com es considerado legítimo y esencial en muchas operaciones TI.

Según estimaciones recientes, Astaroth ha afectado a miles de endpoints en Europa y Latinoamérica, con pérdidas económicas que superan los 10 millones de euros anuales. Las técnicas de fileless malware aumentan la persistencia del troyano y complican su detección por soluciones antivirus tradicionales.

Medidas de Mitigación y Recomendaciones

Para mitigar el riesgo de infección por Astaroth en campañas como la descrita, se recomienda:

– Fortalecer la formación de empleados en la detección de correos electrónicos de phishing.

– Implementar soluciones EDR con capacidades de análisis de comportamiento y detección de LOLBins.

– Monitorizar el tráfico de red hacia plataformas de desarrollo como GitHub, identificando patrones anómalos o inusuales.

– Restringir el uso de herramientas como WMIC, bitsadmin y CertUtil a usuarios y sistemas estrictamente necesarios.

– Mantener una gestión rigurosa de actualizaciones y parches en sistemas operativos y aplicaciones.

– Utilizar listas de control de acceso para limitar conexiones salientes a dominios de alto riesgo.

– Integrar IoCs provistos por los investigadores en SIEM y sistemas de detección de intrusiones.

Opinión de Expertos

Especialistas en ciberseguridad advierten que la tendencia a utilizar infraestructuras legítimas, como GitHub, para operaciones maliciosas continuará creciendo. Según María González, analista SOC: “Las plataformas de confianza se han convertido en el nuevo refugio de los atacantes, por lo que las organizaciones deben adaptar sus defensas, centrándose en el comportamiento más que en el origen del tráfico”.

Implicaciones para Empresas y Usuarios

El aprovechamiento de servicios legítimos como GitHub por parte de actores maliciosos supone retos adicionales para la protección de datos personales y cumplimiento normativo (GDPR, NIS2). Las empresas bancarias y de servicios financieros son especialmente vulnerables, pero cualquier organización con usuarios desprevenidos puede ser objetivo.

Este tipo de campañas subraya la importancia de revisar y actualizar políticas de seguridad, reforzar la formación interna y emplear tecnologías avanzadas de detección y respuesta.

Conclusiones

La utilización de GitHub como columna vertebral para la distribución del troyano bancario Astaroth representa una evolución preocupante en las tácticas de los ciberdelincuentes. La resiliencia y flexibilidad que ofrece una infraestructura legítima demanda un enfoque de defensa más sofisticado, basado en monitorización avanzada, inteligencia de amenazas y concienciación a todos los niveles de la organización.

(Fuente: feeds.feedburner.com)