Amazon frustra una campaña watering hole de APT29 que explotaba el flujo de autenticación de dispositivos de Microsoft

Introducción

El 7 de junio de 2024, Amazon anunció la detección y neutralización de una campaña de watering hole avanzada atribuida a APT29, también conocido como «Cozy Bear», un grupo de amenazas ligado a los servicios de inteligencia rusos. Esta operación maliciosa, centrada en la recopilación de inteligencia, utilizaba sitios web comprometidos para redirigir a visitantes hacia infraestructuras controladas por los atacantes, con el objetivo de manipular el proceso de autenticación de dispositivos de Microsoft y obtener acceso a cuentas corporativas.

Contexto del Incidente

APT29, con un historial acreditado en operaciones de ciberespionaje, es conocido por su sofisticación en el abuso de servicios cloud y técnicas de evasión. En esta campaña, el grupo explotaba el flujo de autorización de dispositivos de Microsoft, aprovechando la familiaridad de los usuarios con los procesos de login para incrementar la eficacia de sus ataques. Según el informe de Amazon, los atacantes seleccionaron sitios web de interés para sus objetivos (watering hole), infectando portales frecuentados por usuarios de alto valor en entornos gubernamentales y empresariales.

Detalles Técnicos

Vulnerabilidades y flujo atacado

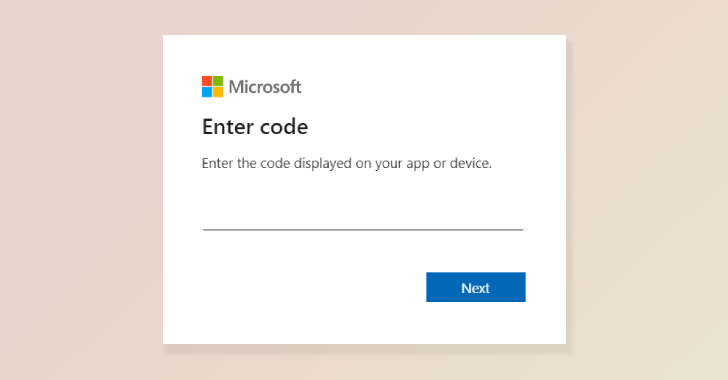

El vector de ataque principal se basa en la manipulación del OAuth Device Authorization Grant Flow de Microsoft, un mecanismo diseñado para permitir la autenticación segura de dispositivos sin interfaz compleja (por ejemplo, IoT, terminales sin teclado). Normalmente, el usuario introduce un código de dispositivo en un sitio oficial de Microsoft (como https://microsoft.com/devicelogin) para autorizar el acceso de un dispositivo legítimo.

APT29 empleó sitios comprometidos para redirigir a los usuarios hacia páginas que simulaban este proceso, pero que en realidad autorizaban dispositivos bajo control de los atacantes. No se ha registrado la explotación de vulnerabilidades concretas (no hay CVE asignado), sino el abuso del flujo de autorización legítimo mediante técnicas de ingeniería social y suplantación de interfaz de usuario.

Tácticas, Técnicas y Procedimientos (TTPs)

– MITRE ATT&CK:

– Initial Access: T1189 (Drive-by Compromise)

– Credential Access: T1556.001 (Modify Authentication Process)

– Defense Evasion: T1218 (Signed Binary Proxy Execution)

– Command and Control: T1071.001 (Web Protocols)

– IoCs:

– URLs de redirección maliciosas

– Dominios y certificados TLS falsificados

– Dispositivos no autorizados en Azure AD y logs de autenticación inusuales

Herramientas y Frameworks

Aunque no hay evidencia de exploits públicos o uso directo de frameworks como Metasploit, la infraestructura maliciosa incluía scripts automatizados para el registro y control de dispositivos, así como posibles integraciones con Cobalt Strike para el movimiento lateral y persistencia una vez comprometido el entorno corporativo.

Impacto y Riesgos

La campaña representa una amenaza significativa para organizaciones con dependencias en Microsoft 365 y Azure AD. Al manipular el flujo de autenticación, los atacantes pueden obtener tokens de acceso válidos, eludiendo MFA y controles tradicionales. Esto permite la recopilación de correos electrónicos, documentos y datos confidenciales sin levantar sospechas inmediatas, incrementando el impacto potencial en términos de espionaje corporativo y gubernamental.

El alcance estimado, según Amazon, abarca decenas de organizaciones y miles de usuarios potencialmente expuestos, con un impacto económico difícil de calcular, pero que podría superar los millones de euros si se consideran costes de remediación, pérdida de información y daño reputacional.

Medidas de Mitigación y Recomendaciones

1. Revisión de logs de autenticación en Azure AD para detectar dispositivos no autorizados.

2. Configuración de políticas de acceso condicional que restrinjan la autorización de nuevos dispositivos.

3. Implementación de alertas de seguridad específicas para el flujo de Device Code Authorization.

4. Uso obligatorio de MFA robusta y FIDO2.

5. Educación específica a los usuarios sobre riesgos de ingeniería social en procesos de login.

Microsoft y Amazon han publicado IoCs y guías de respuesta rápida, recomendando la revocación inmediata de tokens sospechosos y la revisión de permisos delegados en entornos cloud.

Opinión de Expertos

Expertos en ciberseguridad, como Kevin Beaumont y analistas de CISA, coinciden en que este tipo de ataque evidencia la necesidad de reforzar la visibilidad y control sobre los flujos de autenticación modernos. El abuso de elementos legítimos de la nube complica su detección y requiere un enfoque proactivo, tanto en monitorización como en formación de usuarios.

Implicaciones para Empresas y Usuarios

Las empresas deben asumir que el perímetro tradicional está obsoleto. La confianza cero («Zero Trust») y la monitorización continua de la actividad en la nube son imprescindibles. La campaña subraya la importancia de la segmentación, la gestión estricta de dispositivos autorizados y la integración de controles de seguridad nativos en plataformas como Azure y AWS.

En el marco regulatorio, incidentes de este tipo pueden implicar notificaciones bajo el RGPD y la futura NIS2, especialmente si se produce exfiltración de datos personales o información sensible.

Conclusiones

La campaña de APT29 supone un salto cualitativo en la explotación de procesos de autenticación cloud, demostrando que incluso los mecanismos diseñados para facilitar la seguridad pueden ser manipulados mediante técnicas avanzadas de ingeniería social y abuso de flujos legítimos. La respuesta rápida de Amazon ha limitado el impacto, pero la amenaza persiste y exige una revisión profunda de las políticas de acceso y monitorización en entornos corporativos.

(Fuente: feeds.feedburner.com)