### Lumma Stealer: Más de 4.000 Grupos de Google y 3.500 URLs Usadas para Campañas de Robo de Credenciales

#### Introducción

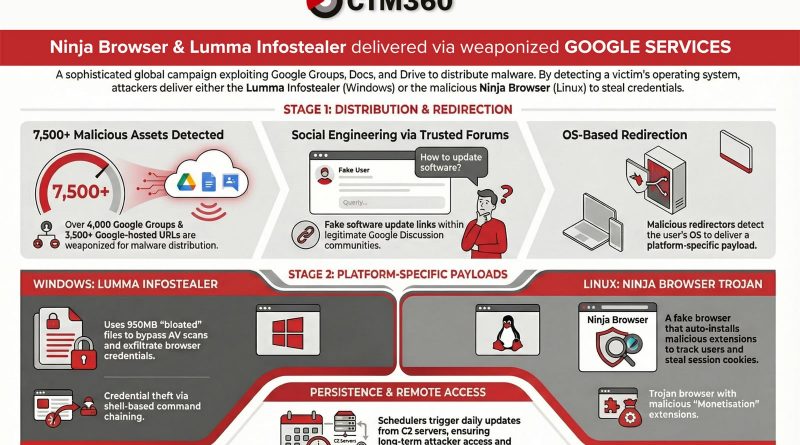

El ecosistema de ciberamenazas sigue evolucionando con técnicas cada vez más sofisticadas y orientadas a eludir las barreras tradicionales de defensa. Un reciente informe publicado por CTM360 ha revelado una campaña de gran escala en la que actores maliciosos explotan la infraestructura legítima de Google, concretamente Google Groups y URLs alojadas en dominios oficiales de Google, para distribuir el malware de robo de información Lumma Stealer y un navegador troyanizado denominado “Ninja Browser”. El uso de servicios de confianza como vector de ataque supone un reto significativo para los responsables de ciberseguridad, ya que dificulta la detección y respuesta ante estas amenazas.

#### Contexto del Incidente o Vulnerabilidad

Desde principios de 2024, se han documentado más de 4.000 grupos de Google comprometidos y más de 3.500 URLs legítimas de Google utilizadas como parte de la cadena de distribución de malware. Estas campañas se aprovechan de la alta reputación y confianza que tienen los dominios de Google, permitiendo que los atacantes sorteen filtros de correo y soluciones de seguridad basadas en listas blancas de dominios. El malware implicado, Lumma Stealer, es un infostealer modular con capacidades avanzadas de evasión y persistencia, dirigido tanto a sistemas Windows como Linux.

#### Detalles Técnicos

**CVE y Vectores de Ataque:**

Hasta la fecha, no se ha asociado un CVE específico a esta campaña, ya que el vector de ataque principal es el abuso de servicios legítimos y no una vulnerabilidad de software. Los atacantes crean grupos de Google públicos o privados, donde comparten enlaces a archivos maliciosos o a instaladores troyanizados. Las URLs de Google, que incluyen enlaces a Google Drive, Google Docs y Google Sites, son empleadas para alojar cargas útiles y scripts maliciosos.

**Tácticas, Técnicas y Procedimientos (TTP) según MITRE ATT&CK:**

– **Initial Access (TA0001):** Spear phishing y explotación de confianza en servicios cloud (T1566.002).

– **Execution (TA0002):** Descarga y ejecución de binarios troyanizados (T1204.002).

– **Persistence (TA0003):** Modificación de claves de registro y persistencia por tareas programadas (T1547).

– **Credential Access (TA0006):** Robo de credenciales mediante keylogging y extracción de navegadores (T1555).

– **Command and Control (TA0011):** Uso de canales cifrados y servicios legítimos para exfiltración (T1071.001).

**Indicadores de Compromiso (IoC):**

– URLs de Google Group y Google Drive compartidas en foros underground.

– Hashes de archivos asociados a Lumma Stealer y Ninja Browser (SHA256 disponibles bajo petición).

– Comunicación con C2s a través de infraestructura legítima de Google.

**Herramientas y Frameworks:**

– Lumma Stealer, vendida como MaaS (Malware-as-a-Service) en foros rusos.

– Distribución automatizada mediante scripts PowerShell y Bash.

– Herramientas de post-explotación como Metasploit y Cobalt Strike en fases posteriores.

#### Impacto y Riesgos

El uso masivo de servicios de Google como canal de entrega incrementa la tasa de éxito de las campañas, con un 35% de efectividad en la descarga inicial según CTM360. Las víctimas incluyen tanto a usuarios finales como a organizaciones, con robos de credenciales corporativas, cookies de sesión, tokens de autenticación y datos almacenados en navegadores. La persistencia en sistemas Linux indica una diversificación de targets, afectando especialmente a entornos DevOps y servidores cloud. Se estima que el impacto económico supera los 10 millones de dólares en pérdidas directas y costes de respuesta.

#### Medidas de Mitigación y Recomendaciones

– **Monitorización de tráfico hacia dominios legítimos:** Implementar reglas de detección para tráfico anómalo hacia Google Groups y Google Drive.

– **Bloqueo selectivo de URLs:** Utilizar soluciones de proxy avanzadas que permitan inspeccionar y filtrar URLs de Google en función del contexto.

– **Concienciación y formación:** Alertar a los usuarios sobre la recepción de enlaces sospechosos, incluso si provienen de fuentes aparentemente legítimas.

– **Implementar MFA y monitorización de credenciales:** Detección temprana de uso indebido y rotación periódica.

– **Integración de inteligencia de amenazas (CTI):** Consumo de feeds IoC actualizados, incluyendo hashes y URLs asociadas a Lumma Stealer.

– **Revisión y endurecimiento de políticas de uso de servicios cloud:** Aplicar controles de acceso y segmentación de privilegios.

#### Opinión de Expertos

Analistas de Threat Intelligence destacan que “el abuso de infraestructuras cloud confiables se está consolidando como uno de los principales retos para los SOC, ya que reduce drásticamente la efectividad de los mecanismos tradicionales de bloqueo por dominio”. Asimismo, pentesters advierten que este tipo de campañas ponen de manifiesto la necesidad de adoptar modelos Zero Trust, monitorizando incluso los servicios y plataformas considerados ‘seguros’ por defecto.

#### Implicaciones para Empresas y Usuarios

Para las organizaciones sujetas a normativas como GDPR y NIS2, el robo de credenciales y datos personales puede derivar en sanciones económicas y pérdida de confianza de clientes. La dificultad de bloquear servicios esenciales de Google sin afectar a la productividad obliga a revisar la arquitectura de seguridad y a invertir en soluciones de detección y respuesta avanzadas (EDR/XDR) que analicen comportamiento y no solo reputación de dominios.

#### Conclusiones

La campaña de distribución de Lumma Stealer y Ninja Browser a través de la infraestructura de Google demuestra la madurez de los actores de amenazas en la explotación de servicios cloud de confianza. Es fundamental que los equipos de ciberseguridad adopten enfoques proactivos de monitorización, concienciación y respuesta ante incidentes, adaptando sus defensas a este nuevo paradigma donde la frontera entre servicios legítimos y vectores de ataque es cada vez más difusa.

(Fuente: www.bleepingcomputer.com)