NightEagle: Nuevo actor APT explota zero-days en Microsoft Exchange para atacar sectores críticos chinos

Introducción

El panorama de amenazas avanzadas continúa evolucionando con la aparición de nuevos actores sofisticados. En esta ocasión, investigadores de ciberseguridad del equipo RedDrip de QiAnXin han desvelado la actividad de un grupo APT hasta ahora no documentado, denominado NightEagle (también identificado como APT-Q-95). Este actor ha centrado su actividad maliciosa en la explotación de vulnerabilidades zero-day en servidores Microsoft Exchange, con un objetivo claro: infiltrarse en entidades gubernamentales, de defensa y organizaciones tecnológicas en China. El hallazgo pone de manifiesto la continua exposición de infraestructuras críticas a campañas dirigidas y persistentes, subrayando la necesidad de un enfoque proactivo en la defensa y respuesta ante incidentes.

Contexto del Incidente o Vulnerabilidad

NightEagle se ha mantenido en la sombra desde al menos 2023, enfocándose en objetivos de alto valor dentro del territorio chino. A diferencia de otras campañas de explotación sobre Exchange detectadas en los últimos años, este actor ha demostrado una notable capacidad de adaptación, cambiando infraestructuras y técnicas con relativa frecuencia para evadir la detección y dificultar la atribución. El uso de vulnerabilidades zero-day en Microsoft Exchange refuerza la hipótesis de que NightEagle dispone de recursos importantes y de capacidades avanzadas de investigación y desarrollo, características propias de grupos patrocinados por estados.

Detalles Técnicos

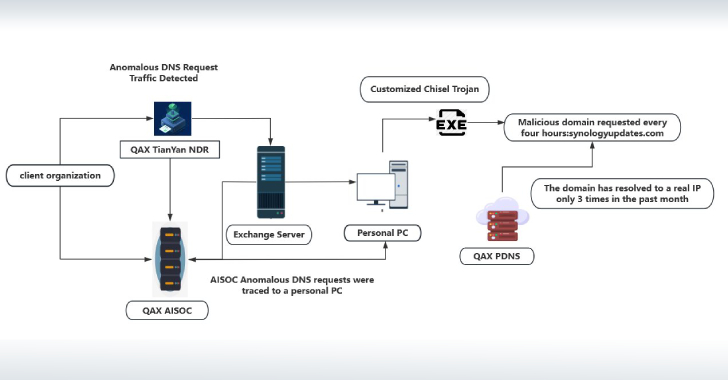

Las operaciones observadas en la cadena de ataque de NightEagle se inician con la explotación de una vulnerabilidad zero-day en Microsoft Exchange Server, aunque los detalles exactos del CVE explotado no han sido públicamente divulgados por motivos de seguridad y para evitar exploits de copia. Los informes apuntan a la manipulación de los mecanismos de autenticación y procesamiento de solicitudes en Exchange, permitiendo la ejecución remota de código (RCE) sin interacción del usuario.

La cadena de ataque identificada incluye los siguientes vectores y TTPs, alineados con el framework MITRE ATT&CK:

– **Initial Access (T1190 – Exploit Public-Facing Application):** Explotación de la vulnerabilidad zero-day en el servicio OWA (Outlook Web Access) de Exchange.

– **Execution (T1059 – Command and Scripting Interpreter):** Despliegue de webshells personalizados y payloads de acceso remoto.

– **Persistence (T1505 – Web Shell):** Instalación de webshells en rutas no estándar y modificación de archivos legítimos para evadir firmas de seguridad.

– **Defensive Evasion (T1070 – Indicator Removal):** Limpieza de logs y uso de técnicas de living-off-the-land (LOTL).

– **Command and Control (T1071 – Application Layer Protocol):** Comunicaciones cifradas y uso de dominios rotativos para C2.

Se han detectado indicadores de compromiso (IoC) asociados a NightEagle, entre ellos hashes de webshells inéditos, rutas de archivos modificadas (como “/owa/auth/custom.aspx”) y dominios de C2 temporales. No se descarta el uso de frameworks como Cobalt Strike para el post-explotación y movimiento lateral, aunque en las muestras analizadas predominan herramientas propias.

Impacto y Riesgos

El impacto potencial de estas operaciones es significativo. Los servidores Microsoft Exchange siguen siendo un vector crítico de acceso a redes corporativas y gubernamentales, gestionando información confidencial y credenciales de acceso. La explotación de vulnerabilidades zero-day puede derivar en:

– Robo de información sensible (inteligencia gubernamental, propiedad intelectual, datos personales).

– Persistencia a largo plazo y establecimiento de puertas traseras.

– Escalada de privilegios y movimiento lateral hacia otros activos críticos.

– Riesgo de cumplimiento ante regulaciones como la GDPR (en el caso de datos personales de ciudadanos europeos) o la NIS2 para operadores de servicios esenciales.

Según estimaciones recientes, más del 20% de servidores Exchange expuestos en el ámbito empresarial chino carecen de las últimas actualizaciones de seguridad, lo que expone a miles de organizaciones a ataques similares. El coste medio de una brecha en el sector público se estima en torno a los 2,6 millones de euros según el último informe de IBM Cost of a Data Breach 2023.

Medidas de Mitigación y Recomendaciones

Ante la sofisticación de NightEagle, se recomienda:

– **Actualización inmediata** de todos los sistemas Exchange a las versiones más recientes y aplicación de parches en cuanto estén disponibles.

– **Monitorización proactiva** de logs en Exchange, búsqueda de webshells y comprobación de rutas y archivos sospechosos.

– **Implementación de EDR y NDR** para detectar actividades de post-explotación y movimientos laterales.

– **Segmentación de red** y revisión de reglas de firewall para limitar el acceso a servicios críticos.

– **Análisis forense** en sistemas comprometidos y actualización de indicadores de compromiso en SIEM/SOC.

Opinión de Expertos

Expertos en ciberinteligencia consultados destacan la importancia de la colaboración internacional para la identificación y neutralización de amenazas de este nivel. “El uso de zero-days y la rapidez en el cambio de infraestructura hacen de NightEagle un adversario especialmente peligroso. La inteligencia compartida y la respuesta coordinada son clave para minimizar el impacto”, señala un analista principal de amenazas de la industria.

Implicaciones para Empresas y Usuarios

La campaña de NightEagle evidencia que la exposición de servidores Exchange sigue siendo una de las principales preocupaciones para los responsables de seguridad, especialmente en sectores críticos. Las empresas deben reforzar sus capacidades de detección, respuesta y parcheo, así como formar a sus equipos SOC y de sistemas en la identificación de TTPs emergentes. En el caso de incidentes, la notificación oportuna a autoridades conforme a la GDPR y la NIS2 es fundamental para evitar sanciones y daños reputacionales.

Conclusiones

La irrupción de NightEagle confirma la tendencia hacia ataques más dirigidos, persistentes y técnicamente avanzados contra infraestructuras críticas. La defensa efectiva requiere no solo tecnología actualizada, sino también inteligencia contextual y una estrategia integral de ciberresiliencia. La vigilancia constante y la colaboración entre organizaciones son más necesarias que nunca para contrarrestar actores como NightEagle.

(Fuente: feeds.feedburner.com)