Zero Trust en 2025: De Marco Teórico a Pilar Fundamental en la Ciberseguridad Empresarial

Introducción

En el panorama actual de la ciberseguridad, el modelo Zero Trust ha dejado de ser una simple tendencia o marco conceptual para convertirse en una piedra angular imprescindible para la protección de activos digitales, la continuidad operativa y el cumplimiento normativo. Para 2025, la adopción de Zero Trust ya no es una opción, sino un requisito indispensable para organizaciones que buscan defenderse frente a sofisticadas amenazas, asegurar relaciones con terceros y garantizar la resiliencia de su infraestructura. Este artículo analiza en profundidad la evolución de Zero Trust, sus implicaciones técnicas, los nuevos requerimientos regulatorios y el impacto directo sobre los equipos de seguridad, desde el CISO hasta el analista SOC.

Contexto del Incidente o Vulnerabilidad

El modelo Zero Trust surge como respuesta a la ineficacia de los enfoques tradicionales basados en perímetro, obsoletos ante el auge del trabajo remoto, los entornos híbridos y la proliferación de servicios en la nube. El incremento de ataques avanzados —ransomware, APTs y movimientos laterales— ha evidenciado la necesidad de un enfoque de seguridad que parta de la premisa de «nunca confiar, siempre verificar». A partir de 2024, incidentes de alto perfil como el ataque a SolarWinds, la explotación de vulnerabilidades en Microsoft Exchange (CVE-2021-26855, ProxyLogon), y la propagación de ransomware como LockBit han acelerado la adopción de Zero Trust a nivel global.

Detalles Técnicos

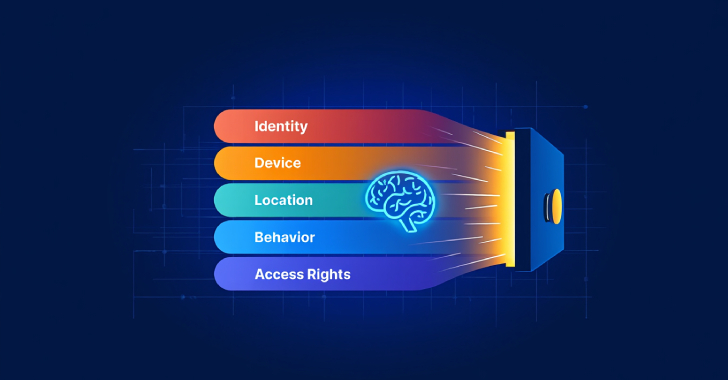

Zero Trust se fundamenta en la microsegmentación, la autenticación fuerte y la validación continua de usuarios, dispositivos y aplicaciones. Entre los controles clave destacan:

– **Identidad y Acceso**: Implementación de MFA adaptativo, autenticación basada en riesgo y privilegios mínimos (Least Privilege Access).

– **Microsegmentación**: Uso de SDN y firewalls de próxima generación para segmentar recursos a nivel granular, dificultando movimientos laterales (TTPs MITRE ATT&CK T1021, T1075).

– **Visibilidad y Monitorización Continua**: Integración de SIEM, EDR y UEBA para detección de anomalías y respuesta proactiva.

– **Gestión de Dispositivos**: Uso de MDM y Zero Trust Network Access (ZTNA) para controlar el acceso a recursos críticos.

– **IoC y Detección de Amenazas**: Correlación de Indicadores de Compromiso (hashes de malware, C2, IPs) mediante plataformas como MISP o Threat Intelligence Feeds.

Los frameworks más utilizados incluyen NIST SP 800-207, así como soluciones comerciales que integran Zero Trust en entornos híbridos y multicloud. Herramientas como Metasploit y Cobalt Strike siguen siendo empleadas por equipos Red Team para validar la robustez de la arquitectura Zero Trust implementada.

Impacto y Riesgos

La falta de un enfoque Zero Trust expone a las organizaciones a brechas de datos, sabotaje de infraestructuras críticas y sanciones regulatorias. Según un informe de Gartner de 2024, el 70% de las empresas que no han adoptado Zero Trust sufrirán incidentes de seguridad significativos, frente al 30% de las que sí lo han implementado. Además, el coste medio de una brecha supera los 4 millones de euros, sin contar las penalizaciones derivadas de la GDPR o la futura directiva NIS2, que impondrá requisitos explícitos de segmentación y control de accesos.

Medidas de Mitigación y Recomendaciones

– Realizar una evaluación de madurez Zero Trust, identificando activos críticos y flujos de datos sensibles.

– Desplegar MFA robusto y segmentar redes de acuerdo al principio de mínimo privilegio.

– Monitorizar eventos con SIEM y automatizar respuestas mediante SOAR.

– Auditar y revisar políticas de acceso de forma continua, especialmente para terceros y proveedores.

– Integrar soluciones ZTNA y asegurar la visibilidad de endpoints gestionados y no gestionados.

– Formar al personal técnico en los frameworks NIST, MITRE ATT&CK y mejores prácticas Zero Trust.

Opinión de Expertos

Varios CISOs de empresas del IBEX 35 señalan que Zero Trust ha facilitado la gestión de identidades y la contención de incidentes, reduciendo el tiempo de detección (MTTD) en un 40%. Analistas de SANS Institute y ENISA destacan que el mayor reto reside en la integración con sistemas legacy y la adaptación cultural de los equipos. Por su parte, consultores de ciberseguridad remarcan la importancia de la automatización y la orquestación para escalar Zero Trust de forma efectiva.

Implicaciones para Empresas y Usuarios

Para las empresas, Zero Trust no solo es un pilar técnico sino también un habilitador de negocio: permite cumplir con la GDPR, la NIS2 y los requisitos de auditoría SOX, facilitando acuerdos con partners y clientes internacionales. Los usuarios, por su parte, se benefician de una mayor protección de sus datos y una reducción del riesgo de suplantación o fraude. La tendencia de mercado indica que, para 2025, el 85% de las grandes organizaciones europeas habrán adoptado arquitecturas Zero Trust, impulsadas por la presión regulatoria y la demanda de ciberseguros.

Conclusiones

Zero Trust se ha consolidado como el nuevo estándar de facto en ciberseguridad empresarial. Su adopción es crucial para resistir amenazas avanzadas, garantizar la continuidad operativa y cumplir con las exigencias legales emergentes. La transición requiere inversión en tecnología, capacitación y procesos, pero los beneficios en términos de resiliencia, confianza y competitividad resultan incuestionables en el contexto actual.

(Fuente: feeds.feedburner.com)