Accesos privilegiados y credenciales obsoletas: el talón de Aquiles en las recientes brechas del sector retail

Introducción

En los últimos meses, el sector retail ha sido protagonista de una oleada de incidentes de ciberseguridad que han puesto en jaque la confianza digital de grandes marcas como Adidas, The North Face, Dior, Victoria’s Secret, Cartier, Marks & Spencer y Co-op. Estos ataques, lejos de recurrir a técnicas avanzadas o amenazas persistentes sofisticadas, han explotado debilidades fundamentales en la gestión de privilegios y credenciales. Analizar estos casos resulta imprescindible para cualquier profesional de la seguridad informática que desee fortalecer las defensas de su organización frente a amenazas cada vez más frecuentes y devastadoras.

Contexto del Incidente o Vulnerabilidad

A diferencia de campañas de ransomware o exfiltración masiva mediante APTs, los incidentes recientes en el retail han tenido un punto común: la explotación de accesos privilegiados mal gestionados y el uso de credenciales heredadas, muchas veces olvidadas tras el paso de antiguos proveedores o la rotación de administradores. Este patrón revela una preocupante falta de controles en la gestión del ciclo de vida de credenciales y privilegios, una de las recomendaciones históricas en cualquier marco de ciberseguridad (NIST CSF, ISO/IEC 27001).

En el caso de Adidas y The North Face, por ejemplo, los atacantes aprovecharon credenciales API de proveedores externos que seguían activas años después de haberse finalizado el contrato. En Dior y Victoria’s Secret, se detectaron accesos indebidos mediante cuentas de administrador sobreprovisionadas, sin MFA y con contraseñas que no habían sido renovadas en más de 12 meses.

Detalles Técnicos

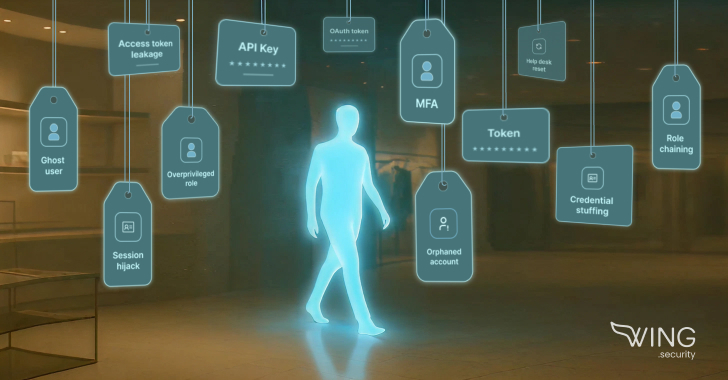

Las investigaciones forenses han identificado vectores de ataque recurrentes y fácilmente explotables:

– Uso de tokens OAuth y claves API obsoletas, con permisos excesivos, halladas en repositorios públicos o comprometidas mediante campañas de phishing.

– Acceso inicial mediante cuentas privilegiadas sin MFA, seguido de escalada lateral utilizando técnicas documentadas en MITRE ATT&CK (T1078: Valid Accounts, T1550: Use Alternate Authentication Material).

– Ausencia de segmentación de red e insuficiente monitorización de logs, lo que permitió a los atacantes moverse lateralmente y extraer información sensible.

– Algunas campañas aprovecharon exploits conocidos, como la reutilización de credenciales (CVE-2019-11510 en Pulse Secure, aún presente en entornos legacy), y herramientas de post-explotación como Metasploit y Cobalt Strike para persistencia y exfiltración.

– Indicadores de compromiso: accesos no autorizados desde IPs fuera del rango habitual, tokens utilizados en horarios atípicos, y cambios no autorizados en la configuración de IAM.

Impacto y Riesgos

La consecuencia inmediata ha sido la filtración de datos personales de clientes y empleados, incluidos nombres, direcciones, historiales de compra y, en algunos casos, datos de tarjetas o información de autenticación. El impacto económico es considerable: según estimaciones de Ponemon Institute y datos publicados por las propias compañías, se calcula que las pérdidas asociadas a estos incidentes superan los 120 millones de euros en total, sumando costes directos, multas regulatorias (GDPR) y pérdida de confianza de los consumidores.

A nivel de negocio, la exposición de secretos comerciales, estrategias de marketing y datos transaccionales puede suponer una ventaja significativa para la competencia, además de abrir la puerta a fraudes y campañas de spear phishing dirigidas a clientes y empleados.

Medidas de Mitigación y Recomendaciones

Los expertos recomiendan un enfoque integral basado en los siguientes puntos:

– Auditoría periódica de cuentas privilegiadas y tokens de acceso, eliminando credenciales no utilizadas y aplicando el principio de mínimo privilegio.

– Implementación obligatoria de MFA en todos los accesos privilegiados y APIs críticas.

– Rotación y expiración automática de claves y contraseñas, con controles para detectar y revocar tokens heredados.

– Revisión y segmentación de permisos en cuentas de proveedores y acceso externo.

– Integración de soluciones PAM (Privileged Access Management) y SIEM para monitorizar y alertar sobre accesos anómalos.

– Simulacros de ataque internos tipo Red Team para evaluar la resiliencia ante técnicas de movimiento lateral y persistencia.

Opinión de Expertos

Manuel Sánchez, CISO de una multinacional de retail, señala: “La gestión dinámica de identidades y accesos, junto con una higiene estricta de credenciales, es hoy el principal muro de contención frente a ataques que, pese a su baja sofisticación, explotan errores humanos y procesos obsoletos. La automatización y el monitoreo continuo son claves.”

Por su parte, Lucía Ortega, analista SOC, añade: “Detectar patrones de acceso anómalos y correlacionar eventos IAM debería ser una prioridad en cualquier arquitectura de defensa, especialmente en sectores con alta rotación de personal y proveedores.”

Implicaciones para Empresas y Usuarios

Para las empresas, estos incidentes son un recordatorio de la importancia de la gestión de identidades y el cumplimiento normativo (GDPR, NIS2). La exposición de datos personales puede derivar en sanciones administrativas y litigios colectivos. Para los usuarios, la filtración de datos incrementa el riesgo de suplantación de identidad y fraudes financieros.

Conclusiones

Estos ataques subrayan que la ciberseguridad no solo depende de defenderse de amenazas sofisticadas, sino de mantener una gestión rigurosa de los accesos y credenciales. La automatización, la monitorización inteligente y la formación continua del personal son imprescindibles para prevenir incidentes que, por su sencillez, pueden ser devastadores.

(Fuente: feeds.feedburner.com)