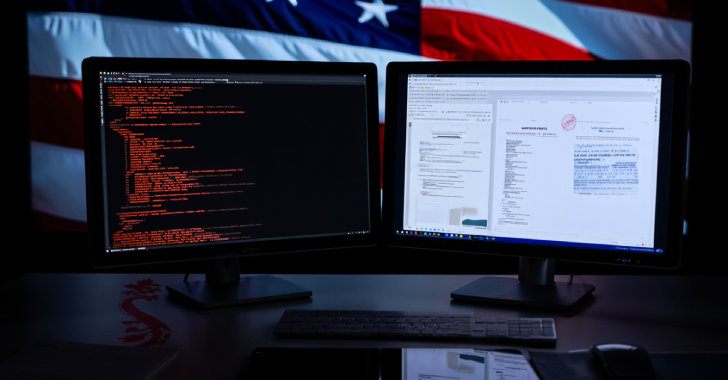

Alerta oficial por ciberespionaje chino dirigido a sectores clave de la política y economía en EE. UU.

Introducción

En el contexto de las tensas negociaciones comerciales entre Estados Unidos y China, la Comisión Selecta de la Cámara de Representantes sobre China ha emitido una advertencia formal sobre una serie de campañas de ciberespionaje, calificadas como “en curso” y “altamente dirigidas”. Estas operaciones, atribuidas a actores vinculados con la República Popular China (RPC), tienen como objetivo comprometer a entidades e individuos involucrados en la política comercial y diplomática bilateral, incluyendo agencias gubernamentales estadounidenses y empresas clave. El aviso pone de manifiesto la sofisticación y persistencia de las amenazas chinas en el ciberespacio, reforzando la necesidad de una postura defensiva proactiva por parte de los equipos de seguridad en sectores estratégicos.

Contexto del incidente

La advertencia, publicada tras meses de actividad sospechosa detectada y en pleno auge de las negociaciones comerciales, se produce en un momento en que la rivalidad tecnológica y económica entre EE. UU. y China se intensifica. Según fuentes oficiales, el Gobierno chino busca obtener información sensible relacionada con la política comercial estadounidense, estrategias de negociación, y comunicaciones internas de agencias federales y empresas con intereses en el comercio bilateral. Esta campaña se inscribe en una tendencia creciente, observada desde hace años, en la que grupos APT (Amenazas Persistentes Avanzadas) patrocinados por estados-nación emplean técnicas cada vez más sofisticadas para obtener ventajas estratégicas y económicas.

Detalles técnicos

La investigación del Comité, junto con agencias federales y partners del sector privado, ha identificado una serie de TTPs (Tácticas, Técnicas y Procedimientos) alineados con el grupo APT41 (conocido como BARIUM o Winnti), así como con otros grupos asociados al Ministerio de Seguridad del Estado (MSS) chino. Se han documentado exploits dirigidos a vulnerabilidades conocidas en plataformas de correo electrónico y colaboración —notablemente Microsoft Exchange (CVE-2021-26855, CVE-2021-26857), Fortinet FortiOS (CVE-2022-40684) y productos Citrix— aprovechando, en muchos casos, configuraciones desactualizadas o parches pendientes.

Los vectores de ataque incluyen spear phishing dirigido a responsables de políticas comerciales, explotación de vulnerabilidades zero-day, movimientos laterales mediante credenciales comprometidas y despliegue de webshells para persistencia. Se han observado herramientas reconocidas como Cobalt Strike y Metasploit para post-explotación, así como el uso de malware personalizado para exfiltración de datos (por ejemplo, ShadowPad y PlugX). Los IoC (Indicadores de Compromiso) incluyen direcciones IP de infraestructura de comando y control en China y dominios previamente asociados a campañas de ciberespionaje.

Desde la perspectiva del MITRE ATT&CK, destacan técnicas como T1190 (Exploitation of Public-Facing Application), T1078 (Valid Accounts) y T1041 (Exfiltration Over Command and Control Channel), así como el uso de living-off-the-land binaries (LOLBins) para evadir detección.

Impacto y riesgos

El impacto potencial de estas campañas es considerable: acceso a información confidencial sobre posturas negociadoras, estrategias comerciales y tácticas diplomáticas, así como la exposición de datos personales de altos funcionarios y ejecutivos. Un informe preliminar estima que más de un 30% de las agencias federales con competencias comerciales han sido objeto de intentos de intrusión en los últimos seis meses, y el coste asociado a la remediación y respuesta a incidentes ya supera los 50 millones de dólares.

Además, estas campañas aumentan el riesgo de filtraciones que puedan afectar a la integridad de los procesos de toma de decisiones y a la reputación de las organizaciones implicadas, planteando desafíos de cumplimiento con normativas como la GDPR y la inminente NIS2 europea para empresas con presencia internacional.

Medidas de mitigación y recomendaciones

Se recomienda la implementación inmediata de los siguientes controles:

– Aplicación prioritaria de parches en los sistemas afectados (Exchange, Fortinet, Citrix).

– Revisión y endurecimiento de las políticas de autenticación multifactor (MFA) para todo acceso remoto.

– Monitorización activa de logs y tráfico de red en busca de IoC publicados por CISA y el FBI.

– Simulaciones de phishing dirigidas y formación específica para usuarios en posiciones sensibles.

– Segmentación de red y privilegios mínimos en entornos críticos.

– Revisión de backups y planes de contingencia.

Opinión de expertos

Analistas de amenazas de firmas como Mandiant y Recorded Future subrayan que “el ciberespionaje chino ha evolucionado hacia un modelo híbrido muy orientado a objetivos de alto valor”, y alertan de que “la combinación de vulnerabilidades explotadas y técnicas de evasión dificulta la detección temprana”. Destacan también la colaboración entre agencias gubernamentales y sector privado como clave para la respuesta coordinada.

Implicaciones para empresas y usuarios

Las organizaciones, especialmente aquellas con relaciones comerciales o de suministro con China, deben reforzar sus procesos de threat intelligence y adoptar una mentalidad de “assume breach”. Los incidentes recientes ponen de relieve la importancia de la resiliencia operativa y del cumplimiento normativo internacional ante un panorama regulatorio cada vez más exigente (NIS2, GDPR, CCPA). Los empleados en roles estratégicos, por su parte, son objetivo preferente y deben ser formados de manera continua frente a técnicas avanzadas de ingeniería social.

Conclusiones

La ofensiva de ciberespionaje atribuida a China constituye un serio riesgo para la seguridad de la información estratégica de EE. UU., y por extensión, para cualquier organización con intereses en el ámbito geopolítico y comercial. La colaboración internacional, la actualización constante de los sistemas y la capacitación de los equipos humanos son elementos clave para mitigar los riesgos crecientes de una amenaza persistente y en constante evolución.

(Fuente: feeds.feedburner.com)