## Autoswagger: la exposición de documentación API, un vector crítico para atacantes

### Introducción

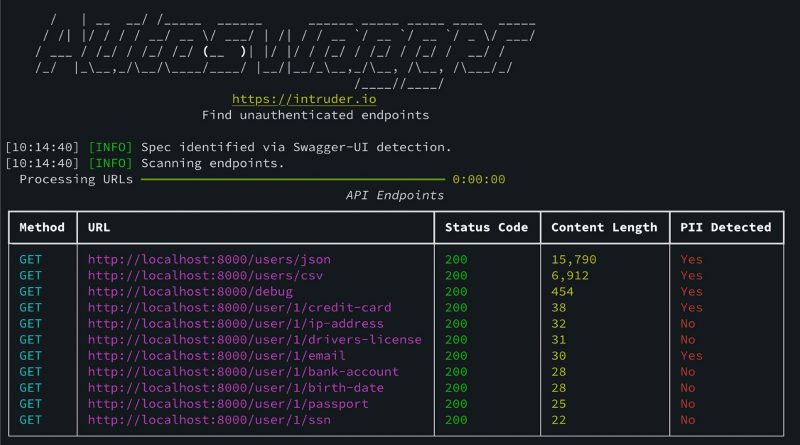

La proliferación de APIs en los entornos empresariales modernos ha incrementado significativamente la superficie de exposición para las organizaciones. La documentación de APIs, si no está adecuadamente protegida, puede convertirse en un valioso recurso para actores maliciosos. Herramientas como Autoswagger, recientemente lanzada por Intruder, permiten a los equipos de seguridad identificar y mitigar estos riesgos antes de que sean explotados por amenazas externas.

### Contexto del Incidente o Vulnerabilidad

La documentación de APIs —especialmente la generada automáticamente mediante frameworks como Swagger/OpenAPI— es crucial para desarrolladores, pero su exposición pública representa un importante riesgo de seguridad. En los últimos años, se han documentado ataques exitosos donde los adversarios han utilizado documentación expuesta para descubrir endpoints sensibles o mal protegidos, explotando vulnerabilidades como el Broken Access Control (CVE-2021-30657, CVE-2022-0847) o el abuso de funciones administrativas no autenticadas.

Según el informe de Verizon DBIR 2023, más del 25% de los incidentes de brechas de datos involucran APIs. Además, el OWASP API Security Top 10 ha destacado la exposición de documentación y la falta de control de acceso como problemas recurrentes y críticos.

### Detalles Técnicos

La herramienta Autoswagger se especializa en detectar documentación API expuesta públicamente, escaneando dominios en busca de endpoints como `/swagger.json`, `/api-docs`, `/v2/api-docs` u otros patrones comunes. Una vez identificada la documentación, la herramienta analiza automáticamente los endpoints descritos, buscando configuraciones incorrectas de control de acceso y operaciones potencialmente peligrosas (por ejemplo, `POST`, `PUT`, `DELETE` sobre recursos críticos).

#### Vectores de ataque

Los atacantes pueden aprovechar la documentación expuesta para:

– Enumerar todos los endpoints disponibles, incluyendo aquellos no documentados en la web principal.

– Identificar parámetros sensibles y métodos de autenticación implementados (o su ausencia).

– Automatizar ataques de fuzzing con herramientas como Burp Suite Intruder, OWASP ZAP, o scripts personalizados.

– Explorar operaciones administrativas y funciones internas expuestas accidentalmente.

#### TTP MITRE ATT&CK e IoC

– **T1190 (Exploit Public-Facing Application):** La exposición de documentación facilita el descubrimiento de vectores y la explotación directa.

– **T1595 (Active Scanning):** El escaneo automatizado de APIs y su documentación es una técnica habitual en la fase de reconocimiento.

– **Indicadores de Compromiso (IoC):** Solicitudes HTTP repetitivas a `/swagger.json`, `/openapi.json`, o patrones de scraping sobre endpoints API son señales de posible actividad maliciosa.

### Impacto y Riesgos

El impacto de la exposición de documentación API varía según la criticidad de los endpoints revelados y la robustez de los controles de acceso. Se han reportado filtraciones de datos personales (PII) y credenciales, vulneraciones de integridad de sistemas internos y escaladas de privilegios aprovechando endpoints administrativos mal protegidos.

En términos económicos, IBM estimó en 2023 que el coste medio de una brecha de datos relacionada con APIs asciende a 4,45 millones de dólares. Además, la exposición de datos personales puede acarrear sanciones bajo normativas como GDPR, con multas de hasta el 4% de la facturación anual global, y bajo NIS2 para sectores críticos.

### Medidas de Mitigación y Recomendaciones

– **Restricción de acceso:** Limitar el acceso a la documentación API sólo a redes internas o mediante autenticación robusta.

– **Pruebas periódicas:** Implementar escaneos regulares con herramientas como Autoswagger, OWASP ZAP o api-security frameworks para identificar exposiciones accidentales.

– **Control de acceso granular:** Revisar y reforzar los mecanismos de autorización en todos los endpoints, con principios de mínimo privilegio.

– **Gestión de versiones:** Evitar la exposición de versiones legacy o endpoints obsoletos que puedan contener vulnerabilidades conocidas.

– **Monitorización y alertas:** Configurar sistemas de detección y respuesta (SIEM/SOC) para identificar patrones de acceso inusual o scraping sobre la documentación API.

– **Formación y concienciación:** Instruir a los equipos de desarrollo sobre buenas prácticas de seguridad en APIs y el impacto de la exposición de documentación.

### Opinión de Expertos

Profesionales del sector, como el investigador en ciberseguridad Daniel Miessler, han advertido que “la documentación API expuesta es el mapa del tesoro para los atacantes, acelerando la fase de reconocimiento y facilitando el desarrollo de exploits dirigidos”. Desde Intruder, destacan que “herramientas automatizadas como Autoswagger resultan críticas para reducir la ventana de exposición y anticiparse a los actores maliciosos”.

### Implicaciones para Empresas y Usuarios

Las organizaciones que desarrollan APIs deben considerar la documentación como un activo sensible, aplicando controles equivalentes a los que se implementan para los endpoints de producción. El cumplimiento de normativas como GDPR y NIS2 exige la protección integral de los datos personales y servicios críticos expuestos mediante APIs. Para los usuarios finales, la exposición de APIs puede traducirse en fugas de datos, suplantación de identidad o interrupciones de servicio.

### Conclusiones

La exposición inadvertida de documentación API representa un riesgo estratégico creciente en el panorama actual de ciberamenazas. Herramientas como Autoswagger permiten a los equipos de seguridad adelantarse a los atacantes, identificando vectores de ataque antes de que sean explotados. La combinación de prácticas seguras de desarrollo, monitorización proactiva y cumplimiento normativo es esencial para mitigar este riesgo y fortalecer la postura de ciberseguridad organizacional.

(Fuente: www.bleepingcomputer.com)