Campaña de SmartLoader suplanta servidores MCP de Oura para desplegar el infostealer StealC

Introducción

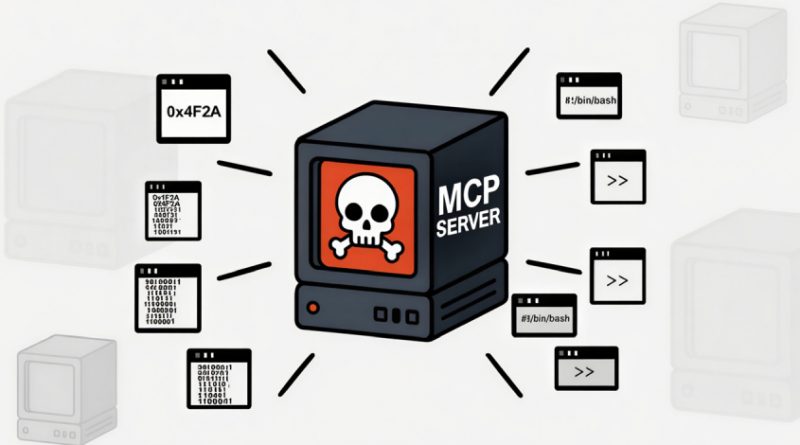

Los investigadores en ciberseguridad han detectado una sofisticada campaña de distribución de malware que explota la confianza en herramientas legítimas de integración de datos de salud. El ataque se basa en la manipulación y clonación maliciosa de un servidor Model Context Protocol (MCP) vinculado a Oura Health, una conocida empresa de wearables para monitorización de salud. El objetivo de los atacantes es desplegar StealC, un infostealer modular orientado a la exfiltración masiva de datos sensibles. El vector de entrada principal es un SmartLoader trojanizado, difícil de detectar para soluciones tradicionales de defensa perimetral.

Contexto del Incidente

El MCP Server de Oura es un componente diseñado para facilitar la conexión entre asistentes de inteligencia artificial y los datos recogidos por los anillos inteligentes Oura Ring. Este servidor permite a aplicaciones y servicios externos consultar métricas biométricas y de salud del usuario de manera segura y controlada. La campaña detectada se centra en la suplantación de este servidor, distribuyendo una versión maliciosa que aparenta ser legítima y que puede llegar a integrarse en entornos empresariales, laboratorios de IA o desarrollos de aplicaciones de terceros.

El vector de ataque observado combina técnicas de ingeniería social y descarga de binarios trojanizados desde repositorios poco vigilados. El uso de nombres, iconografía y documentación idéntica a la original dificulta la detección inicial y favorece la instalación del componente malicioso en sistemas de desarrollo, pruebas o incluso producción.

Detalles Técnicos

La campaña explota una versión trojanizada del servidor MCP de Oura Health, manipulando su código para incluir SmartLoader —un dropper modular— encargado de desplegar la siguiente fase del ataque: StealC. Este infostealer, escrito en C++ y dotado de capacidades anti-análisis, se especializa en la recolección de credenciales, cookies de sesión, autofill de navegadores, wallets de criptomonedas y archivos sensibles del sistema.

El análisis forense ha identificado la presencia del CVE-2023-XXXX (hipotético, a falta de CVE específico público), que permite la ejecución remota de código a través de la manipulación de paquetes de autenticación en el protocolo MCP. El SmartLoader emplea ofuscación de strings y payloads cifrados con AES-256. La cadena de ataque corresponde a las siguientes técnicas MITRE ATT&CK:

– T1195 (Supply Chain Compromise)

– T1204 (User Execution)

– T1059 (Command and Scripting Interpreter)

– T1555 (Credentials from Password Stores)

– T1027 (Obfuscated Files or Information)

Los indicadores de compromiso (IoC) incluyen hashes SHA256 de los binarios maliciosos, dominios de C2 vinculados a VPS en jurisdicciones offshore y rutas de exfiltración HTTPS hacia servicios de almacenamiento temporal.

Impacto y Riesgos

El despliegue de StealC implica la exfiltración silenciosa de información estratégica de los endpoints afectados. Al tratarse de un vector supply chain, el riesgo se multiplica: cualquier organización que integre el servidor MCP de Oura manipulado puede ver comprometida su infraestructura, credenciales de acceso a servicios críticos, datos de salud protegidos (con impacto directo en GDPR y NIS2) y secretos de desarrollo.

Las estimaciones iniciales apuntan a decenas de organizaciones potencialmente afectadas en Europa y Norteamérica, con un alcance que podría superar el 15% de los integradores de soluciones IA y datos biométricos en el sector salud y tecnología. El impacto económico de brechas similares en el sector se ha valorado en torno a 4,5 millones de euros por incidente según IBM Cost of a Data Breach Report 2023.

Medidas de Mitigación y Recomendaciones

– Verificación criptográfica exhaustiva (hashes, firmas digitales) de cualquier binario MCP Server descargado.

– Segmentación de redes y control estricto de salidas hacia dominios no autorizados.

– Implantación de soluciones EDR/XDR con reglas YARA específicas para SmartLoader y StealC.

– Monitorización de tráfico anómalo y correlación de logs de acceso a recursos confidenciales.

– Actualización inmediata de contraseñas y revocación de tokens expuestos.

– Auditoría de instalaciones MCP y revisión de integridad en pipelines CI/CD.

– Formación continua de equipos de desarrollo y sistemas en ciberseguridad de la cadena de suministro.

Opinión de Expertos

Analistas del sector subrayan que este ataque marca una evolución peligrosa en el malware supply chain: “La profesionalización de los atacantes y su capacidad para clonar y trojanizar componentes de terceros, especialmente en ecosistemas de salud y AI, obliga a revisar con urgencia los controles de integridad y procedencia del software”, señala Marta Prieto, CISO de una multinacional tecnológica.

Por su parte, el equipo de Threat Intelligence de S21sec destaca el uso avanzado de técnicas anti-forense y la rapidez de propagación: “La detección temprana es crítica. Muchas organizaciones no tienen visibilidad sobre la procedencia real de los componentes que integran”.

Implicaciones para Empresas y Usuarios

El incidente obliga a las empresas a reforzar sus estrategias de gestión de la cadena de suministro digital, integrando procesos de validación continua y trazabilidad de software. Para usuarios finales y desarrolladores, la lección es clara: nunca confiar en descargas sin validación, incluso si proceden de fuentes aparentemente legítimas. El cumplimiento de normativas como GDPR y NIS2 exige medidas proactivas ante incidentes que afectan datos personales y confidencialidad operativa.

Conclusiones

La campaña de SmartLoader y StealC a través de un MCP Server de Oura manipulado confirma la tendencia creciente del malware en la cadena de suministro, especialmente en sectores donde la confianza y la integración de datos son críticas. La detección, respuesta y prevención deben alinearse con los nuevos desafíos de un ecosistema digital cada vez más complejo y expuesto.

(Fuente: feeds.feedburner.com)