Campaña masiva explota sitios WordPress con inyecciones de JavaScript para redirecciones maliciosas

Introducción

En las últimas semanas, investigadores de ciberseguridad han alertado sobre una campaña a gran escala que está comprometiendo sitios WordPress mediante la inyección de JavaScript malicioso. El objetivo principal es redirigir a los visitantes a páginas fraudulentas, como falsos formularios de verificación de Cloudflare, en un claro intento de ejecutar ataques de tipo drive-by y propagar malware. Este fenómeno, detectado y documentado por la firma de seguridad Sucuri, supone una seria amenaza tanto para los administradores web como para los usuarios finales, y pone en evidencia la importancia de las medidas proactivas en la defensa de entornos WordPress.

Contexto del Incidente o Vulnerabilidad

WordPress, con más del 43% de cuota global en sistemas de gestión de contenidos (CMS), permanece en el punto de mira de los ciberdelincuentes debido a su popularidad y, en muchos casos, a la falta de actualizaciones y configuraciones seguras en los sitios que lo utilizan. En este contexto, la campaña identificada por Sucuri explota vulnerabilidades conocidas en plugins y temas desactualizados o mal configurados. Aunque el vector de ataque inicial varía, el objetivo final es común: obtener acceso para modificar el contenido del sitio e insertar scripts JavaScript maliciosos.

La táctica no es novedosa, pero sí su sofisticación y alcance. Los atacantes aprovechan automatizaciones para escanear y explotar sitios vulnerables a gran escala, lo que les permite propagar el ataque rápidamente y maximizar el impacto.

Detalles Técnicos

La campaña se apoya en la explotación de vulnerabilidades conocidas documentadas en el NVD, como la CVE-2023-23752 (vulnerabilidad de inyección de SQL en el plugin Elementor) y la CVE-2023-29489 (vulnerabilidad XSS en el plugin WP Statistics), entre otras. Los atacantes utilizan herramientas automatizadas para identificar sitios WordPress con versiones vulnerables de estos plugins.

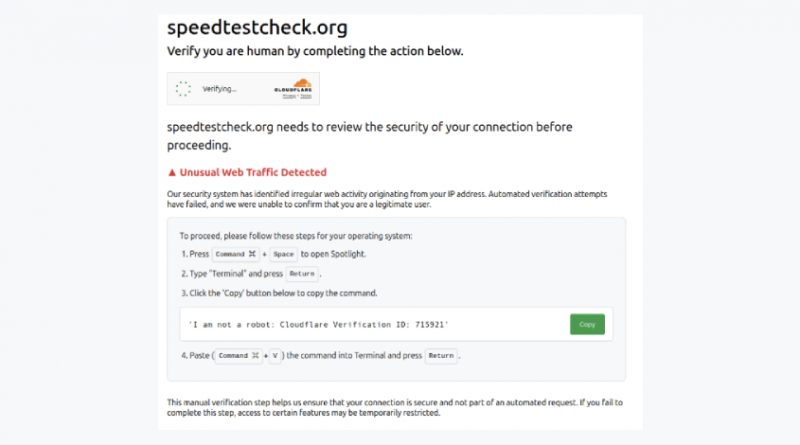

Una vez comprometido el sitio, los atacantes insertan JavaScript malicioso en los archivos principales del tema (por ejemplo, header.php) o directamente en la base de datos, afectando a todas las páginas. Este código se encarga de redirigir a los visitantes a sitios de phishing, páginas de descarga de malware o formularios falsos de verificación de Cloudflare, imitando controles CAPTCHA para engañar al usuario y obtener credenciales o instalar software malicioso.

Desde la perspectiva MITRE ATT&CK, la campaña utiliza técnicas como:

– Initial Access (T1190): explotación de vulnerabilidades de aplicaciones web.

– Persistence (T1505.003): modificación de archivos web y scripts.

– Defense Evasion (T1027): ofuscación del JavaScript inyectado.

– Command and Control (T1071): comunicaciones con dominios de atacante mediante peticiones HTTP/s.

Los Indicadores de Compromiso (IoC) identificados incluyen URLs de redirección, hashes de los archivos JavaScript modificados y dominios utilizados por los atacantes, que cambian periódicamente para evadir bloqueos.

Impacto y Riesgos

El impacto de esta campaña es significativo. Según estimaciones de Sucuri, más de 17.000 sitios WordPress han sido afectados en los últimos dos meses, lo que representa aproximadamente el 0,4% de los sitios WordPress activos globalmente. Los riesgos principales incluyen:

– Robo de credenciales y datos personales de usuarios finales.

– Propagación de malware (troyanos, ransomware, spyware) mediante descargas drive-by.

– Daño reputacional y pérdida de confianza en los sitios afectados.

– Potenciales sanciones regulatorias bajo GDPR y NIS2, especialmente si la brecha implica datos personales de usuarios europeos.

El coste económico estimado por incidente, considerando pérdida de tráfico, remediación y sanciones regulatorias, puede superar los 30.000 euros para sitios de tamaño medio.

Medidas de Mitigación y Recomendaciones

Los profesionales de seguridad deben priorizar las siguientes acciones:

– Actualización inmediata de WordPress, plugins y temas a sus últimas versiones.

– Desinstalación de plugins y temas no utilizados.

– Auditoría periódica del código fuente y la base de datos en busca de scripts sospechosos.

– Implementación de soluciones WAF (Web Application Firewall) para bloquear intentos de inyección y accesos no autorizados.

– Monitorización de logs y tráfico en busca de patrones anómalos asociados a redirecciones o peticiones sospechosas.

– Uso de herramientas de escaneo automático (como WPScan o Sucuri SiteCheck) para evaluar la exposición.

– Refuerzo de la autenticación (2FA) y limitación del acceso administrativo por IP.

Opinión de Expertos

Puja Srivastava, investigadora de Sucuri, subraya: “El incremento en la sofisticación y automatización de estos ataques demuestra la urgencia de adoptar una postura defensiva activa. No basta con responder una vez comprometidos; la prevención y la monitorización constante son claves”.

Otros expertos de la comunidad, como el equipo de Wordfence, alertan sobre la tendencia creciente de ataques multi-etapa, donde la infección inicial se utiliza como puerta de entrada a campañas más complejas, incluyendo ataques de ransomware dirigido.

Implicaciones para Empresas y Usuarios

Para empresas que gestionan su presencia digital en WordPress, esta campaña pone en relieve la necesidad de una estrategia de seguridad integral que abarque tanto la prevención tecnológica como la formación y concienciación de usuarios y administradores. La exposición a ataques de este tipo puede derivar en multas bajo el RGPD, interrupciones del servicio y daños reputacionales difíciles de revertir.

Los usuarios finales, por su parte, deben extremar la precaución ante solicitudes de verificación inusuales y evitar la descarga de archivos o el envío de credenciales en páginas sospechosas. La educación en ciberseguridad es, nuevamente, un pilar fundamental.

Conclusiones

La campaña de inyecciones de JavaScript dirigida a sitios WordPress confirma la tendencia constante de los atacantes a explotar plataformas populares mediante técnicas automatizadas y cada vez más sofisticadas. La prevención, basada en la actualización, la monitorización y la defensa en profundidad, es la única estrategia eficaz ante amenazas de este calibre. Las empresas deben reforzar sus políticas de seguridad y adoptar soluciones proactivas para mitigar el riesgo y cumplir con las exigencias regulatorias europeas.

(Fuente: feeds.feedburner.com)