Ciberespías en Android: ProSpy y ToSpy suplantan apps populares para atacar a usuarios en Emiratos Árabes Unidos

Introducción

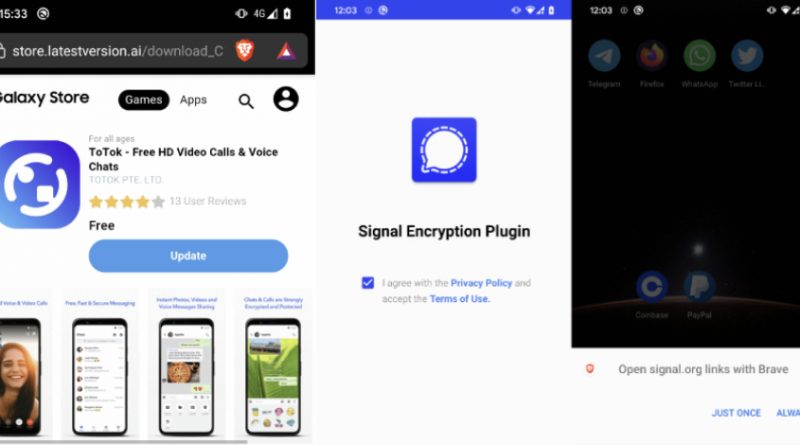

La seguridad en dispositivos móviles sigue siendo un frente crítico para organizaciones y usuarios, especialmente en regiones donde la vigilancia digital y el espionaje son amenazas latentes. Recientemente, investigadores de ESET han destapado dos campañas de spyware para Android —identificadas como ProSpy y ToSpy— que suplantan aplicaciones legítimas de mensajería como Signal y ToTok. Estas campañas, dirigidas principalmente a usuarios de Emiratos Árabes Unidos (EAU), emplean técnicas de ingeniería social y distribución a través de sitios web fraudulentos para comprometer dispositivos y exfiltrar información sensible.

Contexto del Incidente o Vulnerabilidad

El ecosistema Android es un objetivo recurrente para actores de amenazas debido a su fragmentación y la posibilidad de instalar aplicaciones desde fuentes externas a Google Play. En este caso, ProSpy y ToSpy aprovechan la popularidad y confianza asociadas a aplicaciones como Signal (reconocida por su cifrado de extremo a extremo) y ToTok (una app de mensajería ampliamente utilizada en EAU), creando versiones falsas que se distribuyen a través de dominios fraudulentos y mediante técnicas de phishing. El objetivo principal: engañar a los usuarios para que instalen spyware bajo la apariencia de herramientas de comunicación legítimas.

Detalles Técnicos

Ambas variantes de spyware presentan capacidades avanzadas de vigilancia y recolección de datos. Según ESET, los paquetes maliciosos analizados muestran las siguientes características técnicas:

– **Vectores de ataque**: Distribución a través de sitios web falsos, campañas de phishing en redes sociales y mensajes directos, así como el uso de ingeniería social para convencer a la víctima de instalar la APK maliciosa.

– **CVE y exploits**: Hasta el momento, no se han asociado CVEs específicos a estas campañas, ya que explotan la instalación manual de apps fuera de Google Play, eludiendo controles de seguridad convencionales.

– **TTP según MITRE ATT&CK**:

– T1192 (Spearphishing vía servicios)

– T1189 (Drive-by Compromise)

– T1409 (Access Sensitive Data in Device Logs)

– T1412 (Exfiltration Over Command and Control Channel)

– **Funcionalidades del spyware**:

– Acceso a mensajes SMS, registros de llamadas y contactos.

– Captura de audio ambiente y grabación de llamadas.

– Acceso a la cámara y localización GPS en tiempo real.

– Exfiltración de archivos personales y credenciales almacenadas.

– **Indicadores de compromiso (IoC)**:

– Dominios y direcciones IP asociados a los servidores de comando y control (C2) ubicados fuera de EAU.

– Certificados de firma de aplicaciones no válidos o auto-generados.

– Permisos excesivos solicitados en la instalación de la APK.

Impacto y Riesgos

El impacto de estas campañas es significativo, sobre todo en contextos donde la privacidad y la libertad de comunicación pueden estar comprometidas. Entre los riesgos identificados destacan:

– **Robo masivo de datos personales y confidenciales**: Tanto a nivel corporativo como individual.

– **Suplantación de identidad digital y acceso a cuentas corporativas**: Mediante el robo de credenciales.

– **Riesgo para periodistas, activistas y empleados de empresas multinacionales**: Especialmente en sectores críticos o bajo regulación estricta (GDPR, NIS2).

– **Posibles sanciones regulatorias**: En caso de fuga de datos personales, las organizaciones podrían enfrentarse a multas de hasta el 4% de su facturación global (conforme a GDPR).

Medidas de Mitigación y Recomendaciones

Para reducir la superficie de ataque y minimizar el riesgo, los expertos recomiendan:

– **Restringir la instalación de aplicaciones desde fuentes desconocidas** en dispositivos corporativos mediante políticas MDM (Mobile Device Management).

– **Realizar campañas de concienciación** sobre ingeniería social, phishing y suplantación de aplicaciones.

– **Reforzar la monitorización de endpoints móviles** con soluciones EDR específicas para Android.

– **Verificar la integridad y procedencia de las aplicaciones** antes de su instalación, revisando permisos y certificados de firma.

– **Implementar autenticación multifactor (MFA)** y segmentar el acceso a información sensible.

– **Actualizar y aplicar parches de seguridad periódicamente** en todos los dispositivos móviles.

Opinión de Expertos

Especialistas en ciberseguridad subrayan la evolución de las técnicas de ingeniería social y la sofisticación creciente de los spyware móviles. “La facilidad con la que los atacantes pueden clonar aplicaciones y distribuirlas fuera de los canales oficiales sigue siendo uno de los mayores retos para la seguridad móvil”, señala Juraj Jánošík, investigador de ESET. Además, destacan la importancia de la colaboración internacional para identificar y desmantelar infraestructuras de C2, y la necesidad de que las organizaciones adopten una postura de zero trust también en el ámbito móvil.

Implicaciones para Empresas y Usuarios

Las campañas ProSpy y ToSpy evidencian la urgencia de proteger el canal móvil, especialmente en sectores donde el BYOD (Bring Your Own Device) es común. Las empresas que operan en EAU o mantienen empleados expatriados en la región deben revisar sus políticas de seguridad móvil y reforzar la formación de sus usuarios. Asimismo, la capacidad de estos spyware para evadir controles de seguridad básicos incrementa el riesgo de fugas de información crítica, afectando tanto a la reputación como a la continuidad de negocio.

Conclusiones

La aparición de ProSpy y ToSpy refuerza la tendencia al alza de ataques dirigidos contra dispositivos móviles mediante suplantación de aplicaciones legítimas. La combinación de ingeniería social, distribución fuera de canales oficiales y capacidades avanzadas de exfiltración de datos obliga a las organizaciones a redoblar esfuerzos en la protección de sus activos móviles. La vigilancia constante, la educación de los usuarios y la adopción de tecnologías de seguridad adaptativas son claves para mitigar este tipo de amenazas en un contexto global cada vez más hostil y regulado.

(Fuente: feeds.feedburner.com)