Crece el uso malicioso de AdaptixC2: el framework open source bajo la lupa de la ciberseguridad

Introducción

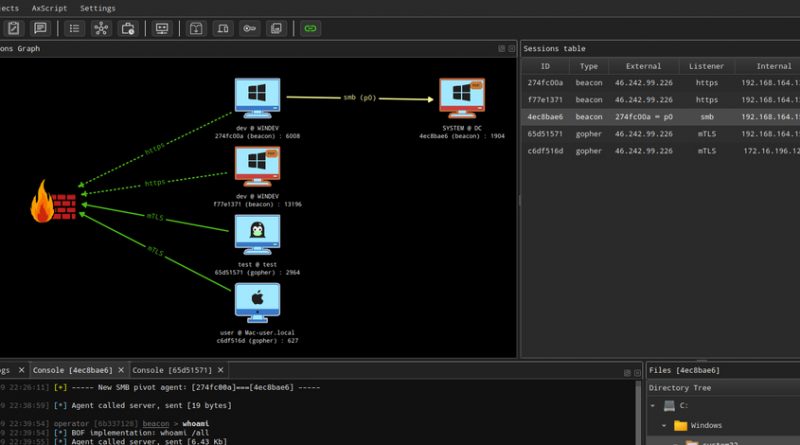

El panorama de ciberamenazas sigue evolucionando con rapidez, y los actores maliciosos encuentran nuevas herramientas para perfeccionar sus operaciones. Recientemente, AdaptixC2, un framework de control y comando (C2) de código abierto diseñado originalmente para ejercicios de pentesting y emulación de adversarios, ha sido identificado en campañas reales de ciberataques. Algunos de los grupos implicados tienen vínculos con el cibercrimen ruso, especialmente bandas de ransomware, lo que ha disparado las alertas entre los profesionales de la ciberseguridad.

Contexto del Incidente o Vulnerabilidad

AdaptixC2 surgió como una alternativa flexible y extensible para pruebas de intrusión, combinando componentes en Golang y una interfaz gráfica en C++ con QT. Sin embargo, como ha ocurrido con otros frameworks legítimos de post-explotación (Cobalt Strike, Sliver, Mythic), su utilización se ha extendido más allá de la comunidad de seguridad ofensiva, convirtiéndose en una herramienta predilecta para atacantes avanzados.

Durante el primer semestre de 2024, múltiples informes de inteligencia han vinculado actividades maliciosas a instancias de AdaptixC2 desplegadas en infraestructuras comprometidas. Grupos de ransomware con historial en Europa del Este han empleado este framework para mantener persistencia, escalar privilegios y exfiltrar datos de organizaciones objetivo, en sectores tan críticos como la banca, manufactura y servicios públicos.

Detalles Técnicos

AdaptixC2 destaca por su arquitectura modular. El servidor, desarrollado en Golang, ofrece soporte multiplataforma (Windows, Linux, macOS), mientras que el cliente gráfico, implementado en C++/QT, facilita la orquestación de campañas complejas. El framework soporta múltiples protocolos de comunicación (HTTP, HTTPS, TCP, UDP) y permite customizar los implantes (agents) para evadir controles de seguridad.

Actualmente, no existe un CVE específico asociado a AdaptixC2, ya que la herramienta en sí no presenta una vulnerabilidad explotable, sino que es abusada como vector de ataque. Sin embargo, se han identificado Tácticas, Técnicas y Procedimientos (TTP) alineados con MITRE ATT&CK:

– T1071 (Application Layer Protocol): Uso de HTTP/HTTPS para canalizar C2.

– T1027 (Obfuscated Files or Information): Cifrado y ofuscación de la comunicación entre agentes y servidor.

– T1059 (Command and Scripting Interpreter): Ejecución de payloads personalizados en sistemas comprometidos.

– T1105 (Ingress Tool Transfer): Descarga de herramientas adicionales post-compromiso.

Indicadores de compromiso (IoC) documentados incluyen hashes de binarios de AdaptixC2, patrones característicos en tráfico de red (User-Agents personalizados, URIs no estándar) y rutas de persistencia en sistemas Windows y Linux.

Impacto y Riesgos

Se estima que AdaptixC2 ha sido empleado en, al menos, un 8% de las nuevas intrusiones atribuidas a ransomware ruso durante el segundo trimestre de 2024, según datos de laboratorios de threat intelligence. Su flexibilidad y bajo perfil dificultan la detección por soluciones EDR tradicionales, sobre todo cuando los implantes se compilan específicamente para entornos objetivo.

El impacto para las organizaciones afectadas va desde la exfiltración de datos sensibles (con potenciales sanciones bajo GDPR), interrupciones operativas, hasta el despliegue de ransomware en fases posteriores de la intrusión. El coste medio de recuperación tras incidentes donde AdaptixC2 ha sido identificado supera ya los 600.000 euros, según estimaciones recientes.

Medidas de Mitigación y Recomendaciones

Para mitigar el riesgo asociado a AdaptixC2, se recomienda:

1. Monitorización avanzada de tráfico saliente, identificando patrones anómalos en protocolos HTTP/HTTPS y conexiones persistentes hacia direcciones IP poco habituales.

2. Actualización y endurecimiento de EDR/NGAV para detectar binarios personalizados y técnicas de ofuscación.

3. Integración de YARA rules específicas para AdaptixC2 en sistemas SIEM/SOC.

4. Auditoría frecuente de los sistemas para identificar artefactos sospechosos y nuevas rutas de persistencia.

5. Formación y concienciación continua del personal técnico sobre técnicas emergentes de C2 y post-explotación.

Opinión de Expertos

Analistas de firmas como Mandiant y Kaspersky han advertido que el abuso de frameworks open source para C2, como AdaptixC2, será una tendencia dominante en 2024. «El acceso público y la capacidad de personalización hacen que estas herramientas sean especialmente atractivas para actores que buscan evadir controles cada vez más sofisticados», afirma Dmitry Bestuzhev, director de investigación en amenazas.

Implicaciones para Empresas y Usuarios

La proliferación de AdaptixC2 plantea desafíos significativos para la gestión de la ciberresiliencia empresarial. Organizaciones reguladas bajo GDPR, NIS2 y otros marcos europeos deben reforzar sus capacidades de detección y respuesta, así como documentar adecuadamente los incidentes relacionados con frameworks de C2 avanzados. La cooperación con CERTs nacionales y el intercambio de IoCs serán cruciales para anticipar y contener amenazas que hacen uso de estas plataformas.

Conclusiones

El caso de AdaptixC2 ilustra una problemática recurrente en la ciberseguridad: herramientas legítimas desarrolladas para mejorar la defensa terminan siendo explotadas por adversarios sofisticados. La vigilancia activa, la actualización de controles técnicos y la colaboración entre empresas y comunidades de inteligencia serán decisivos para mitigar el impacto de este tipo de amenazas en 2024 y más allá.

(Fuente: feeds.feedburner.com)