Detectada una extensión maliciosa en Open VSX que distribuye el troyano SleepyDuck

Introducción

En el ecosistema de desarrollo moderno, los repositorios de extensiones para editores de código se han convertido en vectores de ataque cada vez más efectivos para actores maliciosos. En la última semana, investigadores de Secure Annex han descubierto una campaña de distribución de malware a través del registro Open VSX, específicamente mediante una extensión para Visual Studio Code (VSCode) que introduce el troyano de acceso remoto (RAT) SleepyDuck. Este incidente pone de manifiesto la creciente sofisticación de los ataques a la cadena de suministro de software y la necesidad de adoptar controles más estrictos tanto por parte de los desarrolladores como de los responsables de seguridad.

Contexto del Incidente

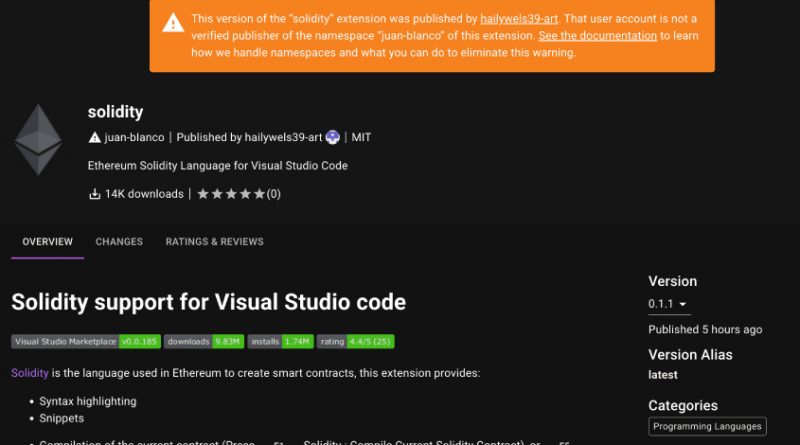

El incidente fue reportado por John Tuckner, investigador de Secure Annex, quien detectó que la extensión “juan-bianco.solidity-vlang”, alojada en el registro Open VSX y orientada al desarrollo en Solidity, fue utilizada como caballo de Troya. La versión inicial (0.0.7), publicada el 31 de octubre de 2025, no contenía código malicioso y actuaba como una librería legítima. Sin embargo, apenas un día después, el 1 de noviembre, el desarrollador (o actor malicioso que comprometió la cuenta) subió la versión 0.0.8, que incluía una carga útil encubierta asociada al RAT SleepyDuck. El cambio fue lo suficientemente sutil como para pasar desapercibido durante las primeras horas tras su publicación.

Detalles Técnicos

La versión 0.0.8 de la extensión juan-bianco.solidity-vlang introdujo un script ofuscado que, al instalarse en entornos de desarrollo compatibles con Open VSX (incluidos VSCode y editores basados en Eclipse Theia), procedía a descargar y ejecutar el troyano SleepyDuck desde un servidor remoto controlado por los atacantes.

SleepyDuck es un RAT que permite control remoto total sobre el sistema comprometido. Entre sus funcionalidades se incluyen:

– Registro de pulsaciones de teclas (keylogging)

– Captura de pantalla y exfiltración de archivos

– Ejecución de comandos arbitrarios

– Persistencia mediante modificación de claves de inicio

– Comunicación cifrada con el C2 (Command & Control)

Los TTPs observados se alinean con técnicas MITRE ATT&CK, como T1059 (Command and Scripting Interpreter), T1071.001 (Web Protocols) y T1547 (Boot or Logon Autostart Execution). La extensión manipulada empleaba técnicas de ofuscación JavaScript para ocultar la lógica maliciosa, dificultando la detección en análisis superficiales.

Como IoC relevantes se han identificado los siguientes:

– Hashes SHA256 de la extensión maliciosa

– Dirección IP y dominio del servidor C2

– Rutas inusuales de descarga en logs de tráfico HTTPS

– Comportamiento anómalo de procesos asociados al editor de código

Impacto y Riesgos

Aunque la extensión fue retirada del registro Open VSX a las pocas horas de la notificación, se estima que pudo haber sido descargada por varias decenas de usuarios en ese intervalo. El impacto potencial es considerable, ya que la víctima típica —desarrolladores y equipos DevOps— suele tener acceso privilegiado a repositorios de código, sistemas de integración continua e infraestructura crítica. Esto eleva el riesgo de escalada lateral, robo de propiedad intelectual y movimientos laterales en entornos corporativos.

En cuanto a la cadena de suministro, este incidente refleja una tendencia creciente: según Sonatype, los ataques a registros públicos de extensiones crecieron un 245% entre 2022 y 2024. El riesgo de cumplimiento es también significativo, especialmente en jurisdicciones bajo GDPR y la inminente NIS2, que exigen notificación inmediata y medidas de mitigación ante brechas en la cadena de suministro de software.

Medidas de Mitigación y Recomendaciones

Los equipos de seguridad deben actuar en varios frentes:

– Revisar y eliminar la extensión “juan-bianco.solidity-vlang” en todas las estaciones de trabajo.

– Monitorizar IoC publicados y reforzar la visibilidad sobre conexiones salientes desde entornos de desarrollo.

– Implementar listas blancas de extensiones y repositorios en VSCode y Open VSX.

– Habilitar políticas de revisión y firma digital para extensiones internas o críticas.

– Mantener los sistemas EDR/XDR actualizados y asegurar la reactividad ante alertas de comportamiento anómalo de procesos de desarrollo.

Opinión de Expertos

Según John Tuckner, “este incidente evidencia la facilidad con la que una extensión aparentemente inocua puede convertirse en un vector de ataque devastador. La confianza implícita en repositorios públicos debe ser reevaluada y complementada con procesos de revisión continuada y automatizada”.

Otros especialistas, como Marc Rivero (Kaspersky), advierten: “el desarrollo seguro pasa ineludiblemente por la vigilancia de la cadena de suministro y la desconfianza por defecto en componentes de terceros no verificados”.

Implicaciones para Empresas y Usuarios

Las organizaciones deben asumir que los entornos de desarrollo son activos críticos y potenciales puntos de entrada para atacantes avanzados. La adopción de políticas de Zero Trust, así como la formación continua de los equipos técnicos sobre riesgos emergentes en la cadena de suministro, resultan imprescindibles. Además, la inminente entrada en vigor de NIS2 en la UE obligará a reforzar los controles de seguridad, la trazabilidad y la respuesta ante brechas en componentes de software de terceros.

Conclusiones

La rápida detección y retirada de la extensión maliciosa en Open VSX minimizó el alcance del incidente, pero subraya la urgencia de fortalecer la seguridad en la cadena de suministro de software. Los profesionales de ciberseguridad deben revisar sus políticas de gestión de extensiones y repositorios, fomentar la monitorización proactiva y aplicar el principio de mínima confianza en todos los eslabones del proceso de desarrollo.

(Fuente: feeds.feedburner.com)