EDDIESTEALER: El infostealer en Rust que aprovecha CAPTCHAs falsos para vulnerar sistemas

Introducción

El panorama de amenazas se ha visto recientemente sacudido por la aparición de EDDIESTEALER, un nuevo malware de tipo infostealer escrito en Rust que está siendo distribuido a través de campañas de ingeniería social especialmente sofisticadas. Aprovechando la popular táctica de las páginas CAPTCHA falsas, los atacantes consiguen engañar a usuarios para que ejecuten scripts maliciosos y comprometan la seguridad de sus sistemas. Este artículo analiza en profundidad los detalles técnicos de la campaña, los vectores de ataque, el impacto potencial y las recomendaciones para la protección frente a esta amenaza emergente.

Contexto del Incidente

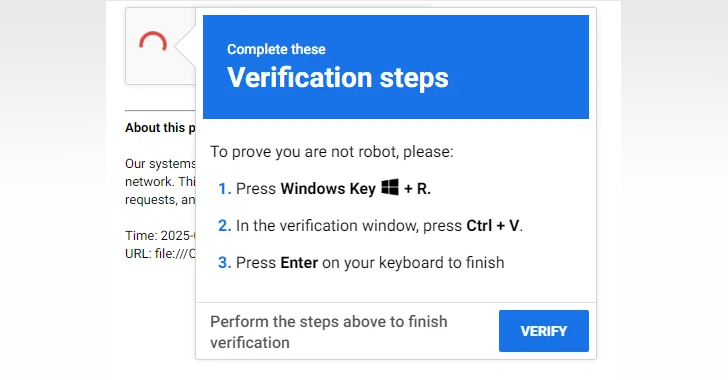

La campaña maliciosa fue detectada a principios de junio de 2024 y se caracteriza por utilizar páginas web fraudulentas que simulan ser verificaciones CAPTCHA legítimas, una técnica recurrente en campañas de ingeniería social conocidas como “ClickFix”. A través de anuncios maliciosos, correos phishing o enlaces comprometidos en redes sociales, los usuarios son redirigidos a estas falsas páginas de verificación. Una vez allí, se les solicita descargar y ejecutar un archivo, bajo la promesa de completar la verificación CAPTCHA. El archivo descargado es, en realidad, un script de PowerShell que actúa como dropper para el infostealer EDDIESTEALER.

Detalles Técnicos

EDDIESTEALER está desarrollado en Rust, un lenguaje cada vez más popular en la comunidad de cibercriminales por su eficiencia y capacidad para evadir detecciones tradicionales basadas en firmas, ya que muchos motores antimalware aún no disponen de reglas optimizadas para binaries compilados en Rust.

– **Vector de ataque:** Ingeniería social mediante páginas CAPTCHA fraudulentas.

– **TTPs MITRE ATT&CK relevantes:**

– T1566 (Phishing)

– T1204 (User Execution)

– T1059.001 (PowerShell)

– T1112 (Modify Registry)

– T1555 (Credentials from Password Stores)

– **CVE asociados:** Hasta la fecha, no se han asignado identificadores CVE específicos, ya que el vector de entrada principal es la interacción del usuario y no la explotación de una vulnerabilidad software.

– **IoCs identificados:**

– Hashes de scripts PowerShell maliciosos

– Dominios y URLs de distribución de CAPTCHA falsos

– Indicadores de persistencia en el registro de Windows

El payload final ejecutado por el script PowerShell descarga y ejecuta EDDIESTEALER, que procede a recolectar credenciales almacenadas en navegadores, cookies, historial de navegación, datos de autofill y, en algunos casos, información de wallets de criptomonedas. Los datos exfiltrados se envían a servidores C2 controlados por los atacantes, utilizando canales cifrados para evadir la detección por parte de soluciones de seguridad perimetral.

Impacto y Riesgos

El alcance potencial de EDDIESTEALER es significativo. Las primeras estimaciones sugieren que cientos de organizaciones y miles de usuarios particulares podrían estar en riesgo de exfiltración de credenciales y datos personales. Al estar escrito en Rust, el malware puede adaptarse rápidamente a diferentes sistemas y eludir soluciones antimalware convencionales. El robo de credenciales puede facilitar ataques posteriores, incluidos accesos no autorizados a sistemas corporativos, movimiento lateral y despliegue de ransomware. Además, la pérdida de datos puede implicar incumplimientos regulatorios según el GDPR y la inminente directiva NIS2 en la UE, lo que expone a las empresas a sanciones significativas.

Medidas de Mitigación y Recomendaciones

– Bloquear la ejecución de scripts PowerShell no firmados en entornos de usuario.

– Desplegar soluciones EDR capaces de detectar procesos anómalos y binarios en Rust.

– Implementar políticas de control de acceso estricto y autenticación multifactor.

– Monitorizar activamente logs de red y endpoints en busca de comunicación con dominios sospechosos (IoCs conocidos).

– Realizar campañas de concienciación para evitar la ejecución de archivos descargados tras verificaciones falsas.

– Mantener actualizados los sistemas y herramientas de seguridad, prestando especial atención a los motores de análisis de Rust.

Opinión de Expertos

Especialistas en ciberseguridad como Raúl Siles (Fundador de DinoSec) advierten que “el uso de Rust en malwares como EDDIESTEALER no es una moda pasajera, sino una tendencia que complica la labor de defensa, ya que los binarios resultantes son más difíciles de analizar y detectar”. Por su parte, analistas de Threat Intelligence subrayan la necesidad de “reforzar el entrenamiento en detección de ingeniería social, ya que el eslabón más débil sigue siendo el usuario”.

Implicaciones para Empresas y Usuarios

El auge de infostealers polimórficos y multiplataforma como EDDIESTEALER obliga a las organizaciones a revisar sus estrategias de defensa en profundidad. No basta con soluciones antimalware tradicionales; es imprescindible combinar herramientas avanzadas de detección con formación continua de los usuarios y una estricta política de privilegios mínimos. Para los usuarios finales, el riesgo de robo de identidad, accesos no autorizados y fraude online se incrementa sensiblemente.

Conclusiones

EDDIESTEALER supone una evolución significativa en la familia de infostealers, combinando ingeniería social avanzada y capacidades técnicas modernas mediante Rust. Ante este escenario, la vigilancia activa, la actualización constante de medidas defensivas y la formación de los usuarios son imprescindibles para minimizar el impacto de este tipo de campañas.

(Fuente: feeds.feedburner.com)