### El desconocimiento prolongado de infracciones: Activos comprometidos pasan años sin ser detectados

#### Introducción

La ciberseguridad empresarial enfrenta un reto persistente y alarmante: la detección tardía de dispositivos comprometidos. Investigadores especializados en análisis de datos de escaneo masivo de Internet han revelado que una parte significativa de la infraestructura digital infectada permanece bajo control de actores maliciosos durante años antes de ser identificada o mitigada por sus propietarios. Esta situación pone de manifiesto la brecha crítica entre la exposición real y la percepción de seguridad, afectando tanto a grandes empresas como a PYMES, y complicando el cumplimiento de normativas como el GDPR y la reciente directiva NIS2.

#### Contexto del Incidente o Vulnerabilidad

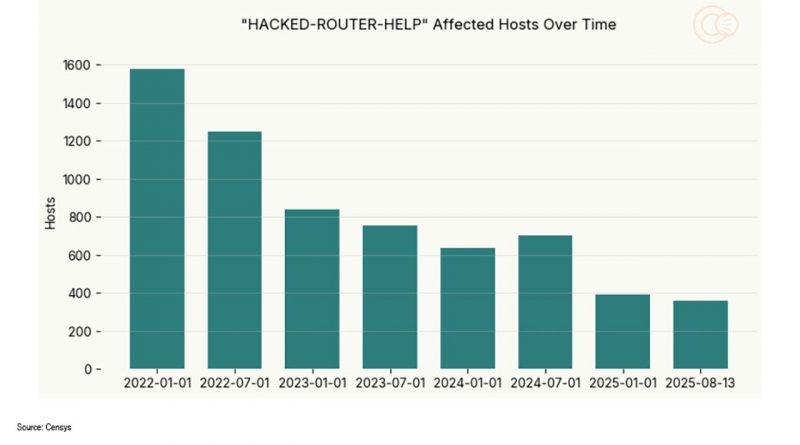

El análisis se centró en la revisión de datos obtenidos a partir de escaneos automatizados de Internet, una práctica habitual para identificar dispositivos expuestos, servicios vulnerables y posibles signos de compromiso. Estos escaneos, realizados por organizaciones legítimas y actores de amenazas por igual, revelan con frecuencia la existencia de routers, firewalls, cámaras IP, sistemas SCADA y otros dispositivos conectados que muestran claras señales de haber sido vulnerados —en muchos casos, durante extensos periodos de tiempo.

Investigadores de firmas de threat intelligence como BinaryEdge, Censys o Shodan han detectado patrones de actividad anómala y presencia de malware conocido en miles de dispositivos que aún operan en redes corporativas y críticas, incluso años después de la fecha de infección inicial.

#### Detalles Técnicos

La persistencia de los compromisos se sustenta en varios factores técnicos:

– **CVE y Vectores de Ataque:** Muchos incidentes están vinculados a vulnerabilidades conocidas con identificadores CVE, como CVE-2017-5638 (Apache Struts), CVE-2021-44228 (Log4Shell) o fallos en firmwares de routers (por ejemplo, CVE-2019-1652 en Cisco RV320). Los vectores incluyen explotación remota de servicios, credenciales por defecto, puertos innecesarios abiertos y falta de segmentación de red.

– **TTP según MITRE ATT&CK:** Los atacantes emplean técnicas como Initial Access (T1190 – Exploit Public-Facing Application), Persistence (T1053 – Scheduled Task/Job, T1136 – Create Account), y Command and Control (T1071 – Application Layer Protocol, T1095 – Non-Application Layer Protocol).

– **Indicadores de Compromiso (IoC):** Entre los IoC detectados destacan comunicaciones salientes hacia infraestructuras C2 conocidas, hashes de binarios maliciosos persistentes y patrones de tráfico anómalos, a menudo identificados por heurísticas en sistemas EDR o SIEM.

– **Herramientas y Frameworks de Ataque:** Se ha evidenciado el uso de herramientas automáticas como Metasploit para explotación inicial y frameworks como Cobalt Strike o Sliver para el post-explotación y movimiento lateral. En algunos casos, se han observado campañas de botnets como Mirai o Mozi, que reutilizan dispositivos IoT vulnerables durante años.

#### Impacto y Riesgos

La permanencia de activos comprometidos durante períodos prolongados tiene un impacto directo en la seguridad organizativa:

– **Riesgos Operacionales:** Los dispositivos infectados pueden actuar como puertas traseras permanentes, facilitando el movimiento lateral, el robo de credenciales y la escalada de privilegios.

– **Riesgos Financieros y Reputacionales:** Según IBM Security, el coste medio de una brecha de datos en 2023 superó los 4,5 millones de dólares. El daño reputacional, especialmente tras la notificación obligatoria bajo GDPR (y próximamente NIS2), puede ser irreversible.

– **Amenazas a la Cadena de Suministro:** Infraestructuras críticas y proveedores tercerizados pueden convertirse en vectores de ataques a gran escala, como demostró el incidente SolarWinds.

#### Medidas de Mitigación y Recomendaciones

Para reducir la ventana de exposición y mejorar la postura de seguridad, se recomiendan las siguientes acciones:

1. **Inventariado y Gestión de Activos:** Implementar soluciones de asset discovery continuas que integren datos de escaneo externo y monitoreo interno.

2. **Vulnerability Management:** Priorizar la gestión proactiva de vulnerabilidades, parcheando CVEs críticos en cuanto se publiquen.

3. **Monitorización y Detección:** Desplegar SIEMs avanzados, EDR y NDR que permitan la identificación temprana de IoCs y actividades sospechosas.

4. **Red Teaming y Pentesting Continuo:** Simular ataques reales periódicamente para descubrir vulnerabilidades no detectadas.

5. **Ciberinteligencia:** Integrar feeds de threat intelligence externos para correlacionar eventos internos con amenazas globales.

6. **Concienciación y Formación:** Capacitar a los equipos técnicos y de gestión sobre las tendencias y mejores prácticas en ciberseguridad.

#### Opinión de Expertos

Especialistas como Mikko Hyppönen (WithSecure) o Katie Moussouris (Luta Security) subrayan que “la ceguera prolongada ante compromisos es síntoma de una falta de visibilidad y automatización en la gestión de activos y vulnerabilidades”. También alertan sobre el “gap” entre el tiempo de exposición y la capacidad de respuesta, que puede dar lugar a sanciones bajo GDPR y NIS2, así como a graves interrupciones de servicio.

#### Implicaciones para Empresas y Usuarios

Las organizaciones deben asumir que la exposición prolongada no es una rareza, sino un riesgo sistémico. El cumplimiento normativo (GDPR, NIS2) exige la notificación de incidentes en plazos muy estrictos, por lo que la incapacidad para identificar dispositivos comprometidos puede traducirse en sanciones económicas y pérdida de confianza de clientes y partners. Los usuarios finales, por su parte, se ven afectados por fugas de datos, interrupciones de servicios esenciales y potenciales fraudes derivados de infraestructuras comprometidas.

#### Conclusiones

La existencia de dispositivos comprometidos durante años sin detección revela una importante brecha en la gestión de activos, la monitorización y la respuesta a incidentes en el sector. Solo mediante la integración de tecnologías de visibilidad, automatización y threat intelligence, junto a una cultura de ciberseguridad proactiva, podrán las organizaciones reducir su exposición y cumplir con los exigentes marcos regulatorios actuales y futuros.

(Fuente: www.darkreading.com)