Grupos de espionaje de China y Rusia explotan más de 24 zero-days en dispositivos perimetrales para atacar a contratistas de defensa

Introducción

El panorama de las amenazas a la ciberseguridad corporativa ha experimentado una escalada significativa con la reciente revelación de que actores de amenazas estatales, principalmente de China y Rusia, han explotado al menos 24 vulnerabilidades zero-day en dispositivos perimetrales. Los objetivos principales de estas campañas han sido las redes de contratistas de defensa, lo que pone de relieve la sofisticación y persistencia de los adversarios en comprometer infraestructuras críticas mediante el abuso de dispositivos de acceso remoto y gestión de red. Este artículo proporciona un análisis técnico y actualizado del incidente, sus vectores de ataque, riesgos y recomendaciones para profesionales del sector.

Contexto del Incidente

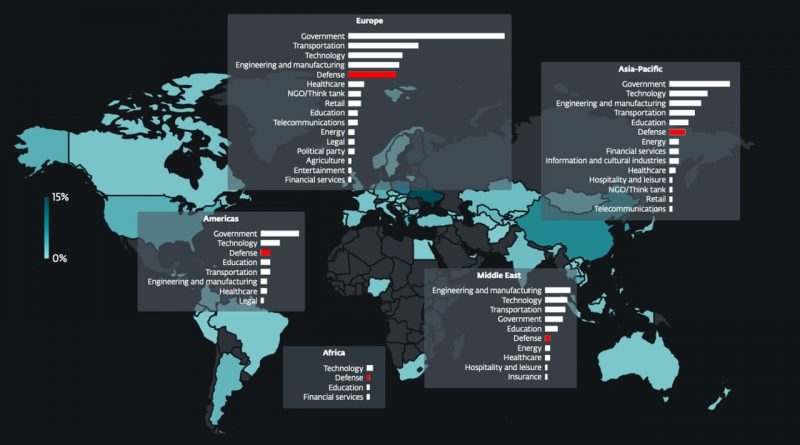

Durante los últimos dos años, diferentes grupos APT (Amenazas Persistentes Avanzadas) respaldados por Estados nacionales han intensificado sus esfuerzos para vulnerar dispositivos perimetrales de fabricantes como Fortinet, Citrix, Pulse Secure, SonicWall y VMware, entre otros. Según informes recientes, estos actores han aprovechado vulnerabilidades zero-day—es decir, fallos desconocidos públicamente en el momento de su explotación—en al menos 24 ocasiones documentadas. Los principales objetivos han sido empresas vinculadas a la industria de defensa de Estados Unidos y Europa, con el propósito de obtener información sensible, esquemas tecnológicos y credenciales de acceso.

Detalles Técnicos

Las vulnerabilidades explotadas incluyen, entre otras, las siguientes identificadas por CVE (Common Vulnerabilities and Exposures):

– CVE-2022-22954 (VMware Workspace ONE Access): Ejecución remota de código.

– CVE-2023-3519 (Citrix ADC/Gateway): Ejecución remota de código sin autenticación.

– CVE-2022-42475 (FortiOS): Buffer overflow en SSL-VPN.

– CVE-2021-22893 (Pulse Connect Secure): Ejecución remota de código.

– CVE-2021-20016 (SonicWall SMA 100): Acceso no autorizado a credenciales.

Los TTPs (Tácticas, Técnicas y Procedimientos) empleados se alinean principalmente con los siguientes apartados del framework MITRE ATT&CK:

– TA0001 (Initial Access), mediante explotación de servicios de red expuestos.

– T1190 (Exploit Public-Facing Application), explotación de aplicaciones accesibles públicamente.

– TA0002 (Execution), ejecución remota tras comprometer el dispositivo.

– TA0009 (Collection), recolección de credenciales y archivos de configuración.

En muchos casos, los adversarios han dejado IoC (Indicadores de Compromiso) como webshells personalizados, cuentas administrativas creadas en los dispositivos, y tráfico anómalo hacia servidores C2 (Command and Control) alojados en infraestructuras comprometidas o cloud. Herramientas como Metasploit y Cobalt Strike han sido empleadas para el post-explotación, así como scripts propios para la escalada de privilegios y el movimiento lateral.

Impacto y Riesgos

El impacto de estas campañas es significativo. Al comprometer dispositivos perimetrales, los atacantes obtienen acceso privilegiado a redes internas, eludiendo controles tradicionales de seguridad. Según estimaciones de la industria, más del 42% de los incidentes críticos reportados en el sector defensa durante 2023 estuvieron relacionados con la explotación de edge devices.

Los riesgos asociados incluyen:

– Robo de información clasificada o confidencial.

– Compromiso de credenciales de acceso privilegiado.

– Persistencia a largo plazo mediante puertas traseras.

– Riesgo de incumplimiento normativo (GDPR, NIS2).

Se estima que los costes asociados a la respuesta y contención superan los 20 millones de dólares en el último año en el sector privado y público combinado.

Medidas de Mitigación y Recomendaciones

Para mitigar el riesgo de explotación de vulnerabilidades zero-day en dispositivos perimetrales, se recomienda:

1. **Gestión proactiva de parches:** Mantener actualizado el firmware y software de todos los dispositivos de red. Implementar procesos de supervisión de vulnerabilidades emergentes.

2. **Segmentación de red:** Limitar el acceso a dispositivos perimetrales únicamente a direcciones IP de confianza y emplear firewalls de próxima generación.

3. **Monitorización y alertas:** Implantar sistemas de detección de intrusiones (IDS/IPS) y correlación de logs para identificar actividad anómala.

4. **Análisis forense y threat hunting:** Revisión periódica de IoC y artefactos sospechosos en dispositivos perimetrales.

5. **MFA y gestión de credenciales:** Reforzar la autenticación multifactor y rotar las contraseñas tras cada incidente.

Opinión de Expertos

Expertos como Dmitri Alperovitch (Silverado Policy Accelerator) y Jake Williams (Rendition Infosec) coinciden en que la explotación de edge devices seguirá siendo un vector preferente para los APTs, dada la dificultad de parcheo y la alta criticidad de estos sistemas. Además, la falta de visibilidad sobre los dispositivos de perímetro y la proliferación de soluciones VPN/SD-WAN incrementan la superficie de ataque.

Implicaciones para Empresas y Usuarios

Para las organizaciones del sector defensa y cadenas de suministro asociadas, la explotación de zero-days supone un riesgo crítico para la confidencialidad, integridad y disponibilidad de la información. Las empresas deben revisar sus políticas de gestión de activos, priorizar la seguridad de edge devices y cumplir con los requisitos regulatorios de NIS2 y GDPR. Los usuarios, por su parte, deben ser conscientes de la importancia de no reutilizar credenciales y reportar cualquier anomalía detectada en accesos remotos.

Conclusiones

La explotación masiva de vulnerabilidades zero-day en dispositivos perimetrales por parte de grupos de espionaje estatal refuerza la necesidad de adoptar un enfoque proactivo y multi-capa en la defensa de infraestructuras críticas. La colaboración entre fabricantes, CERTs y equipos internos de ciberseguridad es esencial para reducir la ventana de exposición y mitigar las amenazas emergentes en un entorno cada vez más hostil y sofisticado.

(Fuente: www.darkreading.com)