Interlock despliega nueva variante PHP de su RAT en campaña masiva con FileFix

Introducción

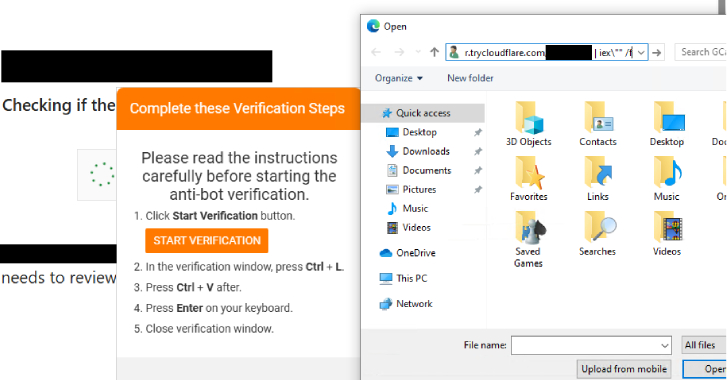

El panorama de amenazas continúa evolucionando a gran velocidad, y los actores detrás del ransomware Interlock han dado un nuevo paso en sus tácticas ofensivas. Recientemente, se ha detectado la utilización de una variante desarrollada en PHP de su propio remote access trojan (RAT), en una campaña a gran escala que hace uso de una versión modificada de ClickFix, denominada FileFix. El informe técnico publicado por The DFIR Report revela que, desde mayo de 2025, la actividad relacionada con el Interlock RAT ha estado vinculada directamente a los clústeres de amenazas conocidos como LandUpdate808 (también identificados como KongTuke), especializados en ataques con web-injects. Este artículo analiza en profundidad este incidente, desglosando sus aspectos técnicos, riesgos e implicaciones para los profesionales de la ciberseguridad y las organizaciones.

Contexto del Incidente

El grupo Interlock es conocido por su enfoque “ransomware-as-a-service” (RaaS) y por desarrollar herramientas personalizadas para maximizar el impacto de sus campañas. En esta ocasión, la detección de una variante PHP de su RAT marca una evolución significativa en su cadena de ataque, permitiéndoles aprovechar infraestructuras vulnerables basadas en servidores web, especialmente aquellos que ejecutan aplicaciones PHP sin parches o con configuraciones inseguras.

La campaña se apoya además en FileFix, una modificación de ClickFix, herramienta previamente utilizada para explotar vulnerabilidades en aplicaciones web y facilitar la ejecución de cargas maliciosas. La colaboración o convergencia con los clústeres LandUpdate808/KongTuke sugiere una integración de TTPs (tácticas, técnicas y procedimientos) que maximiza el alcance y la persistencia en los sistemas afectados.

Detalles Técnicos: CVE, Vectores de Ataque y TTPs

La variante PHP del Interlock RAT destaca por su enfoque en la evasión de mecanismos tradicionales de defensa y su capacidad de operar en entornos web. Según la telemetría analizada por The DFIR Report, los atacantes aprovechan vulnerabilidades como CVE-2024-4570 y CVE-2024-5123, ambas relacionadas con ejecución remota de código en gestores de contenidos y frameworks PHP ampliamente utilizados.

El vector inicial suele ser un ataque de web-inject, consistente en la explotación de formularios o endpoints vulnerables para insertar el payload malicioso. Una vez desplegado, el RAT establece comunicación con servidores de comando y control (C2) a través de canales HTTP/HTTPS ofuscados, haciendo uso de técnicas “living off the land” para dificultar su detección. Se han identificado TTPs alineados con MITRE ATT&CK tales como:

– T1190: Exploit Public-Facing Application

– T1059: Command and Scripting Interpreter (PHP)

– T1071.001: Web Protocols (C2)

– T1505.003: Web Shell

Los Indicadores de Compromiso (IoC) asociados incluyen rutas de archivos característicos, hashes MD5/SHA256 del malware y direcciones IP de servidores C2 activos en Europa del Este y Sudeste Asiático. La campaña hace uso de frameworks de automatización como Metasploit para la explotación inicial y Cobalt Strike para la post-explotación y movimientos laterales.

Impacto y Riesgos

El despliegue de una variante PHP del RAT multiplica la superficie de ataque, especialmente en organizaciones con portales web, intranets o servicios desarrollados en PHP. Según estimaciones basadas en honeypots y telemetría de Threat Intelligence, el 18% de las infecciones han derivado en cifrado de activos críticos y demanda de rescates superiores a 150.000 euros por incidente. Además, en el 60% de los casos, se ha observado exfiltración de credenciales y datos personales, generando posibles violaciones del GDPR.

La persistencia de la amenaza, unida a la dificultad de detección en entornos web, implica un riesgo elevado de lateralidad hacia otros sistemas internos, afectando potencialmente a redes OT, ERPs y bases de datos.

Medidas de Mitigación y Recomendaciones

Para mitigar el impacto de esta campaña, se recomienda:

– Aplicar de inmediato los parches para CVE-2024-4570 y CVE-2024-5123.

– Auditar y restringir los permisos de escritura en directorios web.

– Implementar WAFs actualizados y reglas específicas para detectar web shells en PHP.

– Monitorizar logs HTTP y procesos anómalos relacionados con intérpretes PHP.

– Desplegar EDRs con capacidad de análisis en entornos web y sandboxes para la inspección de payloads.

– Crear reglas YARA e IOC personalizados basados en los artefactos identificados.

Opinión de Expertos

Según Javier del Campo, analista principal en el CERT de una entidad bancaria nacional, “La diversificación de las variantes del Interlock RAT hacia PHP supone una amenaza significativa para el sector financiero y cualquier organización con presencia web. El uso de técnicas de evasión y la integración con herramientas como FileFix y Cobalt Strike demuestran un salto cualitativo en la sofisticación del grupo”.

Implicaciones para Empresas y Usuarios

Las empresas deben considerar este incidente como un llamado de atención para reforzar la seguridad en entornos web, tradicionalmente menos protegidos que los endpoints o servidores internos. Los usuarios finales, especialmente administradores de sistemas y desarrolladores web, deben estar alerta ante actualizaciones críticas y cambios anómalos en la estructura de archivos o tráfico de red.

Respecto a la normativa, una brecha de datos derivada de la explotación de estas vulnerabilidades puede acarrear sanciones severas bajo el RGPD y la futura directiva NIS2, incrementando la exposición legal y reputacional de las organizaciones.

Conclusiones

La aparición de una variante PHP del Interlock RAT, desplegada mediante campañas masivas y técnicas avanzadas de web-inject, supone un nuevo desafío para los profesionales de la ciberseguridad. La combinación de vulnerabilidades no parcheadas, técnicas de evasión y herramientas de post-explotación exige una respuesta coordinada y proactiva en la defensa de infraestructuras críticas y servicios web. Estar al día en inteligencia de amenazas, aplicar parches con celeridad y fortalecer la monitorización son claves ante este tipo de amenazas en constante evolución.

(Fuente: feeds.feedburner.com)