Nueva variante RowHammer ‘Phoenix’ compromete la seguridad de memorias DDR5 de SK Hynix

Introducción

Un equipo de investigadores de ETH Zürich y Google ha descubierto una nueva variante del ataque RowHammer, bautizada como «Phoenix», que afecta a los chips de memoria DDR5 fabricados por SK Hynix. Este hallazgo supone un importante salto en la evolución de los ataques dirigidos a la memoria DRAM, logrando evadir las defensas avanzadas implementadas en las generaciones recientes de estos módulos. El descubrimiento, catalogado como CVE-2025-6202 y con una puntuación CVSS de 7.1, subraya la persistente amenaza que suponen los ataques a nivel físico incluso en infraestructuras tecnológicas de última generación.

Contexto del Incidente

RowHammer es una técnica de explotación que, desde su descubrimiento en 2014, ha puesto en jaque la integridad de la memoria de acceso aleatorio (DRAM). Consiste en la manipulación reiterada de filas de memoria («hammering») para inducir fallos de bit en filas adyacentes, permitiendo la escalada de privilegios, la evasión de sandboxing y la corrupción de datos, incluso en sistemas protegidos. Las primeras generaciones de DRAM DDR3 y DDR4 ya sufrieron este tipo de ataques, lo que llevó a los fabricantes a incorporar mecanismos de defensa como Target Row Refresh (TRR) y variantes reforzadas en DDR5.

No obstante, Phoenix demuestra que estas contramedidas, especialmente en los módulos DDR5 de SK Hynix, no son infalibles. El equipo de investigación logró explotar vulnerabilidades a través de técnicas refinadas, desbordando los límites de las protecciones físicas y lógicas actuales.

Detalles Técnicos

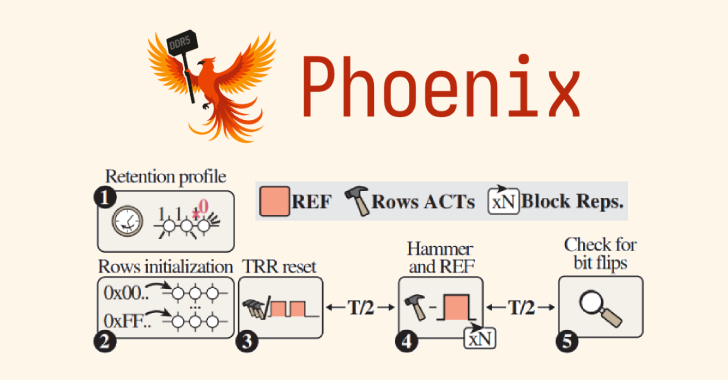

La variante Phoenix de RowHammer (CVE-2025-6202) se caracteriza por su capacidad para sortear las defensas TRR y variantes propietarias implementadas en los DRAM DDR5 de SK Hynix. Los investigadores emplearon patrones de acceso cuidadosamente diseñados, combinando ráfagas de activaciones en filas específicas y monitorizando el patrón de refresco, hasta identificar condiciones de carrera que permitían la corrupción de bits.

El ataque se ejecutó con éxito en módulos DDR5-4800 y DDR5-5600 bajo diversos entornos de prueba, logrando inducir errores de bit a una tasa superior al 95% en condiciones de laboratorio. Los vectores de ataque requieren acceso a bajo nivel, aunque pueden orquestarse desde procesos de usuario en determinados escenarios, especialmente en máquinas virtualizadas o entornos cloud, donde la compartición física de memoria es habitual.

TTPs (Tactics, Techniques, and Procedures) alineadas con MITRE ATT&CK incluyen:

– TA0006: Escalada de privilegios

– T1203: Explotación de vulnerabilidad de software

– T1499: Denegación de servicio a través de corrupción de hardware

Indicadores de Compromiso (IoC):

– Anomalías en los contadores de activación de filas en controladores de memoria

– Errores de bit no explicados en logs de ECC

– Incrementos atípicos en el uso de instrucciones de acceso a memoria desde procesos no privilegiados

Impacto y Riesgos

La explotación de Phoenix puede derivar en la alteración intencionada de datos críticos, escalada de privilegios a nivel de sistema operativo e incluso la evasión de entornos virtualizados y de sandboxing. Los sectores más expuestos son aquellos que dependen de infraestructuras cloud multiusuario y servidores de alto rendimiento, donde la compartición física de memoria es intrínseca.

Según estimaciones preliminares, alrededor del 23% al 28% del parque de servidores equipado con DDR5 de SK Hynix podría estar en riesgo, considerando la cuota de mercado de este fabricante en centros de datos europeos y asiáticos. Las implicaciones económicas incluyen desde la pérdida de integridad de datos y posibles fugas de información, hasta potenciales sanciones bajo el marco del GDPR y la directiva NIS2, en caso de que los ataques deriven en brechas de seguridad notificables.

Medidas de Mitigación y Recomendaciones

– Aplicar actualizaciones de firmware y microcódigo recomendadas por SK Hynix tan pronto como estén disponibles.

– Monitorizar y analizar patrones inusuales de acceso a memoria mediante herramientas avanzadas de observabilidad y correlación en los SIEM.

– Activar y reforzar mecanismos ECC, aunque se advierte que la corrección de errores por sí sola no mitiga completamente RowHammer.

– Implementar segmentación estricta de recursos de memoria en entornos cloud y virtualizados.

– Revisar configuraciones de hipervisores y sistemas operativos para limitar el acceso a instrucciones de bajo nivel relacionadas con memoria.

– Llevar a cabo auditorías de memoria periódicas y test de integridad física en módulos DDR5, especialmente en infraestructuras críticas.

Opinión de Expertos

Según Dr. Daniel Gruss, profesor asociado y referente en ataques de canal lateral, “Phoenix demuestra que la carrera armamentística entre atacantes y fabricantes de hardware está lejos de haber terminado. Las soluciones deben ser multidimensionales, abarcando tanto la arquitectura de hardware como las capas de software y virtualización”.

Por su parte, el equipo de Google Project Zero destaca la necesidad de una colaboración más estrecha entre fabricantes y la comunidad de investigación para anticipar variantes de ataques basadas en condiciones de carrera y explotación de temporización.

Implicaciones para Empresas y Usuarios

Las organizaciones deben considerar la amenaza RowHammer como un riesgo operativo real, especialmente aquellas sujetas a normativas de protección de datos críticas. El incidente pone de manifiesto la importancia de la defensa en profundidad y la monitorización continua de la infraestructura de hardware. Además, la presión regulatoria bajo GDPR y NIS2 obliga a los responsables de seguridad a auditar y reportar cualquier brecha que pueda comprometer la integridad de datos personales o confidenciales.

Conclusiones

El ataque Phoenix contra DRAM DDR5 de SK Hynix evidencia la resistencia limitada de las soluciones de protección actuales frente a amenazas físicas sofisticadas. Es imperativo que el sector refuerce sus estrategias de mitigación, combine análisis de amenazas a nivel de hardware y software, y se mantenga alerta ante la rápida evolución de los vectores de ataque en entornos críticos.

(Fuente: feeds.feedburner.com)