### SlopAds: Operación masiva de fraude publicitario afecta a 38 millones de dispositivos en 228 países

#### Introducción

En las últimas semanas, investigadores de la unidad Satori Threat Intelligence de HUMAN han desvelado una de las operaciones de fraude publicitario y click fraud más sofisticadas y de mayor alcance registradas en el ecosistema móvil global. Denominada “SlopAds”, esta campaña ha explotado un clúster de 224 aplicaciones móviles, las cuales han sido descargadas en conjunto más de 38 millones de veces en 228 países y territorios. El modus operandi de SlopAds combina técnicas avanzadas de esteganografía y abuso de WebView ocultos para generar impresiones y clics fraudulentos sobre anuncios, afectando de forma directa a anunciantes y plataformas de monetización digital.

#### Contexto del Incidente

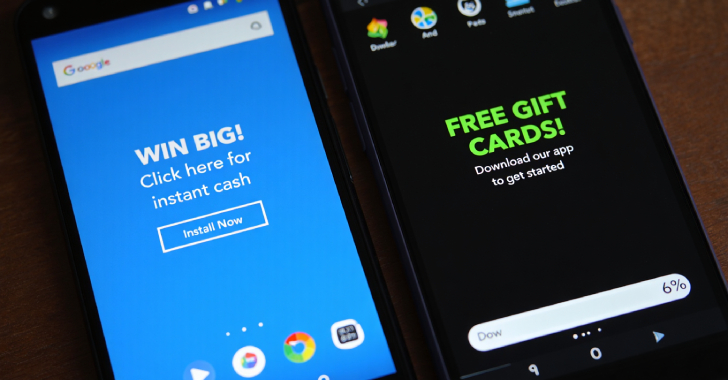

El fraude publicitario (ad fraud) y el fraude de clics (click fraud) representan una de las principales amenazas para el sector de la publicidad digital. Según estimaciones de Juniper Research, en 2023 el fraude publicitario supuso una pérdida global de más de 84.000 millones de dólares. En este contexto, SlopAds destaca por su alcance y sofisticación: las aplicaciones involucradas han sido distribuidas principalmente a través de Google Play y tiendas alternativas, camufladas como utilidades aparentemente legítimas (herramientas de escaneo, linternas, gestores de archivos, etc.), cubriendo tanto Android como iOS, aunque la mayoría se centraba en el ecosistema Android.

Durante la investigación, se identificó que el fraude se realizaba a escala global, con especial incidencia en mercados emergentes del sudeste asiático, Sudamérica y partes de África y Europa del Este. La estructura de la operación, descentralizada y con actualizaciones periódicas, dificultó su detección durante meses, permitiendo la monetización fraudulenta de grandes volúmenes de tráfico.

#### Detalles Técnicos

##### CVE y Vectores de Ataque

Aunque la campaña no explota vulnerabilidades específicas documentadas como CVE, su éxito se basa en el abuso de funcionalidades legítimas del sistema operativo móvil, especialmente la API WebView de Android. El vector principal consiste en la inclusión de código malicioso dentro de las apps, el cual, tras la instalación, descarga cargas útiles (payloads) ocultas mediante técnicas de esteganografía. Los datos maliciosos se ocultan en recursos aparentemente inofensivos, como imágenes PNG integradas en la app o descargadas desde servidores remotos controlados por los atacantes.

##### TTP MITRE ATT&CK

– **T1218: Signed Binary Proxy Execution** (abuso de componentes legítimos del sistema)

– **T1027: Obfuscated Files or Information** (esteganografía para ocultar el payload)

– **T1071.001: Web Protocols** (comunicación C2 y exfiltración)

– **T1204.002: Malicious Application** (distribución mediante apps aparentemente legítimas)

– **T1499: Endpoint Denial of Service** (en casos, sobrecarga del dispositivo por actividad fraudulenta)

##### IoC (Indicadores de Compromiso)

– Dominios de C2 registrados en TLDs poco habituales (.xyz, .top)

– Recursos gráficos PNG con cabeceras anómalas

– Actividad de WebView persistente en segundo plano

– URLs de redireccionamiento hacia sitios de “cashout” gestionados por los atacantes

##### Herramientas y Frameworks

No se ha identificado el uso de frameworks de explotación reconocibles como Metasploit o Cobalt Strike; el arsenal de SlopAds parece personalizado, aunque aprovecha librerías de WebView y módulos de ofuscación habituales en el ecosistema Android.

#### Impacto y Riesgos

El impacto de SlopAds es significativo en varias dimensiones. Para los anunciantes, la operación ha generado millones de impresiones y clics fraudulentos, inflando métricas y drenando presupuestos de campañas publicitarias. Se estima que, en algunos mercados, hasta el 12% del tráfico publicitario móvil durante el periodo investigado estuvo contaminado por esta operación. Para los usuarios, la presencia de estas apps implica consumo excesivo de recursos (CPU, batería y datos), riesgos de privacidad y exposición a futuras amenazas, ya que los dispositivos pueden quedar enrolados en botnets de fraude.

A nivel de cumplimiento, la presencia de datos personales en apps comprometidas puede exponer a las empresas a sanciones bajo GDPR o NIS2, en caso de no implementar controles adecuados de protección y detección.

#### Medidas de Mitigación y Recomendaciones

– Revisión exhaustiva de las apps móviles, priorizando la detección de comportamientos anómalos en WebView y uso de recursos gráficos.

– Bloqueo de indicadores IoC conocidos en firewalls y sistemas EDR.

– Actualización y endurecimiento de políticas de revisión en marketplaces de aplicaciones.

– Concienciación a usuarios sobre los riesgos de instalar apps de procedencia dudosa.

– Monitorización activa de tráfico saliente en dispositivos móviles corporativos.

#### Opinión de Expertos

Especialistas en fraude publicitario, como el equipo de Satori Threat Intelligence, destacan la sofisticación de las técnicas de ocultación y la resiliencia del modelo de negocio de SlopAds. «El uso de esteganografía y la actualización dinámica de payloads marcan un salto cualitativo en el fraude publicitario móvil», señala Mike McNerney, jefe de análisis en HUMAN.

#### Implicaciones para Empresas y Usuarios

La operación SlopAds evidencia la necesidad de reforzar la vigilancia sobre apps de terceros, tanto en entornos corporativos como en usuarios finales. Las empresas deben revisar sus políticas de BYOD y considerar el despliegue de soluciones MDM capaces de detectar apps maliciosas o comportamientos anómalos. Los desarrolladores de apps y plataformas publicitarias, por su parte, deben endurecer los controles antifraude y colaborar activamente en la identificación de patrones de tráfico sospechosos.

#### Conclusiones

La campaña SlopAds pone de manifiesto la madurez y escala del fraude publicitario móvil moderno. Combina técnicas avanzadas con una infraestructura global y una capacidad de adaptación notable. Solo mediante la colaboración entre investigadores, desarrolladores y plataformas publicitarias será posible poner freno a este tipo de operaciones, protegiendo tanto a los usuarios como a los anunciantes del creciente impacto económico y reputacional de estos fraudes.

(Fuente: feeds.feedburner.com)