Solo Taiwán logra bloquear Telnet de forma efectiva, mientras Asia-Pacífico sigue expuesta al riesgo

Introducción

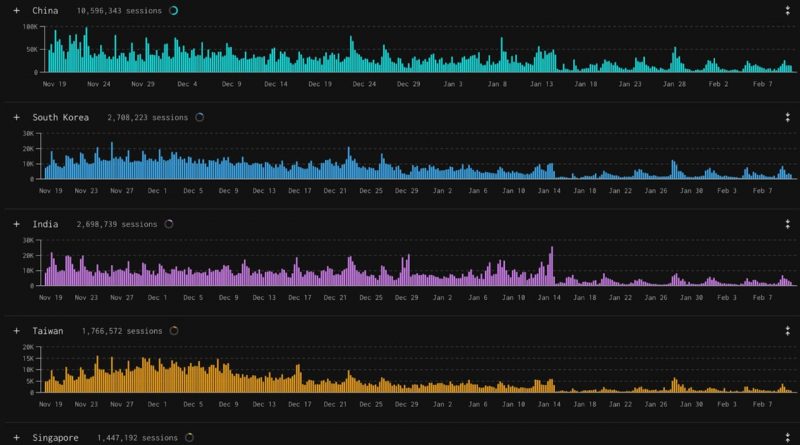

La persistencia del protocolo Telnet en infraestructuras críticas y entornos gubernamentales representa una amenaza significativa para la ciberseguridad global. A pesar de las advertencias de la comunidad de expertos y de los incidentes documentados que han explotado sus vulnerabilidades inherentes, el tráfico Telnet continúa siendo un vector de ataque relevante. Un reciente estudio internacional revela que, dentro de la región Asia-Pacífico, únicamente Taiwán figura entre los diez gobiernos a nivel mundial que han logrado bloquear de manera efectiva este protocolo obsoleto y peligroso. Sin embargo, el resto de la región muestra una preocupante falta de avances, manteniendo altos volúmenes de tráfico Telnet y, por tanto, una superficie de ataque considerable.

Contexto del Incidente o Vulnerabilidad

Telnet, desarrollado en la década de los 70, fue diseñado para acceder remotamente a sistemas mediante una comunicación en texto plano. Hoy, su uso se considera una mala práctica de seguridad, ya que carece de cifrado y es susceptible a múltiples ataques, como la interceptación de credenciales y la manipulación de sesiones. Diversos organismos internacionales, incluyendo la Agencia de Ciberseguridad de la Unión Europea (ENISA) y el NIST estadounidense, recomiendan la migración a alternativas seguras como SSH. Sin embargo, el informe más reciente sobre tráfico de redes gubernamentales indica que, salvo Taiwán, el resto de países de Asia-Pacífico sigue permitiendo conexiones entrantes y salientes sobre Telnet, exponiéndose a ataques de interceptación y control remoto no autorizado.

Detalles Técnicos

El uso de Telnet (puerto TCP/23) sigue siendo una puerta de entrada popular para atacantes que buscan explotar sistemas poco actualizados o mal configurados. En 2023, el 17% de los intentos de acceso no autorizado identificados por honeypots en la región Asia-Pacífico utilizó el protocolo Telnet, según datos de Shadowserver Foundation. Los principales vectores de ataque identificados incluyen:

– Credential stuffing y ataques de diccionario, aprovechando la ausencia de autenticación robusta y la reutilización de contraseñas.

– Interceptación de tráfico (sniffing), facilitada por la transferencia en texto plano de credenciales y comandos.

– Instalación de backdoors y malware, especialmente variantes de Mirai, Gafgyt y Mozi, mediante scripts automatizados tras el acceso inicial.

En cuanto a TTPs (Tácticas, Técnicas y Procedimientos), los ataques suelen alinearse con los identificadores MITRE ATT&CK T1078 (Valid Accounts), T1040 (Network Sniffing) y T1059 (Command and Scripting Interpreter). Como IoCs (Indicadores de Compromiso), se han detectado conexiones persistentes al puerto 23, presencia de binarios inusuales en rutas temporales y alteraciones en archivos de configuración de red.

Impacto y Riesgos

El impacto de mantener Telnet habilitado es sustancial. Las organizaciones afectadas pueden sufrir desde el robo de credenciales hasta la completa toma de control de sistemas críticos. En el caso de entidades gubernamentales, esto puede traducirse en filtraciones de información confidencial, interrupciones de servicios esenciales y daños reputacionales severos. Según estimaciones de Cyber Risk Analytics, las brechas asociadas a Telnet representaron pérdidas económicas globales superiores a 120 millones de dólares en 2023, de las cuales el 28% se concentró en la región Asia-Pacífico.

Además, la exposición a Telnet constituye un incumplimiento directo de normativas como el GDPR (artículo 32: seguridad del tratamiento) y la NIS2, que exige la aplicación de medidas técnicas y organizativas adecuadas para la protección de redes y sistemas de información.

Medidas de Mitigación y Recomendaciones

La mitigación de los riesgos asociados al uso de Telnet debe ser prioritaria en cualquier estrategia de ciberseguridad. Se recomiendan las siguientes acciones:

– Deshabilitar el servicio Telnet en todos los sistemas y dispositivos de red.

– Migrar a SSH (Secure Shell), asegurando la utilización de autenticación por clave pública y algoritmos de cifrado robustos.

– Implementar controles de acceso basados en listas blancas y segmentación de red.

– Monitorizar el tráfico de red para detectar intentos de conexión al puerto 23, utilizando SIEMs y sistemas IDS/IPS.

– Realizar campañas de concienciación y formación dirigidas a administradores y responsables de sistemas.

– Incluir la detección de Telnet como parte integral de las auditorías de cumplimiento y los ejercicios de pentesting.

Opinión de Expertos

Para el Dr. Javier Sánchez, analista jefe de amenazas en S21sec, «la persistencia de Telnet en las redes gubernamentales evidencia una preocupante brecha entre las recomendaciones técnicas y la realidad operativa. El caso de Taiwán demuestra que es posible eliminar este riesgo con la correcta combinación de políticas, formación y tecnologías». Por su parte, Laura Gómez, CISO de una multinacional tecnológica, advierte: «El uso de Telnet no solo expone a ataques externos, sino que puede ser aprovechado por insiders para movimientos laterales, aumentando la complejidad de la detección y respuesta».

Implicaciones para Empresas y Usuarios

Las organizaciones que mantengan Telnet activo están expuestas no solo a ataques directos, sino también a sanciones regulatorias y pérdida de confianza por parte de clientes y socios. La adopción de buenas prácticas en la gestión de protocolos y la vigilancia continua sobre los servicios expuestos deben ser elementos centrales en las políticas de seguridad corporativa. Para los usuarios, especialmente aquellos en entornos industriales (ICS/SCADA) o IoT, la recomendación es clara: verificar la configuración de dispositivos y exigir a los proveedores la eliminación de Telnet en futuras actualizaciones.

Conclusiones

Aunque el ejemplo de Taiwán demuestra que la erradicación de Telnet en entornos gubernamentales es viable, la región Asia-Pacífico en su conjunto sigue mostrando una preocupante resistencia al cambio. La persistencia de este protocolo supone una amenaza real y tangible para la seguridad de la información y la resiliencia operativa. El sector debe priorizar la aplicación de medidas técnicas y organizativas para eliminar Telnet, reforzando así la postura de seguridad ante un panorama de amenazas cada vez más sofisticado.

(Fuente: www.darkreading.com)