Cibercriminales explotan vulnerabilidad crítica en el tema WordPress “Alone” para comprometer sitios web

Introducción

En los últimos días, equipos de respuesta a incidentes y analistas SOC han detectado una campaña activa de explotación contra la vulnerabilidad CVE-2025-5394, presente en el tema “Alone – Charity Multipurpose Non-profit WordPress Theme”. Esta brecha de seguridad, catalogada con un CVSS de 9.8, permite a actores maliciosos tomar control total de sitios web vulnerables mediante la carga arbitraria de archivos. La alerta proviene de Wordfence y del investigador de seguridad Thái An, quien identificó y reportó la falla. El presente artículo examina en profundidad el contexto, las implicaciones técnicas y los pasos críticos para mitigar este riesgo.

Contexto del Incidente

El tema “Alone” es ampliamente utilizado por organizaciones sin ánimo de lucro y entidades caritativas, lo que incrementa el riesgo para sectores sensibles. Según estadísticas de WordPress, miles de sitios web en todo el mundo emplean este tema, lo que convierte la vulnerabilidad en un vector de ataque de alto impacto. La explotación masiva ha sido facilitada por la disponibilidad de exploits públicos y la rapidez con la que los atacantes han incorporado este vector a sus arsenales.

Detalles Técnicos

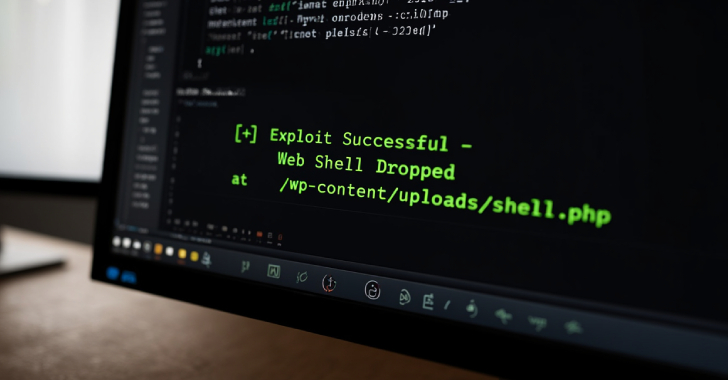

La vulnerabilidad CVE-2025-5394 reside en la funcionalidad de carga de archivos del tema “Alone”, permitiendo la subida de archivos sin validación adecuada, incluso fuera de los formatos permitidos. Esto habilita la ejecución de código arbitrario en el sistema afectado, normalmente mediante la carga de webshells PHP. Los atacantes pueden entonces ejecutar comandos, modificar la configuración del sitio, instalar puertas traseras persistentes y exfiltrar información sensible.

Vectores de ataque y TTP (Tácticas, Técnicas y Procedimientos) observados:

– Vector de ataque: Solicitudes HTTP POST a puntos finales del tema responsables de la gestión de archivos.

– Técnica MITRE ATT&CK: Exploitation for Client Execution (T1203), Valid Accounts (T1078), y Web Shell (T1505.003).

– Indicadores de Compromiso (IoC): Presencia de archivos PHP sospechosos en directorios de uploads, accesos inusuales a endpoints del tema, y modificaciones en la base de datos relacionadas con usuarios administradores.

– Frameworks y herramientas detectados: Uso de Metasploit y Cobalt Strike para la automatización de la explotación y movimiento lateral posterior al compromiso inicial.

Versiones afectadas: Todas las versiones de “Alone – Charity Multipurpose Non-profit WordPress Theme” anteriores al parche lanzado el 13 de junio de 2024.

Impacto y Riesgos

El impacto potencial es crítico: la explotación exitosa otorga al atacante control total sobre el sitio, permitiendo desde la desfiguración hasta la inclusión de malware para campañas de phishing, distribución de ransomware o robo de credenciales. Un riesgo añadido es el cumplimiento normativo: la exposición de datos personales puede desencadenar investigaciones bajo el RGPD y sanciones económicas significativas. Además, la reputación de las organizaciones afectadas, especialmente ONGs y entidades caritativas, puede verse gravemente dañada.

Se estima que más del 60% de las instalaciones activas de este tema seguían sin parchear a fecha del 15 de junio de 2024, lo que implica un riesgo exponencial para cientos de organizaciones.

Medidas de Mitigación y Recomendaciones

Wordfence y otros proveedores de seguridad recomiendan las siguientes acciones inmediatas:

1. **Actualización urgente:** Aplicar el parche de seguridad proporcionado por el desarrollador del tema. Las versiones posteriores al 13/06/2024 incluyen la corrección.

2. **Revisión de archivos:** Auditar los directorios de uploads y wp-content en busca de archivos no autorizados o modificaciones recientes.

3. **Monitorización de logs:** Analizar los registros de acceso y error para detectar patrones de explotación o movimientos laterales.

4. **Restricción de permisos:** Limitar los permisos de usuario y deshabilitar la carga de archivos para roles que no lo requieran explícitamente.

5. **Implementación de WAF:** Configurar reglas específicas en el firewall de aplicaciones web para bloquear patrones de carga sospechosos.

6. **Revisión de cuentas:** Verificar la integridad de las cuentas de usuario y restablecer contraseñas administrativas.

Opinión de Expertos

Varios especialistas en ciberseguridad han señalado la importancia de la gestión de parches en el ecosistema WordPress, donde la cadena de suministro de plugins y temas es un vector frecuente de ataque. “Este incidente subraya la necesidad de una vigilancia continua y la aplicación proactiva de actualizaciones, especialmente en entornos donde los recursos y la visibilidad suelen ser limitados, como ocurre en muchas ONGs”, afirma Laura Sánchez, analista de amenazas en una consultora europea.

Implicaciones para Empresas y Usuarios

Las organizaciones afectadas no solo enfrentan el riesgo técnico inmediato, sino también posibles consecuencias legales y de imagen. La obligación de notificar incidentes bajo la GDPR, junto con los requisitos de la Directiva NIS2 para entidades esenciales, hace que la falta de respuesta rápida pueda acarrear multas de hasta el 4% de la facturación global anual. Por otro lado, los administradores de sistemas y consultores deben reforzar las auditorías periódicas en entornos WordPress y sensibilizar a los responsables sobre la criticidad de mantener actualizado el stack de software.

Conclusiones

La explotación activa de la vulnerabilidad CVE-2025-5394 en el tema “Alone” de WordPress ejemplifica los riesgos inherentes a las cadenas de suministro en plataformas web ampliamente adoptadas. La rápida respuesta mediante parches y la aplicación de buenas prácticas de seguridad son esenciales para minimizar el impacto. La colaboración entre investigadores, proveedores de seguridad y administradores de sistemas será clave para anticipar y contener futuras amenazas en el ecosistema WordPress.

(Fuente: feeds.feedburner.com)