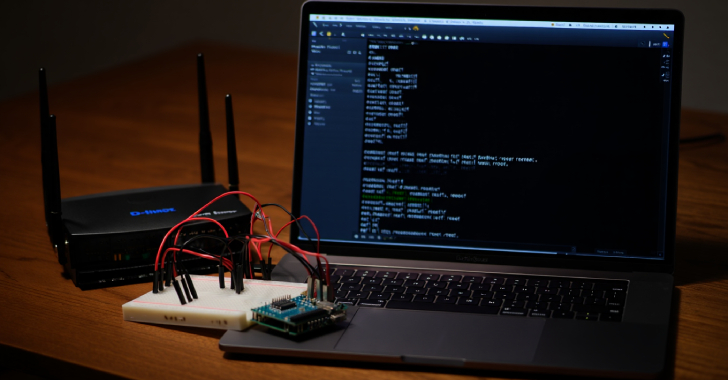

CISA alerta sobre explotación activa de vulnerabilidades críticas en routers D-Link

Introducción

El 18 de junio de 2024, la Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA) ha actualizado su catálogo de Vulnerabilidades Conocidas Explotadas (KEV), incorporando tres fallos graves que afectan a routers D-Link. A pesar de que estas vulnerabilidades fueron descubiertas entre 2020 y 2022, la inclusión en KEV obedece a la detección de actividad maliciosa en la actualidad, lo que subraya el riesgo persistente de dispositivos legacy y la importancia de la vigilancia continua en el inventario de activos conectados.

Contexto del Incidente

D-Link, fabricante ampliamente implantado en entornos domésticos y pequeñas oficinas, ha sido históricamente objetivo de campañas de explotación debido a la dispersión de sus dispositivos y a su ciclo de vida de soporte relativamente corto. Las vulnerabilidades añadidas al catálogo KEV por CISA son las siguientes:

– CVE-2020-25078 (CVSS 7.5)

– CVE-2020-24579

– CVE-2022-26258

Todas ellas afectan a varios modelos de routers D-Link, muchos de los cuales han alcanzado el fin de soporte (EOL), lo que complica la aplicación de parches y la mitigación directa.

Detalles Técnicos

CVE-2020-25078 presenta un fallo no especificado en el firmware de routers D-Link que permite a un atacante remoto ejecutar comandos arbitrarios en el dispositivo, comprometiendo la integridad y confidencialidad del tráfico de red. El CVSS de 7.5 lo cataloga como alta severidad. La explotación se realiza habitualmente mediante el envío de peticiones HTTP manipuladas que el router no valida correctamente, lo que permite la ejecución de código remoto (RCE).

CVE-2020-24579 y CVE-2022-26258, aunque con detalles técnicos menos difundidos, siguen patrones similares: escalada de privilegios y acceso no autorizado a la funcionalidad administrativa del dispositivo. El vector principal es la exposición de interfaces de gestión (web o telnet) a Internet, frecuentemente con credenciales por defecto o sin autenticación robusta.

Según TTPs documentados en MITRE ATT&CK, los atacantes aprovechan técnicas como «Exploitation of Remote Services» (T1210) y «Valid Accounts» (T1078), usando exploits disponibles públicamente en repositorios como Exploit-DB y módulos de Metasploit. Se han detectado indicadores de compromiso (IoC), como patrones inusuales de tráfico hacia direcciones IP desconocidas, creación de usuarios administrativos no autorizados y modificación de reglas de firewall internas.

Impacto y Riesgos

El impacto potencial de estas vulnerabilidades es significativo, especialmente en redes corporativas donde los routers afectados pueden servir como punto de entrada para movimientos laterales, filtración de datos o despliegue de botnets IoT. Se han documentado campañas de malware como Mirai y Gafgyt que automatizan la explotación de estos fallos, comprometiendo miles de dispositivos y facilitando ataques DDoS de gran escala.

CISA advierte que la explotación activa puede derivar en la interceptación de credenciales, espionaje de tráfico, secuestro de sesiones o incluso la incorporación de los routers a infraestructuras de comando y control (C2). El riesgo se agrava por la falta de actualizaciones de seguridad en dispositivos legacy y la exposición de interfaces de gestión a Internet sin medidas de segmentación o filtrado.

Medidas de Mitigación y Recomendaciones

CISA recomienda de manera urgente:

– Identificar y segmentar todos los dispositivos D-Link en inventario, especialmente los modelos afectados.

– Deshabilitar la administración remota y restringir el acceso a la interfaz de gestión mediante listas de control de acceso (ACL).

– Cambiar credenciales por defecto y habilitar autenticación multifactor siempre que sea posible.

– Monitorizar logs y tráfico para detectar IoCs relacionados con actividad sospechosa.

– Sustituir dispositivos EOL por soluciones soportadas y actualizadas.

– Aplicar microsegmentación y políticas de firewall que impidan el acceso no autorizado desde redes externas.

Para organizaciones sujetas a normativas como GDPR o la inminente NIS2, la explotación de estos dispositivos puede acarrear sanciones económicas y responsabilidades legales en caso de brecha de datos personales.

Opinión de Expertos

Expertos en ciberseguridad consultados destacan que la persistencia de dispositivos legacy sin soporte en entornos críticos es uno de los principales vectores de ataque hoy en día. «El ciclo de vida de los dispositivos IoT y de red rara vez se alinea con las políticas de gestión de vulnerabilidades», señala un analista SOC. Desde el ámbito del pentesting, se recalca la facilidad con la que se pueden identificar routers vulnerables mediante escaneos automatizados con herramientas como Shodan o Nmap.

Implicaciones para Empresas y Usuarios

La explotación de vulnerabilidades en routers D-Link no solo pone en riesgo la seguridad técnica de la infraestructura, sino que puede ser utilizada como punto de entrada para ataques más complejos, afectando la continuidad de negocio y la reputación corporativa. Las empresas deben considerar la gestión proactiva de activos y la sustitución planificada de hardware obsoleto como parte de su estrategia de ciberresiliencia.

Conclusiones

La actualización del catálogo KEV por parte de CISA pone de manifiesto la importancia de la vigilancia constante sobre dispositivos legacy y la necesidad de estrategias de mitigación ante la explotación activa de vulnerabilidades históricas. La gestión de parches, la restricción de acceso y la monitorización continua son fundamentales para reducir la superficie de ataque y cumplir con los requisitos regulatorios actuales.

(Fuente: feeds.feedburner.com)