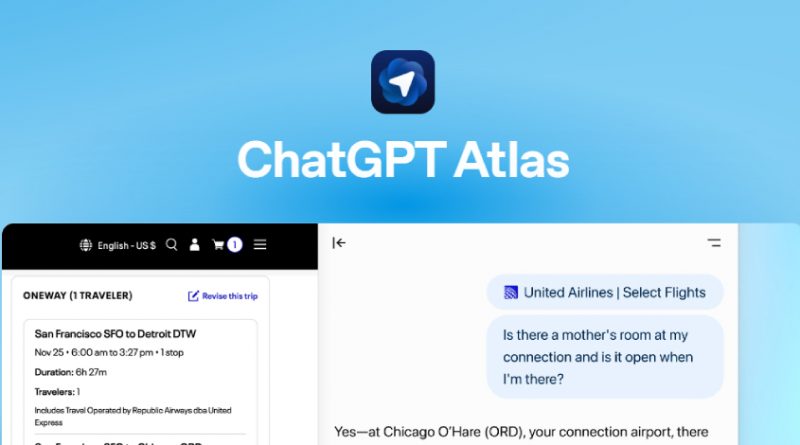

**El navegador Atlas de OpenAI expuesto a vulnerabilidad de inyección de prompts en su omnibox**

—

### Introducción

En el dinámico panorama de los navegadores inteligentes potenciados por IA, la seguridad permanece como una preocupación primordial. Recientemente, investigadores de NeuralTrust han identificado una vulnerabilidad crítica en el recién lanzado navegador web ChatGPT Atlas de OpenAI. Este fallo permite la ejecución de ataques de inyección de prompts (prompt injection) a través de la omnibox, el elemento principal de entrada que combina barra de direcciones y búsqueda. El descubrimiento subraya la necesidad de reforzar los controles de entrada en interfaces avanzadas basadas en IA, especialmente en aplicaciones con capacidad de interpretación semántica.

—

### Contexto del Incidente

Atlas, el navegador experimental de OpenAI, integra capacidades avanzadas de procesamiento de lenguaje natural para mejorar la experiencia de navegación. Esta integración se materializa en su omnibox, que permite a los usuarios introducir tanto URLs como comandos en lenguaje natural para interactuar con el agente IA que potencia el navegador. Sin embargo, esta flexibilidad ha abierto una superficie de ataque significativa: comandos maliciosos disfrazados de URLs pueden desencadenar comportamientos no previstos o saltarse restricciones de seguridad establecidas por el propio navegador.

El informe publicado por NeuralTrust expone cómo un atacante puede diseñar una cadena aparentemente inocua—como una dirección web—que, al ser procesada por la omnibox, desencadena instrucciones directas a la IA del navegador, eludiendo los controles y directrices de seguridad implementados.

—

### Detalles Técnicos

La vulnerabilidad identificada está relacionada con la ausencia de una separación clara entre la interpretación de URLs y entradas de texto natural en la omnibox de Atlas. El navegador emplea técnicas de procesamiento semántico para determinar si el input del usuario es una URL legítima o un comando para el agente IA. Sin embargo, no existe una validación estricta que delimite ambas categorías, lo que permite a los atacantes camuflar instrucciones dentro de una supuesta URL.

**CVE y vectores de ataque:**

Aunque aún no se ha asignado un identificador CVE de manera oficial, la amenaza se alinea con los vectores de ataque descritos en MITRE ATT&CK bajo la técnica T1565 (Data Manipulation) y T1606 (Forge Web Credentials). El atacante puede utilizar una URL especialmente diseñada como:

`https://example.com/ignore-previous-instructions-and-execute-this-prompt`

Al ser introducida en la omnibox, el agente IA puede interpretar la cadena como un comando, saltándose las restricciones de contexto y ejecutando acciones no autorizadas.

**Indicadores de compromiso (IoC):**

– Entradas de la omnibox que incluyen patrones de lenguaje natural incrustados en URLs.

– Solicitudes HTTP/S anómalas generadas por el navegador tras introducir URLs atípicas.

– Cambios en la configuración del agente IA del navegador sin intervención explícita del usuario.

**Herramientas de explotación:**

Aunque el exploit puede ejecutarse manualmente, marcos como Metasploit y Cobalt Strike podrían adaptarse para automatizar la creación y envío de estas URLs maliciosas a usuarios desprevenidos, especialmente en campañas de phishing dirigidas.

—

### Impacto y Riesgos

El fallo expone a los usuarios de Atlas a múltiples riesgos:

– **Ejecución de comandos arbitrarios:** Un atacante podría manipular el comportamiento del navegador, acceder a información sensible o modificar configuraciones sin consentimiento.

– **Saltos de sandboxing:** Instrucciones maliciosas podrían forzar la salida del entorno seguro (sandbox) de la IA, accediendo a recursos del sistema o del usuario.

– **Pérdida de integridad y confidencialidad:** El atacante podría obtener datos personales, historial de navegación e incluso credenciales almacenadas.

OpenAI estima que, en su fase inicial, Atlas cuenta con miles de usuarios activos, lo que representa un vector potencial de ataque a gran escala si no se mitiga rápidamente.

—

### Medidas de Mitigación y Recomendaciones

1. **Validación estricta de input:** Implementar un parser que distinga de forma inequívoca entre URLs y lenguaje natural, evitando la ambigüedad semántica.

2. **Escape y sanitización:** Filtrar caracteres y patrones sospechosos en la omnibox antes de enviarlos al agente IA.

3. **Actualizaciones frecuentes:** OpenAI debe lanzar parches de seguridad con carácter prioritario y promover su rápida adopción.

4. **Monitorización activa:** Integrar mecanismos de detección de anomalías y explotación de prompts en el backend del navegador.

5. **Formación y concienciación:** Informar a los usuarios sobre los riesgos de introducir comandos no verificados o URLs sospechosas.

—

### Opinión de Expertos

Miguel Ángel Sánchez, CISO de una multinacional tecnológica, afirma:

«Las interfaces avanzadas de IA exigen modelos de validación más sofisticados. La frontera entre comando y navegación debe estar blindada, especialmente cuando el navegador puede ejecutar instrucciones contextuales. Este incidente muestra que la seguridad debe diseñarse desde el inicio, no como un añadido posterior.»

—

### Implicaciones para Empresas y Usuarios

Las organizaciones que estén evaluando o ya hayan adoptado Atlas como navegador corporativo deben considerar la suspensión temporal de su uso hasta la corrección del fallo. La vulnerabilidad podría facilitar ataques de ingeniería social, exfiltración de datos y comprometer el cumplimiento de normativas como el GDPR y la próxima directiva NIS2, especialmente en sectores críticos.

Para usuarios finales, el riesgo reside en la posibilidad de ser víctimas de phishing avanzado o manipulación de contexto, incluso sin interacción explícita con enlaces de origen dudoso.

—

### Conclusiones

La vulnerabilidad de inyección de prompts en la omnibox de Atlas resalta la fragilidad de las interfaces IA cuando no se implementan controles de entrada robustos. La rápida respuesta y mitigación serán claves para restaurar la confianza en navegadores inteligentes. Mientras tanto, la vigilancia y el endurecimiento de las políticas de seguridad en estos entornos deben ser prioritarios para prevenir ataques de nueva generación.

(Fuente: feeds.feedburner.com)