Grave vulnerabilidad en async-tar y forks permite ejecución remota de código: análisis y mitigación

Introducción

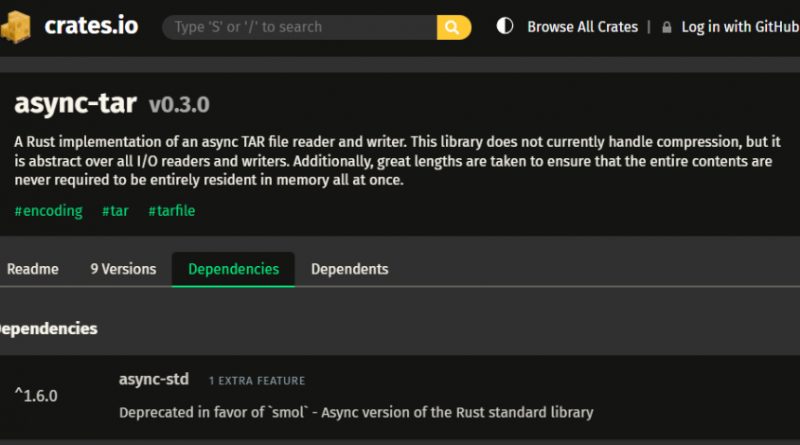

En los últimos días, la comunidad de ciberseguridad ha sido alertada sobre una vulnerabilidad crítica que afecta a la popular librería async-tar desarrollada en Rust, así como a varios de sus forks, incluido tokio-tar. El fallo, identificado como CVE-2025-62518 y apodado TARmageddon por la firma de seguridad Edera, supone un riesgo elevado (CVSS 8.1) de ejecución remota de código (RCE) en aplicaciones que utilizan estas librerías para procesar archivos TAR de forma asíncrona. En este artículo, realizamos un análisis técnico exhaustivo de la vulnerabilidad, sus implicaciones para infraestructuras empresariales y las mejores prácticas para mitigar el riesgo.

Contexto del Incidente o Vulnerabilidad

La librería async-tar es ampliamente utilizada en entornos de desarrollo modernos basados en Rust para manipular archivos TAR de forma eficiente y segura en aplicaciones concurrentes y asincrónicas. Su integración es habitual en sistemas de almacenamiento, servicios de backup, plataformas de despliegue continuo y aplicaciones cloud-native. Los forks como tokio-tar extienden su funcionalidad permitiendo su uso en el popular framework Tokio, clave en el ecosistema Rust.

La vulnerabilidad fue identificada por Edera a finales de agosto de 2025, durante una auditoría de seguridad en proyectos que gestionan archivos comprimidos. La rapidez en la divulgación obedece al potencial impacto sobre sistemas que dependen de estas librerías en entornos de producción, dada la popularidad de Rust en desarrollos orientados a la seguridad.

Detalles Técnicos

CVE asignada: CVE-2025-62518

Gravedad (CVSS v3.1): 8.1 (Alta)

El fallo reside en la validación insuficiente de los nombres de archivo y rutas internas al descomprimir archivos TAR. Un actor malicioso puede confeccionar un archivo TAR especialmente manipulado con rutas que contienen secuencias ‘../’ (path traversal), caracteres nulos o rutas absolutas. Al procesar estos archivos, async-tar y forks como tokio-tar pueden sobrescribir archivos arbitrarios fuera del directorio de destino especificado por la aplicación.

El exploit puede permitir la escritura de archivos en ubicaciones sensibles, como directorios de configuración, binarios o scripts ejecutables, abriendo la puerta a la ejecución remota de código si el entorno lo permite (por ejemplo, sobrescribiendo archivos ejecutables o scripts invocados por el sistema). La vulnerabilidad se agrava en aplicaciones que procesan archivos TAR provenientes de fuentes externas o usuarios no autenticados.

Vectores de ataque:

– Archivo TAR malicioso transmitido vía API, formulario web, servicio REST, etc.

– Despliegue automatizado de paquetes o imágenes que utilizan async-tar en pipelines CI/CD.

– Integración en frameworks de backup, restauración o sincronización de archivos.

TTPs MITRE ATT&CK:

– TA0002: Execution

– TA0003: Persistence (modificación de ficheros críticos)

– T1059: Command and Scripting Interpreter (si se logra ejecutar código)

Indicadores de compromiso (IoC):

– Presencia de archivos TAR con rutas inusuales o secuencias ‘../’

– Modificaciones inesperadas en directorios fuera del path de destino

– Registros de acceso o errores durante operaciones de extracción

Impacto y Riesgos

Según estimaciones conservadoras, cientos de proyectos open source y soluciones empresariales podrían estar afectados, dada la popularidad de async-tar y tokio-tar en el ecosistema Rust. El impacto potencial abarca desde la manipulación de archivos y denegación de servicio, hasta la ejecución remota de código con los privilegios del proceso afectado.

A nivel económico, los ataques exitosos pueden implicar paralización de servicios, pérdida de datos, violaciones de confidencialidad y sanciones regulatorias bajo normativas como GDPR o la Directiva NIS2 para operadores de servicios esenciales y proveedores de infraestructuras digitales.

Medidas de Mitigación y Recomendaciones

1. Actualizar de inmediato async-tar, tokio-tar y forks afectados a las versiones parcheadas tan pronto como estén disponibles.

2. Implementar controles adicionales en la validación de rutas antes de descomprimir archivos TAR, evitando la escritura fuera de los directorios permitidos.

3. Aislar los procesos que manipulan archivos TAR mediante mecanismos de sandboxing (por ejemplo, contenedores con permisos mínimos).

4. Monitorizar logs en busca de actividades anómalas y aplicar reglas de detección específicas en SIEM/SOC para identificar intentos de explotación.

5. Revisar los pipelines de CI/CD y asegurar la validación de artefactos antes del despliegue.

6. En entornos regulados, documentar las acciones correctivas para demostrar cumplimiento ante auditores (GDPR, NIS2).

Opinión de Expertos

Expertos en ciberseguridad como la propia Edera y analistas de CERTs nacionales coinciden en que TARmageddon subraya la importancia de no confiar ciegamente en librerías de manipulación de archivos, incluso en lenguajes considerados “seguros” como Rust. “Este caso demuestra que la seguridad del software no es una cuestión resuelta por el lenguaje, sino por el diseño y la revisión continua”, afirma un investigador de ElevenPaths.

Implicaciones para Empresas y Usuarios

Para las empresas, el riesgo va más allá del fallo puntual: expone la necesidad de analizar la cadena de suministro de software, realizar inventario de dependencias y aplicar actualizaciones de seguridad de forma proactiva. Los usuarios finales podrían ver comprometidos sus datos si emplean aplicaciones afectadas para compartir o almacenar archivos.

Conclusiones

La vulnerabilidad CVE-2025-62518 en async-tar y sus forks representa una amenaza significativa para sistemas modernos que gestionan archivos comprimidos en Rust. La rápida acción mediante actualizaciones, controles de validación y detección temprana es imprescindible para mitigar el riesgo. Este incidente refuerza la necesidad de adoptar una visión holística de la seguridad en el desarrollo y explotación de software crítico.

(Fuente: feeds.feedburner.com)