Grave vulnerabilidad en el motor Blink permite el colapso inmediato de navegadores Chromium

Introducción

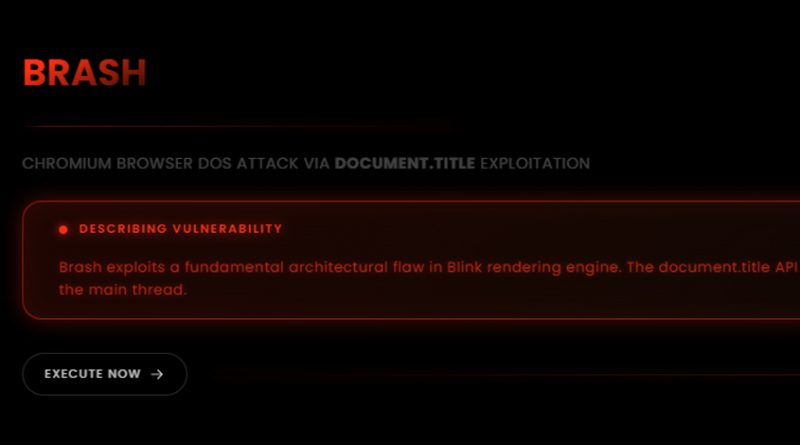

En los últimos días, la comunidad de ciberseguridad ha sido alertada sobre una vulnerabilidad crítica que afecta al motor de renderizado Blink, empleado ampliamente por navegadores basados en Chromium como Google Chrome, Microsoft Edge, Opera y Brave. Detectada y divulgada públicamente por el investigador de seguridad Jose Pino, la falla—bautizada como “Brash”—permite provocar la caída completa del navegador en cuestión de segundos mediante una explotación dirigida de ciertas operaciones en el DOM. El descubrimiento pone en jaque la robustez de la arquitectura subyacente de los navegadores Chromium y plantea desafíos urgentes tanto para los equipos defensivos como para los desarrolladores de software.

Contexto del Incidente o Vulnerabilidad

Blink es el motor de renderizado responsable del procesamiento y visualización de páginas web en navegadores Chromium. Su fiabilidad y seguridad son cruciales para la navegación moderna, ya que Chromium ostenta más del 70% de cuota de mercado global. La vulnerabilidad Brash se aprovecha de un fallo arquitectónico en la gestión de ciertas operaciones del DOM (Document Object Model), exponiendo a millones de usuarios y organizaciones a riesgos de interrupción de servicio y potenciales ataques de denegación de servicio (DoS).

La divulgación se ha producido en un momento especialmente sensible, dado el creciente uso de navegadores Chromium en entornos corporativos y la presión regulatoria que exige una respuesta diligente ante incidentes de seguridad (NIS2, GDPR). Los principales fabricantes han sido notificados, pero aún no se dispone de un parche universal, lo que eleva la criticidad del hallazgo.

Detalles Técnicos

El defecto, identificado bajo el nombre en clave Brash, reside en la manera en que Blink maneja determinadas operaciones del DOM. Cuando un sitio web o atacante ejecuta un conjunto específico de manipulaciones sobre nodos del DOM, se desencadena una condición anómala que agota los recursos del motor de renderizado, llevando a un crash inminente del navegador en un intervalo de entre 15 y 60 segundos.

Aunque la vulnerabilidad aún no cuenta con un CVE asignado, los detalles técnicos compartidos por Pino indican que el exploit es fácilmente reproducible mediante JavaScript estándar y no requiere privilegios elevados ni la instalación de software adicional. Los vectores de ataque más probables incluyen:

– Ejecución de código JavaScript malicioso en sitios web legítimos mediante XSS.

– Inserción de scripts manipulados en campañas de phishing o anuncios publicitarios.

– Uso en ataques a través de marcos embebidos (iframes) en portales de alta concurrencia.

Tácticas, Técnicas y Procedimientos (TTP) alineados con MITRE ATT&CK:

– T1499 – Denial of Service (DoS).

– T1059 – Command and Scripting Interpreter (en el contexto de ejecución de JavaScript).

Indicadores de Compromiso (IoC):

– Caídas súbitas y repetidas de navegadores Chromium.

– Registros de errores en crash reports relacionados con el parsing del DOM.

– Aumento anómalo de consumo de CPU y memoria en procesos de renderizado.

Impacto y Riesgos

El principal riesgo asociado a Brash es la interrupción del servicio, con capacidad para afectar a usuarios individuales y a infraestructuras empresariales que dependen de navegadores Chromium para aplicaciones críticas. Según estimaciones preliminares, más de 2.500 millones de dispositivos podrían estar expuestos a ataques DoS, con potenciales pérdidas económicas derivadas de la inoperatividad de servicios, pérdida de productividad y afectación a operaciones digitales.

Además, aunque la vulnerabilidad no permite ejecución arbitraria de código por sí misma, su facilidad de explotación podría ser utilizada como vector complementario en campañas más sofisticadas, interrumpiendo procesos de autenticación, sesiones de banca online o sistemas de gestión internos.

Medidas de Mitigación y Recomendaciones

A la espera de un parche oficial, los equipos de seguridad deben implementar medidas defensivas inmediatas:

– Restringir la ejecución de scripts no confiables mediante políticas CSP (Content Security Policy).

– Monitorizar logs de navegación en endpoints para detectar patrones de crash repetitivos.

– Utilizar soluciones EDR capaces de identificar anomalías en procesos de navegador.

– Desplegar bloqueadores de scripts y extensiones de seguridad como medida temporal.

– Valorar la segmentación de usuarios críticos hacia navegadores alternativos no basados en Chromium mientras se resuelve el incidente.

Opinión de Expertos

Varios analistas del sector, incluyendo responsables de equipos SOC y pentesters, han calificado la vulnerabilidad como de “alta criticidad” debido a su bajo umbral de explotación y el impacto masivo potencial. “La arquitectura de Blink demuestra aquí una debilidad fundamental en la gestión del DOM, recordándonos la importancia de pruebas continuas en entornos de producción y la revisión periódica de componentes de código abierto”, apunta un CISO de una entidad financiera europea.

Implicaciones para Empresas y Usuarios

La explotación de Brash no solo supone un riesgo técnico sino también regulatorio. Bajo el GDPR y la nueva Directiva NIS2, la caída prolongada de servicios esenciales puede derivar en sanciones y en la obligación de notificación a las autoridades de protección de datos. Las empresas deben actualizar sus planes de respuesta a incidentes y comunicar proactivamente a sus usuarios las medidas adoptadas.

Conclusiones

La vulnerabilidad Brash en Blink subraya la importancia de la vigilancia continua en la cadena de suministro de software y la necesidad de estrategias de defensa en profundidad. La comunidad espera una solución rápida por parte de los desarrolladores de Chromium, mientras que los profesionales de ciberseguridad deben permanecer alerta ante posibles campañas de explotación masiva en los próximos días.

(Fuente: feeds.feedburner.com)