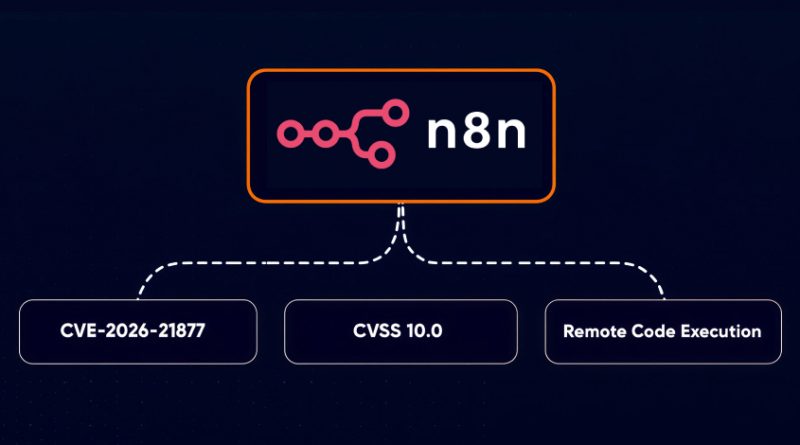

Grave vulnerabilidad en n8n permite ejecución remota de código autenticado (CVE-2026-21877)

Introducción

El panorama de la automatización de flujos de trabajo open-source ha recibido recientemente una alerta crítica: n8n, una plataforma ampliamente utilizada en entornos DevOps y de integración continua, ha informado de una vulnerabilidad de severidad máxima que afecta a múltiples versiones de su software. Catalogada como CVE-2026-21877 y con una puntuación CVSS de 10.0, este fallo permite la ejecución remota de código (RCE) por parte de usuarios autenticados. La gravedad de esta vulnerabilidad requiere una atención inmediata por parte de responsables de seguridad, administradores y equipos SOC.

Contexto del Incidente o Vulnerabilidad

n8n es una herramienta de automatización de procesos y orquestación de tareas que ha ganado popularidad por su naturaleza open-source, su capacidad de integración con múltiples servicios y su flexibilidad para crear flujos complejos. Sin embargo, su amplia adopción también la convierte en un objetivo atractivo para actores maliciosos. El aviso de seguridad publicado por el equipo de n8n destaca que, en determinadas condiciones, un usuario autenticado puede desencadenar la ejecución de código arbitrario en el servidor, comprometiendo la integridad y confidencialidad de los sistemas afectados.

Detalles Técnicos

La vulnerabilidad ha sido registrada bajo el identificador CVE-2026-21877 y afecta a todas las versiones de n8n anteriores a la 1.42.0. El vector de ataque principal requiere que el atacante disponga de credenciales válidas con permisos de usuario estándar, lo que reduce la superficie de ataque pero no minimiza la gravedad, dado que muchas implementaciones de n8n permiten la creación de usuarios para automatizaciones o integraciones externas.

Según el análisis publicado, la vulnerabilidad reside en la forma en que n8n procesa ciertos flujos de trabajo (workflows) y scripts personalizados, permitiendo la inyección y ejecución de código no autorizado bajo el contexto del proceso del servidor n8n. Este comportamiento puede ser explotado mediante la manipulación de nodos que admiten la ejecución de código JavaScript (por ejemplo, “Function” o “Code” nodes), abusando de la validación insuficiente del input del usuario autenticado.

En términos de MITRE ATT&CK, el fallo se alinea principalmente con la técnica T1059 (Command and Scripting Interpreter), combinada con T1078 (Valid Accounts), ya que el atacante requiere acceso autenticado. Los Indicadores de Compromiso (IoC) conocidos incluyen logs de ejecución de scripts no reconocidos, modificaciones inesperadas en los flujos de trabajo y conexiones de red salientes desde el servidor de n8n hacia destinos no habituales.

Ya se han detectado PoC (Proof of Concept) funcionales en repositorios públicos y foros de seguridad, y existe un módulo específico para Metasploit que automatiza la explotación, incrementando el nivel de amenaza para sistemas no actualizados.

Impacto y Riesgos

El impacto potencial de esta vulnerabilidad es significativo: un atacante con acceso autenticado puede ejecutar comandos arbitrarios, desplegar backdoors, exfiltrar información sensible o pivotar hacia otros sistemas internos. Organizaciones que utilicen n8n en entornos productivos sin segmentación de red adecuada podrían ver comprometidos flujos críticos de automatización, integraciones con sistemas ERP/CRM o incluso sufrir movimientos laterales hacia infraestructuras más sensibles.

Se estima que más de 30.000 instancias de n8n están expuestas directamente a Internet, según datos de Shodan. Empresas de todos los tamaños, desde startups hasta grandes corporaciones, podrían estar en riesgo, especialmente aquellas que no han aplicado actualizaciones recientes o siguen utilizando configuraciones por defecto.

Medidas de Mitigación y Recomendaciones

El equipo de n8n ha publicado la versión 1.42.0, que corrige esta vulnerabilidad. Se recomienda encarecidamente actualizar a la versión parcheada lo antes posible. Para entornos donde la actualización inmediata no sea viable, se aconseja:

– Limitar el acceso de usuarios autenticados, revisando y restringiendo permisos.

– Monitorizar logs en busca de ejecuciones de código anómalas o flujos de trabajo no reconocidos.

– Implementar segmentación de red y restringir el acceso a n8n sólo desde direcciones IP de confianza.

– Deshabilitar nodos de ejecución de código arbitrario si no son estrictamente necesarios.

– Realizar auditorías de seguridad periódicas y aplicar medidas de hardening en la infraestructura de hosting.

Opinión de Expertos

Especialistas en ciberseguridad como Javier Olivares, consultor de Red Team, advierten que “la ejecución remota de código autenticada suele ser una de las vulnerabilidades más explotadas en entornos DevOps, ya que la confianza excesiva en usuarios internos puede desembocar en ataques internos o escaladas de privilegios, especialmente si se combinan con credenciales filtradas en repositorios públicos”.

Por su parte, analistas de Threat Intelligence recuerdan que “el desarrollo acelerado y la integración continua tienen que ir acompañados de una gestión proactiva de vulnerabilidades, especialmente en plataformas de automatización que actúan como puente entre sistemas críticos”.

Implicaciones para Empresas y Usuarios

Desde la perspectiva legal y regulatoria, la explotación de esta vulnerabilidad podría implicar incidentes de fuga de datos bajo el marco del GDPR, lo que conllevaría obligaciones de notificación y potenciales sanciones económicas. Asimismo, el nuevo marco NIS2 incrementa las exigencias de ciberresiliencia para infraestructuras críticas, haciendo aún más relevante la aplicación oportuna de parches y el monitoreo continuo.

Para los usuarios finales, la recomendación es no reutilizar credenciales y reportar cualquier comportamiento anómalo en los flujos de trabajo automatizados.

Conclusiones

La vulnerabilidad CVE-2026-21877 en n8n es un recordatorio contundente de la importancia de la gestión de identidades, la validación adecuada de entradas y la rápida aplicación de parches. Dada la criticidad del fallo y la disponibilidad de exploits públicos, urge priorizar la actualización y reforzar las medidas defensivas en todos los despliegues de n8n expuestos. La colaboración entre equipos de desarrollo y seguridad es, una vez más, clave para mitigar el riesgo en entornos de automatización modernos.

(Fuente: feeds.feedburner.com)