Grave vulnerabilidad en NVIDIA Container Toolkit pone en jaque la seguridad de servicios AI en la nube

Introducción

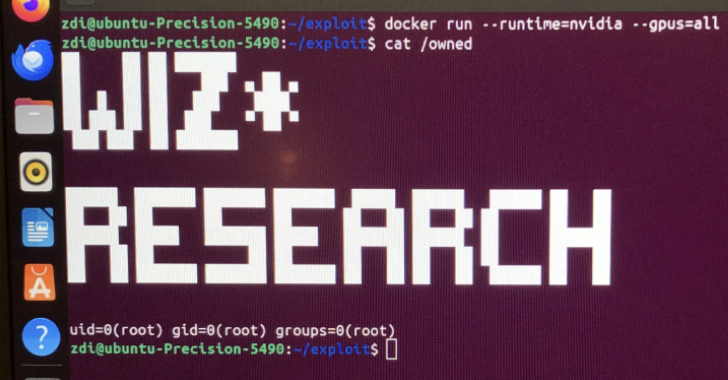

En el ámbito de la seguridad de contenedores, la detección de nuevas vulnerabilidades críticas exige una respuesta inmediata y coordinada por parte de los profesionales del sector. Recientemente, investigadores han revelado una grave brecha de seguridad en NVIDIA Container Toolkit, una herramienta clave para la ejecución de cargas de trabajo con aceleración GPU en entornos de contenedores. Esta vulnerabilidad, identificada como CVE-2025-23266 y bautizada como “NVIDIAScape” por la firma de seguridad Wiz, propiedad de Google, amenaza la integridad de entornos cloud utilizados para inteligencia artificial y aprendizaje automático, especialmente aquellos gestionados y compartidos.

Contexto del Incidente o Vulnerabilidad

NVIDIA Container Toolkit es ampliamente utilizado en soluciones de IA empresarial, plataformas cloud y entornos de virtualización que requieren acceso a GPU. Su popularidad en infraestructuras de Machine Learning y Deep Learning, tanto en entornos locales como en la nube (AWS, Google Cloud, Azure), lo ha convertido en un target atractivo para actores maliciosos. El toolkit facilita la integración entre contenedores Docker y hardware NVIDIA, permitiendo asignar recursos de GPU de forma eficiente y transparente.

La vulnerabilidad afecta a todas las plataformas soportadas por NVIDIA Container Toolkit hasta la fecha de publicación, abarcando versiones previas a la actualización de seguridad emitida en junio de 2024. El hallazgo fue reportado a NVIDIA por Wiz, tras detectar que la gestión incorrecta de ciertas llamadas a bajo nivel permitía a un atacante escapar del aislamiento del contenedor y ejecutar código arbitrario en el host subyacente.

Detalles Técnicos (CVE, vectores de ataque, TTP MITRE ATT&CK, IoC…)

El identificador asignado, CVE-2025-23266, viene acompañado por un puntaje CVSS de 9.0/10, catalogando la amenaza como crítica. La vulnerabilidad reside en la forma en que NVIDIA Container Toolkit gestiona las interfaces de comunicación entre el contenedor y el host, particularmente en el módulo que expone dispositivos GPU al espacio de usuario dentro del contenedor.

El vector de ataque principal implica la explotación de permisos indebidos y la ausencia de validación robusta al montar dispositivos /dev/nvidia* en contenedores. Un atacante que obtenga control sobre un contenedor puede manipular estos dispositivos para ejecutar una secuencia de comandos que escapan del entorno restringido, elevando privilegios hasta alcanzar acceso root en el host.

Según la matriz MITRE ATT&CK, los TTP relevantes incluyen:

– T1611: Escape de contenedor

– T1068: Explotación de elevación de privilegios

– T1078: Uso de credenciales válidas (en caso de movimiento lateral)

Hasta el momento, no se ha detectado actividad de explotación masiva ni la inclusión de exploits funcionales en repositorios públicos como Metasploit, pero Wiz ha confirmado pruebas de concepto exitosas. Los indicadores de compromiso (IoC) incluyen:

– Accesos inesperados a dispositivos /dev/nvidia* desde procesos ajenos a los flujos normales de la aplicación.

– Ejecución de comandos privilegiados fuera del espacio de usuario del contenedor.

– Modificaciones sospechosas en el runtime de Docker o logs de LXC/nvidia-docker.

Impacto y Riesgos

El impacto potencial es elevado, especialmente para infraestructuras multiusuario y entornos multi-tenant en la nube. La explotación de CVE-2025-23266 permitiría a un atacante obtener control total sobre el host físico, comprometiendo la seguridad de todos los contenedores y servicios desplegados. Esto podría derivar en robo de datos, instalación de backdoors persistentes, sabotaje de cargas de trabajo de IA y movimientos laterales a otras máquinas virtuales o contenedores.

Wiz alerta de que servicios cloud gestionados con uso intensivo de GPU (GKE, AWS ECS/EKS, Azure AKS) son especialmente vulnerables. Se estima que, hasta la fecha del comunicado, más del 60% de despliegues empresariales con IA en la nube utilizan versiones afectadas, representando un vector de ataque prioritario para grupos APT y ransomware-as-a-service.

Medidas de Mitigación y Recomendaciones

NVIDIA ha publicado parches de seguridad que corrigen el fallo en todas las ramas soportadas de Container Toolkit. Se recomienda actualizar inmediatamente a la versión más reciente en todos los nodos afectados. Los administradores deben:

– Revisar la configuración de Docker y Kubernetes para limitar el acceso a dispositivos /dev/nvidia* solo a contenedores explícitamente autorizados.

– Aplicar políticas de reforzamiento de contenedores (seccomp, AppArmor, SELinux) para restringir accesos a recursos del host.

– Monitorizar logs y eventos de auditoría para detectar patrones de acceso anómalos a los dispositivos de GPU.

– Adoptar estrategias de segmentación de red y control de acceso basado en roles (RBAC) dentro de clústeres Kubernetes.

Opinión de Expertos

Portavoces de Wiz y analistas de seguridad en Google Cloud advierten que este tipo de vulnerabilidades refuerzan la necesidad de tratar los entornos de contenedores no como cajas herméticas, sino como componentes susceptibles a fallos en la cadena de suministro de software. Citan como precedente el caso de Dirty Pipe (CVE-2022-0847) y recalcan la importancia de la defensa en profundidad y la validación continua de runtime.

Implicaciones para Empresas y Usuarios

Para las organizaciones, la explotación de NVIDIAScape podría resultar en filtraciones de datos personales o propiedad intelectual, posibles sanciones bajo el RGPD o NIS2, y daños reputacionales. Los CSP (Cloud Service Providers) y sus clientes deben revisar contratos y acuerdos de responsabilidad compartida, considerando la rápida adopción de tecnologías GPU para IA y la presión regulatoria creciente.

Conclusiones

CVE-2025-23266 representa una amenaza crítica para la seguridad de entornos de IA en la nube, subrayando la importancia de una gestión proactiva de vulnerabilidades en la cadena de suministro de contenedores. La aplicación inmediata de actualizaciones, junto con el monitoreo continuo y la segregación de privilegios, son esenciales para mitigar riesgos y garantizar la resiliencia operativa.

(Fuente: feeds.feedburner.com)