Grave vulnerabilidad en OneLogin permite la exposición de secretos OIDC en entornos IAM

Introducción

La reciente publicación de una vulnerabilidad crítica en la solución One Identity OneLogin, ampliamente utilizada para la gestión de identidades y accesos (IAM), ha puesto en alerta a la comunidad de ciberseguridad. El fallo, identificado como CVE-2025-59363 y catalogado con una puntuación CVSS de 7,7 sobre 10, pone en riesgo la confidencialidad de los secretos de cliente de aplicaciones OpenID Connect (OIDC) en circunstancias específicas. Este incidente subraya la importancia de adoptar un enfoque proactivo y técnico en la gestión de credenciales y la configuración de servicios de autenticación federada, especialmente en contextos empresariales sensibles.

Contexto del Incidente o Vulnerabilidad

OneLogin, ahora parte del portfolio de One Identity, es una plataforma IAM que facilita la autenticación, autorización y gestión de cuentas para miles de organizaciones, incluyendo grandes corporaciones y administraciones públicas. La vulnerabilidad afecta a la funcionalidad de OIDC, un estándar de autenticación basado en OAuth 2.0, y tiene el potencial de exponer secretos de cliente a actores no autorizados. Estos secretos, si son comprometidos, pueden permitir a los atacantes suplantar aplicaciones, obtener tokens de acceso o manipular flujos de autenticación legítimos, facilitando el movimiento lateral y la escalada de privilegios dentro de los entornos comprometidos.

Detalles Técnicos

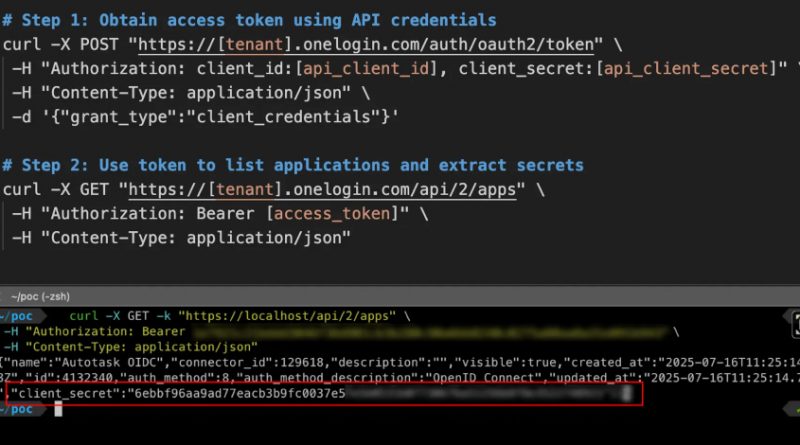

La vulnerabilidad CVE-2025-59363 reside en la gestión inadecuada de los secretos de cliente asociados a aplicaciones OIDC configuradas en OneLogin. Bajo determinadas condiciones de configuración, un atacante autenticado podría obtener acceso a los secretos de cliente, bien a través de la interfaz de administración o mediante la explotación de endpoints inseguros expuestos por la API de OneLogin.

– **Vectores de ataque**: El atacante necesita acceso autenticado a la consola de administración de OneLogin o a una cuenta con privilegios suficientes para consultar la configuración de aplicaciones OIDC. Se han detectado scripts de automatización y módulos personalizados que abusan de endpoints de la API REST de OneLogin para extraer secretos de cliente.

– **Esquema MITRE ATT&CK**: Tácticas y técnicas relevantes incluyen Credential Access (T1552: Unsecured Credentials) y Discovery (T1087: Account Discovery). El vector se alinea con el abuso de interfaces administrativas y la exfiltración de secretos a través de APIs mal configuradas.

– **Indicadores de compromiso (IoC)**: Accesos inusuales a endpoints `/api/2/oidc/clients`, registros de actividad de cuentas administrativas fuera de horario habitual, y exportaciones masivas de configuraciones de aplicaciones son IoC relevantes.

– **Exploits conocidos**: Aunque a fecha de publicación no existe un módulo oficial en Metasploit o Cobalt Strike, ya circulan PoC en comunidades de Red Team y foros especializados, lo que incrementa el riesgo de explotación automatizada.

Impacto y Riesgos

El impacto potencial abarca desde la exposición directa de secretos de aplicaciones críticas hasta la manipulación de flujos de autenticación federada. Los secretos OIDC permiten a los atacantes obtener tokens válidos y acceder a servicios cloud o internos como si fueran aplicaciones legítimas. El riesgo es especialmente elevado en entornos donde OneLogin gestiona el acceso a aplicaciones SaaS críticas (M365, Salesforce, AWS, etc.).

– **Afectación**: Organizaciones con versiones de OneLogin anteriores a la actualización publicada el 3 de junio de 2024.

– **Riesgo operativo**: Suplantación de aplicaciones, acceso no autorizado a datos sensibles, escalada de privilegios y pivotaje hacia otros recursos internos o cloud.

– **Legislación y cumplimiento**: La exposición de credenciales podría suponer una violación del GDPR (art. 32, seguridad del tratamiento) y de la directiva NIS2, con potenciales sanciones económicas y obligación de notificación a la AEPD y autoridades sectoriales.

Medidas de Mitigación y Recomendaciones

– **Actualización inmediata**: Implementar la última versión de OneLogin IAM que corrige la vulnerabilidad CVE-2025-59363. Consultar el advisory oficial para validar la versión corregida.

– **Revisión de secretos**: Rotar todos los secretos de cliente OIDC generados antes de la actualización, especialmente aquellos vinculados a aplicaciones críticas.

– **Control de accesos**: Auditar y restringir el acceso a la consola de administración y la API de OneLogin. Deshabilitar cuentas y roles innecesarios.

– **Monitorización reforzada**: Implementar alertas SIEM para detectar accesos anómalos a endpoints de configuración OIDC y movimientos sospechosos de cuentas privilegiadas.

– **Pruebas de seguridad**: Realizar pentesting interno y revisiones de hardening sobre las integraciones OIDC tras la remediación.

Opinión de Expertos

Especialistas en IAM y Red Teaming, como David Barroso (CounterCraft) y Pablo González (Telefonica Tech), coinciden en que la explotación de credenciales OIDC es un vector en auge, dada la adopción masiva de autenticación federada y la exposición de APIs administrativas en entornos cloud. Recomiendan una política estricta de rotación y almacenamiento seguro de secretos, así como la segmentación de privilegios entre equipos DevOps y SecOps.

Implicaciones para Empresas y Usuarios

Para las empresas, el incidente evidencia la necesidad de una gestión proactiva de vulnerabilidades en plataformas IAM y la importancia de la formación continua en el manejo seguro de credenciales. Los usuarios finales, aunque menos expuestos directamente, pueden verse afectados por interrupciones de servicio o accesos no autorizados a sus datos si la explotación deriva en un compromiso mayor.

Conclusiones

La vulnerabilidad CVE-2025-59363 en OneLogin es un recordatorio de los riesgos asociados a la gestión de secretos en plataformas IAM y la criticidad de mantener políticas de actualización y monitorización continuas. La rápida adopción de medidas de mitigación, junto con una estrategia de seguridad centrada en el control de accesos y la revisión periódica de integraciones OIDC, es esencial para proteger los activos empresariales frente a amenazas emergentes.

(Fuente: feeds.feedburner.com)