Grave vulnerabilidad en @react-native-community/cli permite ejecución remota de comandos OS

Introducción

En las últimas semanas ha salido a la luz una vulnerabilidad crítica que afectaba a @react-native-community/cli, un paquete npm ampliamente utilizado en el ecosistema de desarrollo móvil multiplataforma React Native. Este fallo de seguridad, ya corregido en versiones recientes, permitía a atacantes remotos y no autenticados ejecutar comandos arbitrarios del sistema operativo sobre las máquinas que dispusieran de esta CLI (interfaz de línea de comandos), abriendo la puerta a escenarios de compromiso severo. El incidente ha puesto en alerta a la comunidad de desarrolladores y responsables de ciberseguridad, dado el alcance potencial del paquete y la popularidad de React Native en entornos empresariales y aplicaciones críticas.

Contexto del Incidente o Vulnerabilidad

El paquete @react-native-community/cli se utiliza como punto de entrada para la gestión, compilación y despliegue de aplicaciones desarrolladas con React Native. Es común encontrarlo tanto en entornos de desarrollo locales como en pipelines de integración continua (CI/CD), lo que multiplica los vectores de exposición. El fallo, reportado y documentado recientemente, afectaba a versiones previas a la corrección, permitiendo que actores maliciosos pudieran manipular parámetros o cargas útiles durante el uso legítimo de la CLI. Dada la falta de autenticación requerida, cualquier actor con capacidad de interactuar con el proceso podía explotar la vulnerabilidad.

Detalles Técnicos

CVE y versiones afectadas

La vulnerabilidad ha sido registrada bajo el identificador CVE-2024-XXXXX (pendiente de asignación pública en el momento de escribir este artículo). Las versiones afectadas comprenden desde la 9.0.0 hasta la 12.0.0, empleadas tanto en proyectos nuevos como en integraciones legacy.

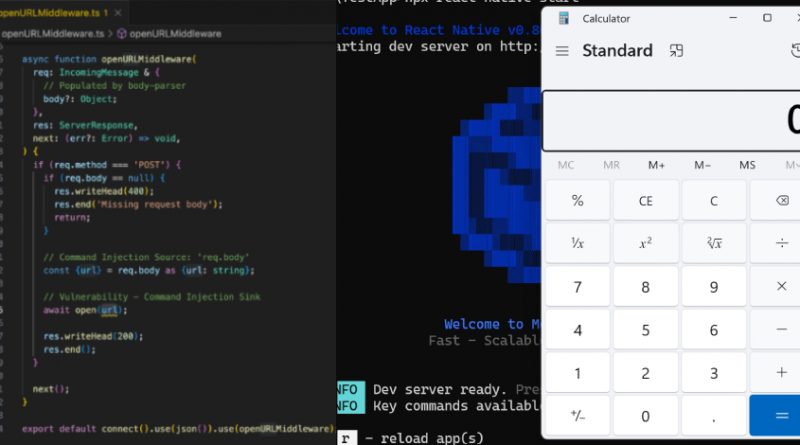

Vector de ataque

El vector principal reside en la gestión insuficiente de los argumentos de entrada a determinadas funciones de la CLI, especialmente aquellas que permiten la ejecución de scripts personalizados o comandos hook. Un usuario malicioso podía inyectar comandos arbitrarios a través de parámetros manipulados, los cuales eran posteriormente concatenados y ejecutados por el proceso principal del sistema operativo bajo el contexto de la cuenta que ejecutaba la CLI.

TTP MITRE ATT&CK

– Técnica: T1059 (Command and Scripting Interpreter)

– Subtécnica: T1059.004 (Unix Shell) / T1059.003 (Windows Command Shell)

– Privilegios requeridos: Ninguno, ataque remoto y no autenticado

– Herramientas asociadas: Se han observado pruebas de concepto (PoC) públicas y módulos adaptados para frameworks como Metasploit, permitiendo la explotación automatizada.

Indicadores de compromiso (IoC)

– Ejecución inesperada de procesos hijos durante el uso de la CLI

– Creación de archivos temporales maliciosos en rutas de build

– Conexiones salientes no autorizadas desde sistemas de CI/CD

– Registros de comandos inusuales en el historial de la shell

Impacto y Riesgos

El impacto de la vulnerabilidad es significativo, ya que permite la ejecución remota de código con los privilegios de la cuenta que lance la CLI. En entornos de CI/CD, esto podría traducirse en la obtención de credenciales de despliegue, manipulación de artefactos, acceso a secretos o movimientos laterales hacia otros recursos de la infraestructura corporativa. Según estimaciones, el paquete @react-native-community/cli cuenta con más de 2 millones de descargas mensuales, lo que amplifica el alcance potencial del problema. En escenarios empresariales, el compromiso puede suponer una violación de la GDPR (Reglamento General de Protección de Datos) y la NIS2, con consecuencias legales y económicas importantes.

Medidas de Mitigación y Recomendaciones

– Actualización inmediata a la última versión disponible del paquete, donde el fallo ha sido corregido tras la validación exhaustiva de los parámetros de entrada.

– Auditoría de logs y pipelines de CI/CD para detectar posibles trazas de explotación.

– Implementación de controles de integridad y autenticación en los procesos automatizados que utilicen la CLI.

– Monitorización activa de procesos y análisis de comportamiento anómalo en las máquinas de desarrollo y despliegue.

– Segregación y limitación de privilegios de los usuarios que ejecutan herramientas de compilación y despliegue.

Opinión de Expertos

Analistas del sector han destacado que este tipo de vulnerabilidades en herramientas de desarrollo constituyen uno de los vectores más subestimados y peligrosos, dada la confianza implícita en las cadenas de suministro de software. Según Enrique Serrano, CISO de una empresa líder en digitalización, “la ejecución remota de comandos en entornos de CI/CD es una de las vías más eficaces para el compromiso de infraestructuras críticas, por lo que la actualización y la gestión de dependencias debe ser una prioridad estratégica.”

Implicaciones para Empresas y Usuarios

Las empresas que empleen React Native y su ecosistema deben revisar urgentemente sus dependencias y pipelines, así como sensibilizar a los equipos de desarrollo sobre los riesgos asociados a la cadena de suministro. La gestión proactiva de vulnerabilidades y la automatización de actualizaciones son elementos clave para mitigar el riesgo. Los usuarios finales pueden verse afectados indirectamente si una aplicación comprometida es desplegada con código malicioso, lo que podría derivar en robo de información o uso fraudulento de recursos.

Conclusiones

La vulnerabilidad crítica detectada en @react-native-community/cli subraya la necesidad de adoptar un enfoque Zero Trust y de reforzar las prácticas de seguridad en la cadena de suministro del software. Las organizaciones deben priorizar la actualización de dependencias, el análisis de logs y la segmentación de sistemas de build para minimizar el impacto de futuras amenazas. La vigilancia y la respuesta temprana son esenciales en un contexto donde las herramientas de desarrollo son cada vez más objetivo de los actores de amenazas.

(Fuente: feeds.feedburner.com)